Naujas „Mirai“ kenkėjiškų programų botneto variantas yra komandų injekcijos pažeidžiamumas TBK DVR-4104 ir DVR-4216 skaitmeninių vaizdo įrašymo įrenginiuose, kad juos užgrobtų.

Trūkumas, stebimas CVE-2024-3721, yra komandų įpurškimo pažeidžiamumas, kurį 2024 m. Balandžio mėn. Atskleidžia saugumo tyrinėtojas „Netsecfish“.

Concepto įrodymas (POC), kurį tuo metu paskelbė tyrėjas, buvo specialiai parengtas POST užklausa pažeidžiamam galutiniam taškui, pasiekus „Shell“ komandos vykdymą, manipuliuojant tam tikrais parametrais (MDB ir MDC).

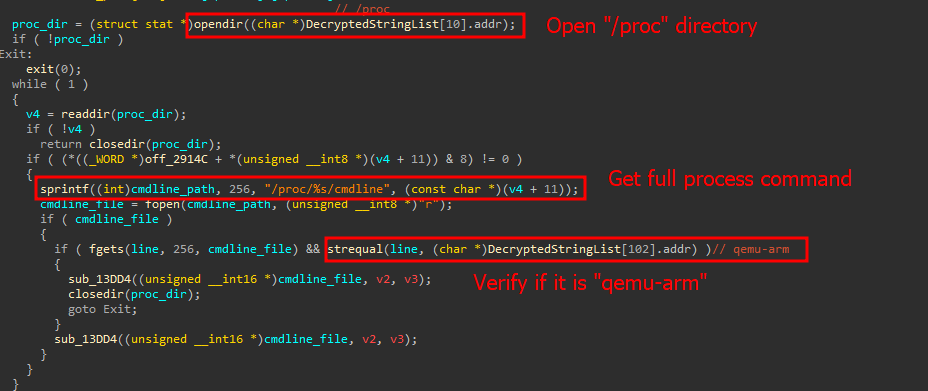

„Kaspersky“ dabar praneša apie aktyvų CVE-2024-3721 išnaudojimą savo „Linux Honeypots“ iš naujo „Mirai Botnet“ varianto, naudojant „Netsecfish“ POC.

Užpuolikai pasitelkia išnaudojimą, kad būtų galima atsisakyti dvejetainės kenkėjiškos programos „Arm32“, kuri sukuria ryšį su „Command and Control“ (C2) serveriu, kad įrenginys būtų įtrauktas į „Botnet“ spiečius. Iš ten greičiausiai prietaisas naudojamas paskirstytam paslaugų paneigimui (DDoS) atakoms, kenkėjiškam srautui ir kitam elgesiui.

Šaltinis: Kaspersky

Užpuolio poveikis ir pataisos

Nors praėjusiais metais „Netsecfish“ pranešė, kad buvo maždaug 114 000 interneto paveiktų DVR, pažeidžiamų CVE-2024-3721, „Kaspersky“ nuskaitymai rodo maždaug 50 000 paveiktų įrenginių, o tai vis dar yra reikšminga.

Dauguma infekcijų, kurias Rusijos kibernetinio saugumo įmonė mano, kad yra susijusi su naujausiu „Mirai“ varianto poveikiu Kinijoje, Indijoje, Egipte, Ukrainoje, Rusijoje, Turkijoje ir Brazilijoje. Tačiau tai grindžiama Kasperskio telemetrija ir, kadangi jos vartotojų saugumo produktai yra uždrausti daugelyje šalių, tai gali tiksliai neatspindėti „Botnet“ tikslinio dėmesio.

Šiuo metu neaišku, ar pardavėjas, „TBK Vision“, išleido saugos atnaujinimus, kad išspręstų CVE-2024-3721 trūkumą, ar jis lieka nepaliestas. „Bleepingcomputer“ susisiekė su TBK ir paklausė apie tai, tačiau mes vis dar laukiame jų atsakymo.

Verta paminėti, kad „DVR-4104“ ir „DVR-4216“ buvo plačiai pervadintos pagal „Novo“, „Cenova“, „QSEE“, „Pulnix“, „XVR 5“ 1, „Securus“, „Night Owl“, „DVR Prisijungimas“, „HVR Prisijungimas“ ir „MDVR“ prekės ženklai, taigi „Secutions“ poveikio įrenginių prieinamumas yra sudėtingas dalykas.

Tyrėjas, atskleidęs „TBK Vision“ trūkumą, atrado kitus trūkumus, kurie praėjusiais metais paskatino išnaudojimą prieš gyvenimo pabaigos prietaisus.

Tiksliau, „Netsecfish“ atskleidė paskyros paskyros problemą ir komandų įpurškimo pažeidžiamumą, turinčią įtakos dešimtims tūkstančių „EOL D-Link“ įrenginių 2024 m.

Aktyvus išnaudojimas buvo aptiktas abiem atvejais tik praėjus kelioms dienoms po POC atskleidimo. Tai parodo, kaip greitai kenkėjiškų programų autoriai į savo arsenalą įtraukia viešus išnaudojimus.

Pataisymas reiškė sudėtingus scenarijus, ilgas valandas ir nesibaigiančius gaisro grąžtus. Nebe.

Šiame naujame vadove „Tines“ suskaido, kaip modernūs IT orgai yra lygūs automatizavimui. Greičiau pataisykite, sumažinkite pridėtines išlaidas ir sutelkite dėmesį į strateginį darbą – nereikia jokių sudėtingų scenarijų.