Nepaisant to, kad „Oracle“ neigė savo „Oracle Cloud“ federalinių SSO prisijungimo serverių pažeidimą ir 6 milijonų žmonių sąskaitos duomenų vagystę, „BleepingComputer“ su keliomis kompanijomis patvirtino, kad galioja grėsmės veikėjo dalijantis duomenų pavyzdžiai.

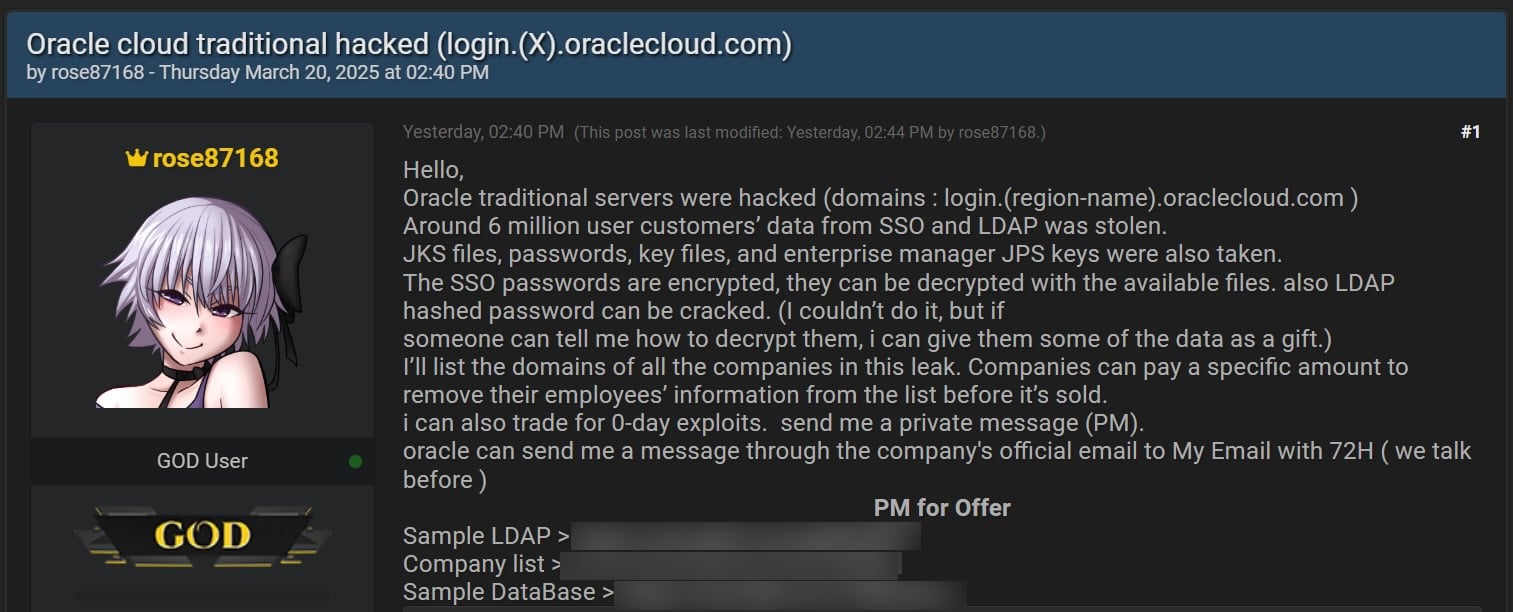

Praėjusią savaitę asmuo, pavadintas „Rose87168“, teigė, kad pažeidė „Oracle Cloud“ serverius ir pradėjo pardavinėti tariamus 6 milijonų vartotojų autentifikavimo duomenis ir užšifruotus slaptažodžius. Grėsmės aktorius taip pat teigė, kad pavogtus SSO ir LDAP slaptažodžius galima iššifruoti naudojant pavogtų failų informaciją ir pasiūlyti pasidalyti kai kuriais duomenimis su visais, kurie galėtų padėti juos susigrąžinti.

Grėsmės aktorius išleido kelis tekstinius failus, susidedančius iš duomenų bazės, LDAP duomenys ir 140 621 bendrovių sričių, kurias tariamai paveikė pažeidimas, sąrašą. Reikėtų pažymėti, kad kai kurios įmonės domenai atrodo kaip testai, o vienoje įmonėje yra kelios domenai.

Šaltinis: „BleepingComputer“

Be duomenų, Rose87168 pasidalino archive.org URL su „BleepingComputer“, skirtu tekstiniam failui, esančiam serveryje „Login.us2.oraclecloud.com“, kuriame buvo jų el. Pašto adresas. Šis failas rodo, kad grėsmės aktorius galėtų sukurti failus „Oracle“ serveryje, nurodydamas faktinį pažeidimą.

Tačiau „Oracle“ neigė, kad patyrė „Oracle Cloud“ pažeidimą ir atsisakė atsakyti į kitus klausimus apie įvykį.

„„ Oracle Cloud “nepažeidė. Paskelbti įgaliojimai nėra skirti„ Oracle Cloud “. Nei„ Oracle Cloud “klientai nepatyrė pažeidimo ar prarado jokių duomenų”, – praėjusį penktadienį bendrovė pasakojo „Bleepingcomputer“.

Tačiau šis neigimas prieštarauja „Bleepingcomputer“ išvadoms, kuriose gavo papildomų „Grėsmių“ aktoriaus nutekėjusių duomenų pavyzdžių ir susisiekė su asocijuotomis įmonėmis.

Šių bendrovių atstovai, visi sutikę patvirtinti duomenis pažadėdami anonimiškumą, patvirtino informacijos autentiškumą. Bendrovės pareiškė, kad susiję LDAP rodomi vardai, el. Pašto adresai, nurodyti vardai ir kita identifikuojanti informacija buvo teisingi ir jiems priklausė.

Grėsmės aktorius taip pat dalijosi el. Laiškais su „Bleepingcomputer“, tvirtindamas, kad yra mainų tarp jų ir „Oracle“ dalis.

Viename el. Laiške parodytas grėsmės aktorius, susisiekiantis su „Oracle“ saugos el. Laišku (secalert_us@oracle.com), kad praneštų, kad jie nulaužė serverius.

„Aš įsitraukiau į jūsų„ Cloud “prietaisų skydelio infrastruktūrą ir radau didžiulį pažeidžiamumą, kuris man suteikė visišką prieigą prie 6 milijonų vartotojų informacijos“, – rašoma el. Laiške, kurį mato „BleepingComputer“.

Kita el. Pašto gija, kuria dalijamasi su „BleepingComputer“, rodo keitimąsi grėsmės aktoriumi ir asmeniu, naudojančiu „Protonmail“ el. Pašto adresą, kuris teigia esąs „Oracle“. „Bleepingcomputer“ redagavo šio kito asmens el. Pašto adresą, nes mes negalėjome patikrinti jų tapatybės ar el. Pašto gijos teisingumo.

Šiame el. Pašto mainuose grėsmės aktorius sako, kad kažkas iš „Oracle“ naudojasi @proton.me el. Pašto adresu jiems pasakė, kad „mes gavome jūsų el. Laiškus. Nuo šiol naudokime šį el. Laišką visiems pranešimams. Praneškite man, kai tai gausite”.

Kibernetinio saugumo įmonė „Cloudsek“ taip pat rado archive.org URL, rodančią, kad serveris „Login.us2.oraclecloud.com“ veikė „Oracle Fusion Middleware 11G“ nuo 2025 m. Vasario 17 d. Nuo to laiko „Oracle“ pasinaudojo šia serverio neprisijungus po to, kai pranešta apie tariamą pažeidimą.

Šią programinės įrangos versiją paveikė pažeidžiamumas, stebimas kaip CVE-2021-35587, kuris leido neleistiems užpuolikams kompromituoti „Oracle Access Manager“. Grėsmės aktorius teigė, kad šis pažeidžiamumas buvo naudojamas tariamame „Oracle“ serverių pažeidime.

„Bleepingcomputer“ daugybę kartų el. Paštu išsiuntė el. Laišką apie šią informaciją, tačiau negavo jokio atsakymo.

Remdamiesi 14 m kenkėjiškų veiksmų analize, atraskite 10 geriausių „MitRAT ATT & CK“ metodų, esančių už 93% išpuolių ir kaip ginti nuo jų.