Plačiai paplitusi sukčiavimo kampanija buvo nukreipta į beveik 12 000 „GitHub“ saugyklų, turinčių padirbtus „saugumo įspėjimų“ problemas, sukrėtė kūrėjus įgalioti kenkėjišką „OAuth“ programą, kuri užpuolikams suteikia visišką jų sąskaitų ir kodų kontrolę.

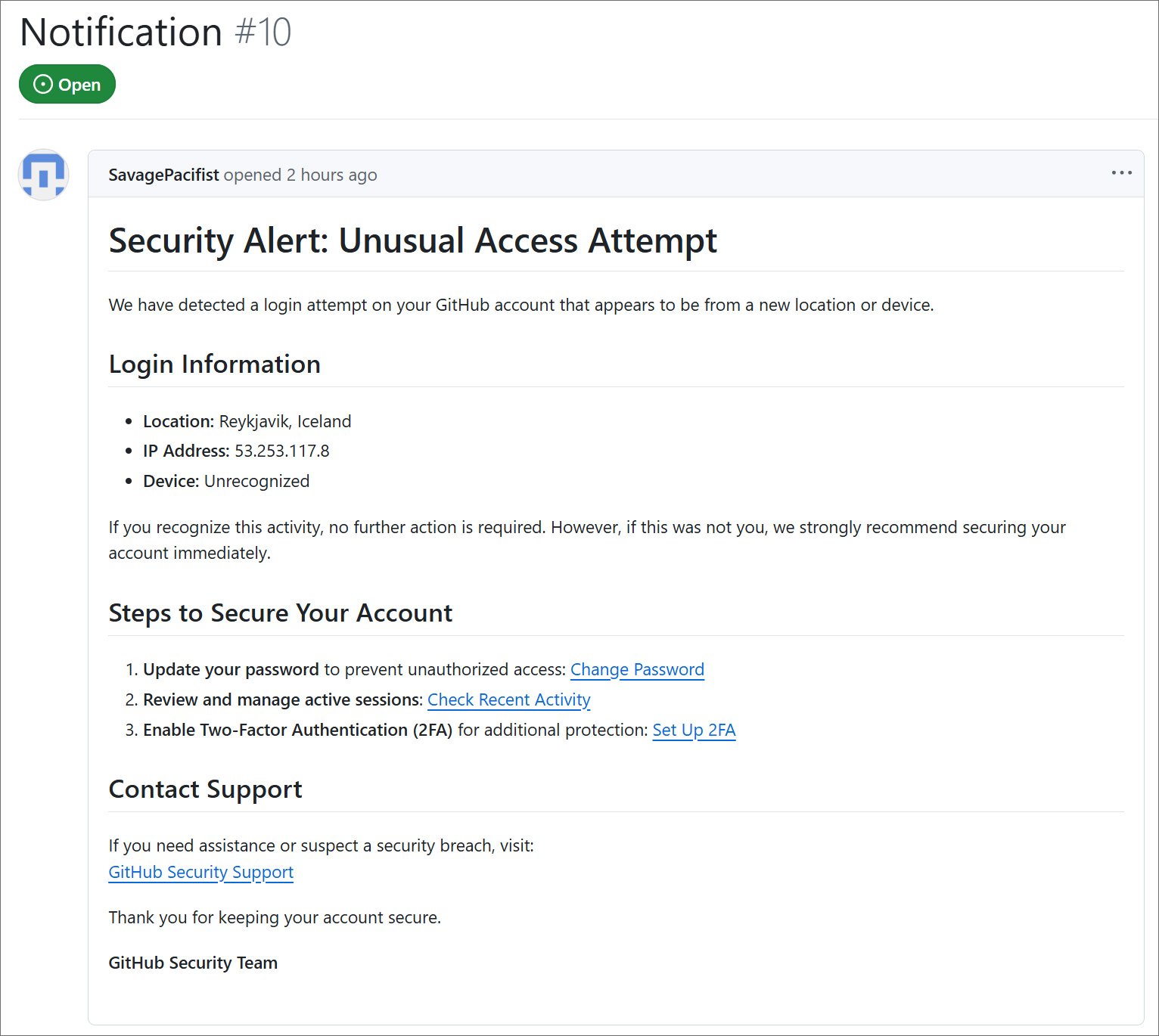

„Saugos perspėjimas: neįprastas prieigos bandymas aptikome prisijungimo bandymą jūsų„ GitHub “paskyroje, kuri, atrodo, yra iš naujos vietos ar įrenginio“, – rašoma „GitHub“ sukčiavimo apsimetant problema.

Visose „GitHub“ sukčiavimo problemose yra tas pats tekstas, įspėjantis vartotojus, kad jų neįprasta veikla jų sąskaitoje iš Reikjaviko, Islandijos, ir 53.253.117.8 IP adresas.

Šaltinis: „BleepingComputer“

Kibernetinio saugumo tyrėjas „Luc4M“ pirmiausia pastebėjo netikrą saugos perspėjimą, kuris perspėjo „GitHub“ vartotojus, kad jų sąskaita yra pažeista, ir kad jie turėtų atnaujinti savo slaptažodį, peržiūrėti ir valdyti aktyvius užsiėmimus ir įgalinti dviejų faktorių autentifikavimą, kad apsaugotų savo sąskaitas.

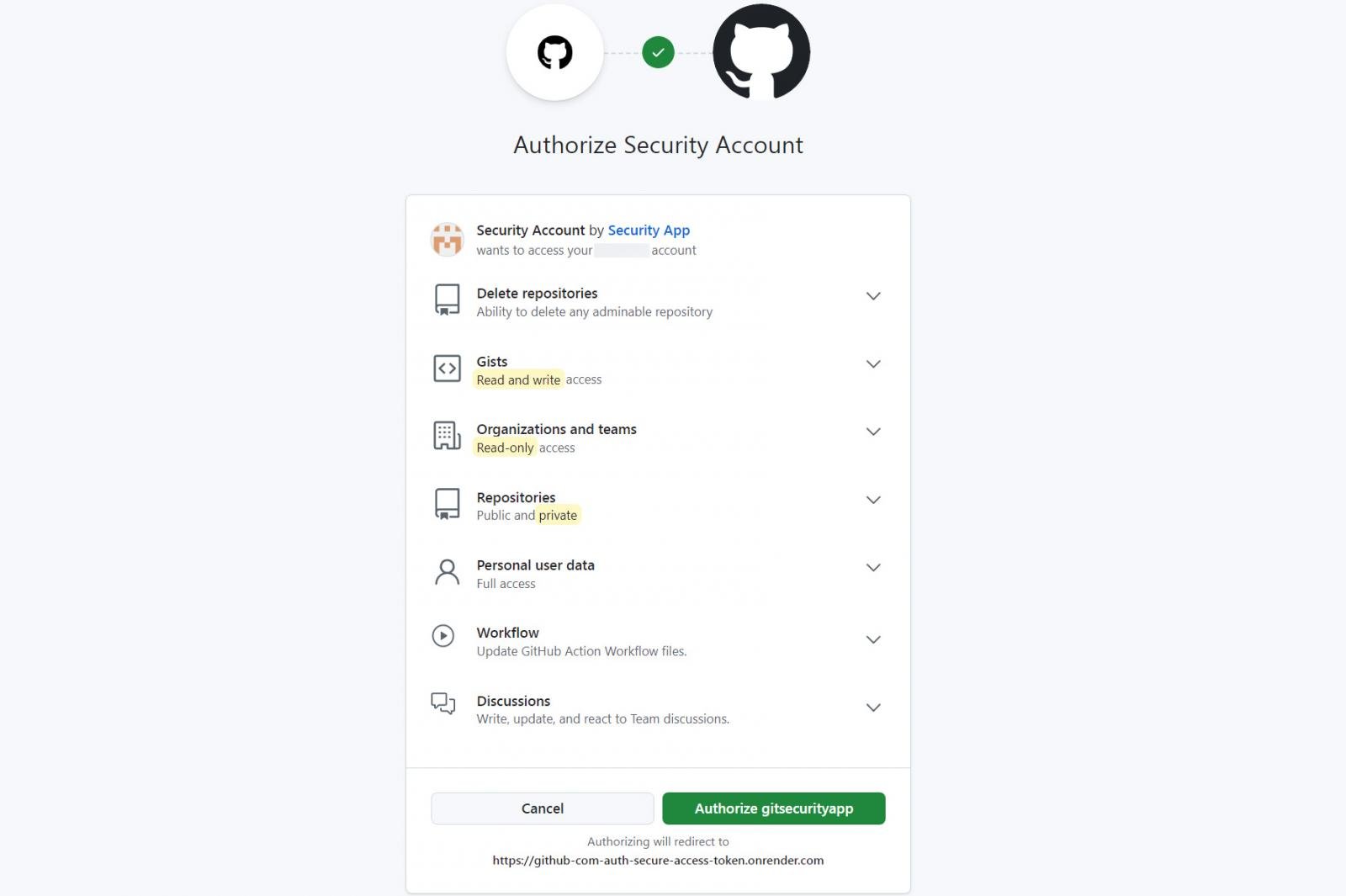

Tačiau visos šių rekomenduojamų veiksmų nuorodos lemia „GitHub“ autorizacijos puslapį, skirtą „gitsecurityApp“ „OAuth“ programai, kuri prašo daug labai rizikingų leidimų (apimties) ir leistų užpuolikui visišką prieigą prie vartotojo paskyros ir saugyklų.

Šaltinis: „BleepingComputer“

Toliau pateikiami prašomi leidimai ir jų teikiama prieiga:

- repo: Suteiks visišką prieigą prie valstybinių ir privačių saugyklų

- vartotojas: Gebėjimas skaityti ir rašyti į vartotojo profilį

- Perskaitykite: org: Perskaitykite organizacijos narystę, organizacijos projektus ir komandos narystę

- Skaitykite: DiskusijaAr Rašyti: diskusija: Perskaitykite ir parašykite prieigą prie diskusijų

- GIST: Prieiga prie „GitHub Gists“

- delete_repo: Leidimas ištrinti saugyklas

- Darbo eigos, darbo eiga, rašymas: darbo eiga, skaitykite: darbo eiga, atnaujinimas: darbo eiga: „GitHub“ veiksmų kontrolė darbo eiga

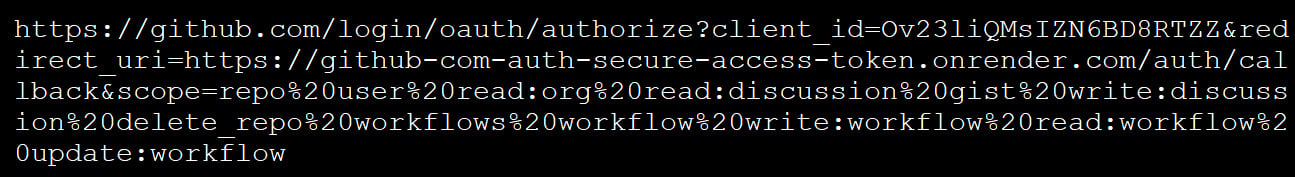

Jei „GitHub“ vartotojas prisijungs ir įgalioja kenkėjišką „OAuth“ programą, prieigos prieigos raktas bus sugeneruotas ir išsiųstas atgal į programos atgalinio ryšio adresą, kuris šioje kampanijoje buvo įvairiuose tinklalapiuose, esančiuose onrender.com (pateikdamas).

Šaltinis: „BleepingComputer“

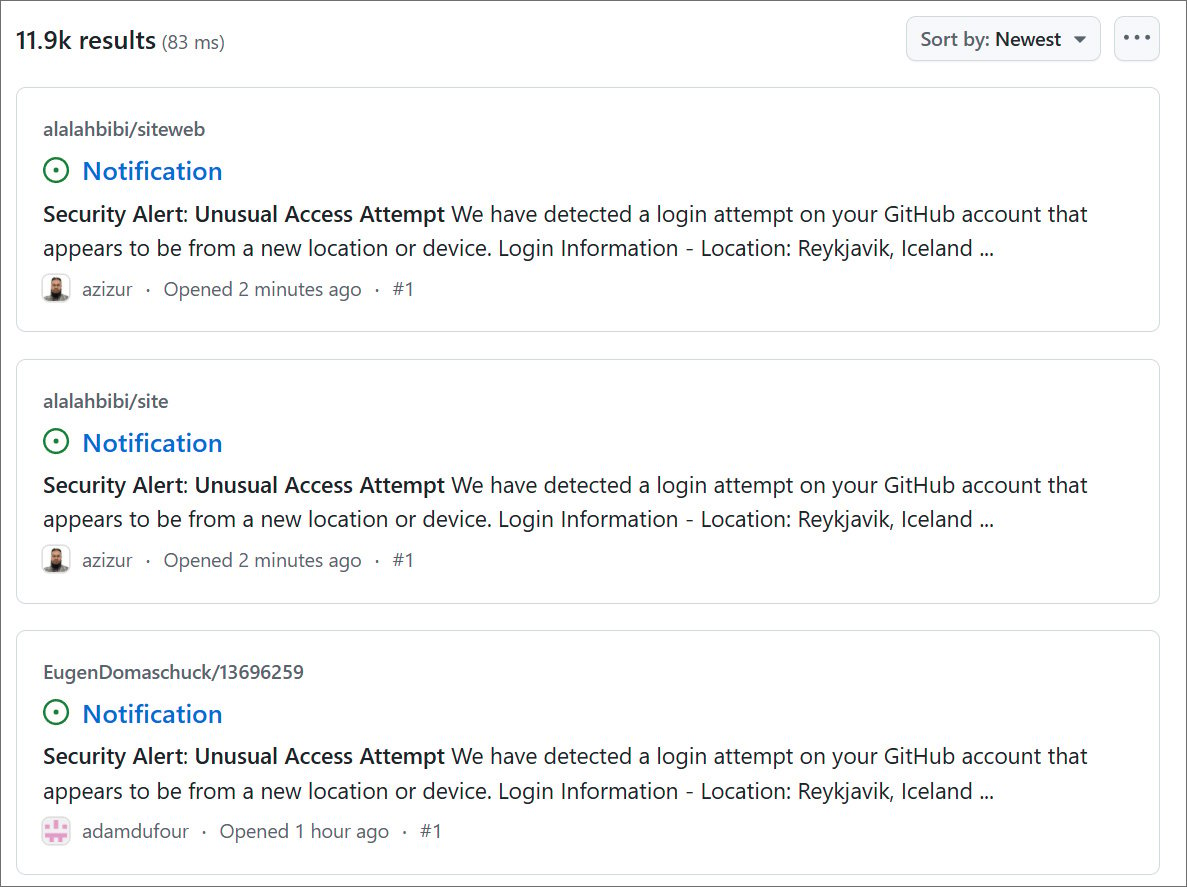

Sukčiavimo kampanija prasidėjo šį rytą 6:52 val. ET ir tęsiasi, o išpuolyje buvo nukreiptos beveik 12 000 saugyklų. Tačiau skaičius svyruoja, tai rodo, kad „GitHub“ greičiausiai reaguoja į ataką.

Šaltinis: „BleepingComputer“

Jei jus paveikė ši sukčiavimo ataka ir klaidingai davė leidimą kenksmingai „OAuth“ programai, turėtumėte nedelsdami atšaukti jos prieigą, eidami į „GitHub“ nustatymus ir programas.

Iš programų ekrano atšaukia prieigą prie bet kokių „GitHub“ programų ar „OAuth“ programų, kurios yra nepažįstamos ar įtartinos. Šioje kampanijoje turėtumėte ieškoti programų, pavadintų panašiai kaip „GitsecurityApp“.

Tada turėtumėte ieškoti naujų ar netikėtų „GitHub“ veiksmų (darbo eigos) ir ar buvo sukurti privatūs GIST.

Galiausiai pasukite savo įgaliojimus ir autorizacijos žetonus.

„Bleepingcomputer“ susisiekė su „GitHub“ dėl sukčiavimo kampanijos ir, kai sulauksime atsakymo, Udppate šią istoriją.

Remdamiesi 14 m kenkėjiškų veiksmų analize, atraskite 10 geriausių „MitRAT ATT & CK“ metodų, esančių už 93% išpuolių ir kaip ginti nuo jų.