„Gootloader“ kenkėjiškų programų įkėlimo operacija grįžo po 7 mėnesių nebuvimo ir vėl atlieka SEO apnuodijimą, siekdama reklamuoti netikras svetaines, platinančias kenkėjiškas programas.

„Gootloader“ yra „JavaScript“ pagrindu sukurta kenkėjiškų programų įkėlimo programa, plintanti pažeistose arba užpuolikų valdomose svetainėse, naudojama siekiant apgauti vartotojus atsisiųsti kenksmingus dokumentus.

Svetainės yra reklamuojamos paieškos sistemose naudojant skelbimus arba naudojant paieškos variklio optimizavimo (SEO) nuodijimą, dėl kurio svetainė yra aukštesnė rezultatuose pagal tam tikrą raktinį žodį, pvz., teisinius dokumentus ir sutartis.

Šaltinis: Gootloader tyrinėtojas

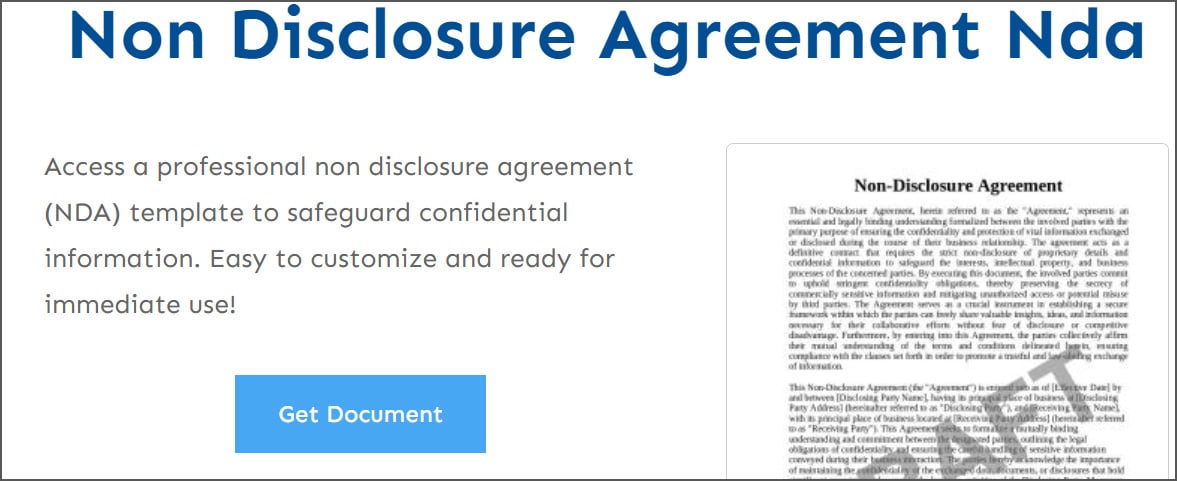

Anksčiau šiose svetainėse buvo rodomos netikros pranešimų lentos, kuriose neva buvo aptariamos vartotojų užklausos, o kai kuriuose įrašuose buvo rekomenduojami (kenkėjiški) dokumentų šablonai, kuriuos būtų galima atsisiųsti. Vėliau SEO kampanijos perėjo prie svetainių, kurios neva siūlo nemokamus įvairių teisinių dokumentų šablonus, naudojimą.

Šaltinis: Gootloader tyrinėtojas

Kai lankytojas spustelėjo mygtuką „Gauti dokumentą“, svetainė patikrino, ar jis yra teisėtas naudotojas, ir, jei taip, atsisiuntė archyvą, kuriame yra kenkėjiškas dokumentas su plėtiniu .js. Pavyzdžiui, archyve gali būti failas pavadinimu abipusis_non_disclosure_agreement.js.

„Gootloader“ paleis dokumentą ir į įrenginį atsisiųstų papildomų kenkėjiškų programų, įskaitant „Cobalt Strike“, užpakalines duris ir robotus, suteikusius pradinę prieigą prie įmonės tinklų. Kiti grėsmės veikėjai pasinaudojo šia prieiga norėdami įdiegti išpirkos reikalaujančią programinę įrangą arba vykdyti kitas atakas.

„Gootloader“ grįžta

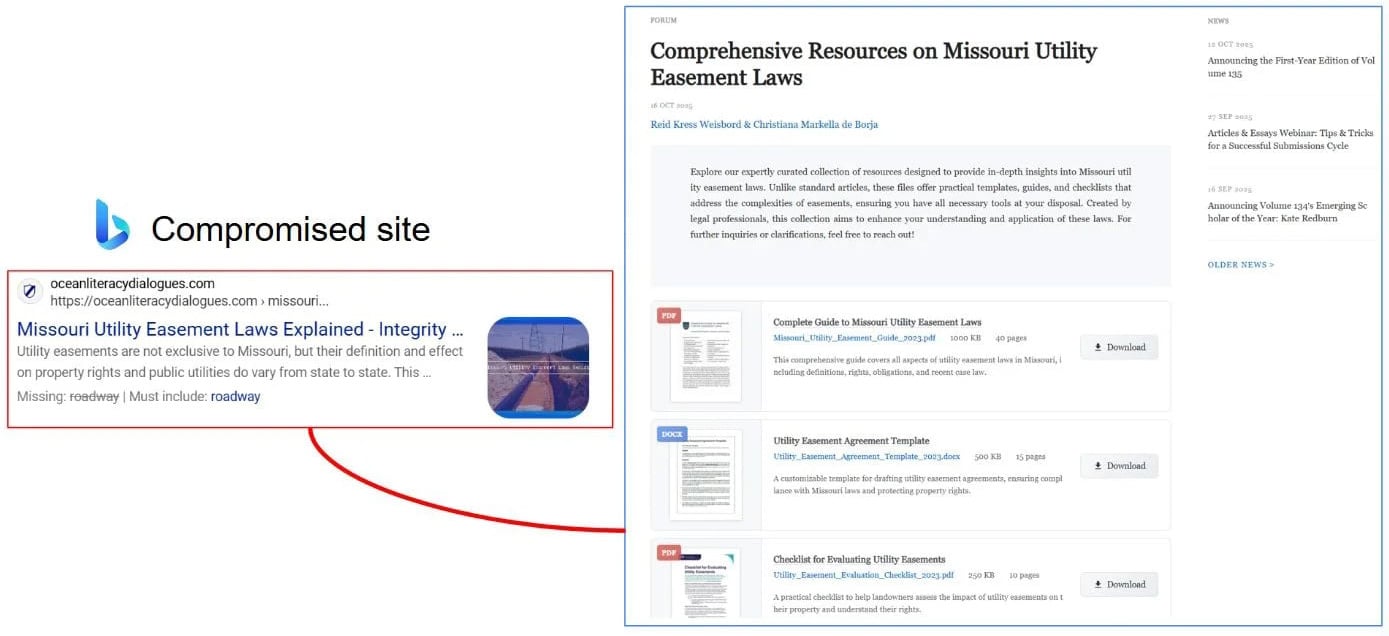

Kibernetinio saugumo tyrinėtojas, veikiantis pseudonimu „Gootloader“, daugelį metų seka ir aktyviai trikdo kenkėjiškų programų veikimą, teikdamas pranešimus apie piktnaudžiavimą interneto paslaugų teikėjams ir prieglobos platformoms, siekdamas panaikinti užpuolikų valdomą infrastruktūrą.

Tyrėjas „BleepingComputer“ sakė, kad dėl jo veiklos „Gootloader“ veikla staiga nutrūko 2025 m. kovo 31 d.

Tyrėjas ir Anna Pham iš „Huntress Labs“ dabar praneša, kad „Gootloader“ grįžo į naują kampaniją, kuri dar kartą apsimeta teisiniais dokumentais.

„Šioje naujausioje kampanijoje stebėjome tūkstančius unikalių raktinių žodžių, paskirstytų 100 svetainių“, – rašoma naujame „Gootloader“ tyrėjo tinklaraščio įraše. „Galutinis tikslas išlieka tas pats: įtikinti aukas atsisiųsti kenkėjišką ZIP archyvą, kuriame yra JScript (.JS) failas, suteikiantis pradinę prieigą prie tolesnių veiksmų, kurie paprastai sukelia išpirkos reikalaujančių programų diegimą.

Šaltinis: Huntress Labs

Tačiau mokslininkai teigia, kad šis naujas variantas naudoja keletą metodų, kad išvengtų automatizuotų analizės įrankių ir saugumo tyrinėtojų.

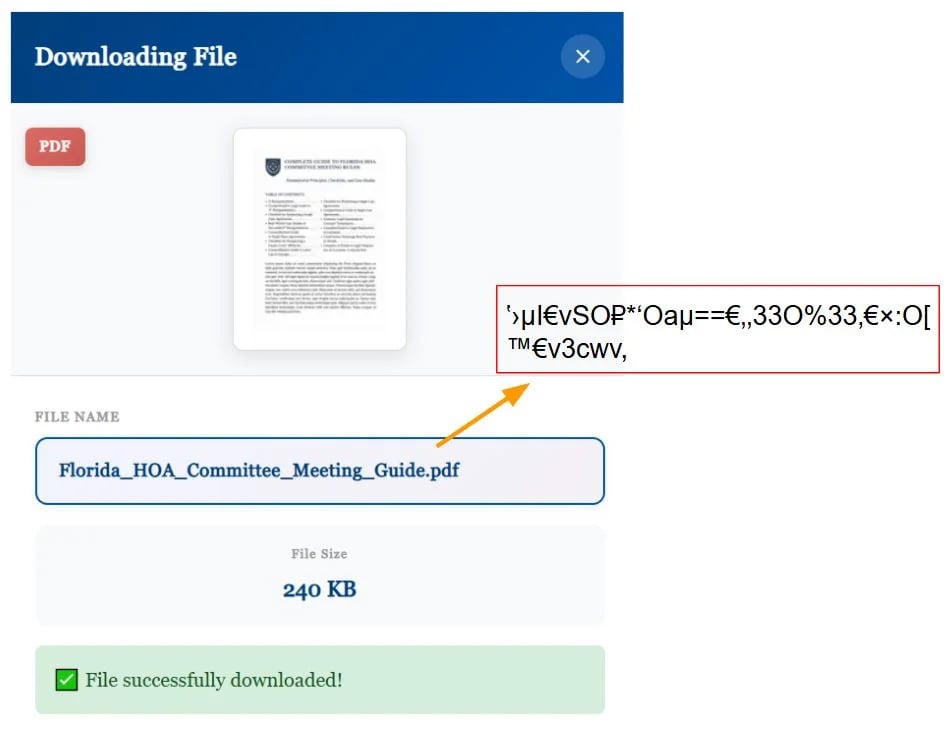

Huntress nustatė, kad „JavaScript“, pridėtas prie kenkėjiškų svetainių, slepia tikrus failų pavadinimus, naudodamas specialų žiniatinklio šriftą, kuris raides pakeičia panašiais simboliais.

HTML šaltinyje matote nesąmoningą tekstą, bet kai puslapis atvaizduojamas, pakeistos šrifto glifo formos rodo įprastus žodžius, todėl saugos programinei įrangai ir tyrėjams šaltinio kode bus sunkiau rasti tokius raktinius žodžius kaip „sąskaita faktūra“ arba „sutartis“.

„Užuot naudodamas OpenType pakeitimo funkcijas ar simbolių atvaizdavimo lenteles, įkroviklis keičia tuo, ką iš tikrųjų rodo kiekvienas glifas. Šrifto metaduomenys atrodo visiškai teisėti – simbolis „O” susieja su glifu, pavadintu „O”, simbolis „a” susieja su glifu, pavadintu „a” ir tt”, – aiškina Huntress.

„Tačiau tikrieji vektorių keliai, apibrėžiantys šiuos glifus, buvo pakeisti. Kai naršyklė prašo formos „O” glifui, šriftas pateikia vektorių koordinates, kurios nubrėžia raidę „F”. Panašiai „a” piešia „l”, „9” piešia „o”, o specialūs Unicode simboliai, pvz., „±” kodai, piešia „i”. „Florida“ ekrane“.

Šaltinis: Huntress Labs

Tyrėjai iš DFIR ataskaitos taip pat išsiaiškino, kad „Gootloader“ naudoja netinkamai suformuotus ZIP archyvus, kad platintų „Gootloader“ scenarijus iš užpuolikų valdomų svetainių.

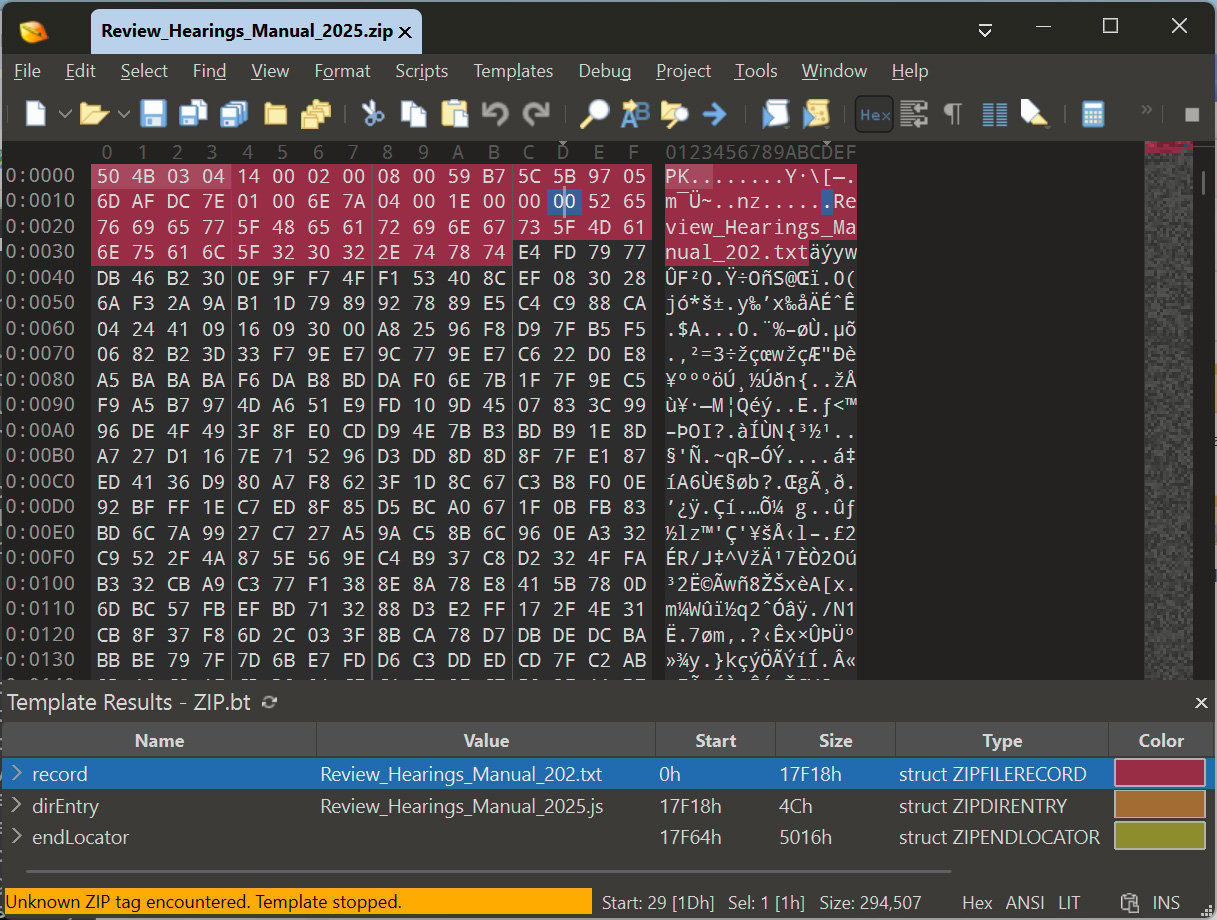

Šie archyvai sukurti taip, kad kai atsisiųstas ZIP failas išskleidžiamas naudojant „Windows Explorer“, kenkėjiškas „JavaScript“ failas, Review_Hearings_Manual_2025.jsišgaunamas.

Tačiau tas pats archyvas, ištrauktas naudojant „VirusTotal“, „Python“ ZIP paslaugų programas arba „7-Zip“, išpakuosis nekenksmingą tekstinį failą pavadinimu Review_Hearings_Manual_202.txt.

Kaip matote toliau esančiame 010 redaktoriaus paveikslėlyje, archyve yra abu failai, tačiau jis yra netinkamai suformuotas, todėl jis išgaunamas skirtingai, atsižvelgiant į naudojamą įrankį.

Šaltinis: BleepingComputer

Neaišku, ar tai tas pats sujungimo triukas, aprašytas 2024 m., ar jie naudoja naują techniką, kad „Windows“ išgautų JS failą.

Galiausiai, kampanija atmeta įrenginiuose „Supper SOCKS5“ užpakalines duris, kurios naudojamos nuotolinei prieigai prie tinklo gauti.

„Supper backdoor“ yra kenkėjiška programa, suteikianti nuotolinę prieigą prie užkrėstų įrenginių ir, kaip žinoma, naudojama išpirkos reikalaujančių programų filialo, stebimo kaip „Vanilla Tempest“.

Šis grėsmės veikėjas turi ilgą išpirkos reikalaujančių programų atakų istoriją ir, kaip manoma, buvo „Inc“, „BlackCat“, „Quantum Locker“, „Zeppelin“ ir „Rhysida“ filialas.

Huntress pastebėtų atakų metu grėsmės veikėjas greitai judėjo, kai įrenginys buvo užkrėstas, atlikdamas žvalgybą per 20 minučių ir galiausiai per 17 valandų pakenkdamas domeno valdikliui.

Kai „Gootloader“ vėl veikia, vartotojai ir verslo vartotojai turi būti atsargūs ieškodami ir atsisiųsdami teisinius susitarimus bei šablonus iš žiniatinklio.

Nebent žinoma, kad svetainė siūlo tokio tipo šablonus, į ją reikėtų žiūrėti įtariai ir vengti.

Tai biudžetinis sezonas! Daugiau nei 300 CISO ir saugumo lyderių pasidalijo, kaip planuoja, išleidžia ir nustato prioritetus ateinantiems metams. Šioje ataskaitoje pateikiamos jų įžvalgos, leidžiančios skaitytojams palyginti strategijas, nustatyti naujas tendencijas ir palyginti savo prioritetus artėjant 2026 m.

Sužinokite, kaip aukščiausio lygio lyderiai investicijas paverčia išmatuojamu poveikiu.