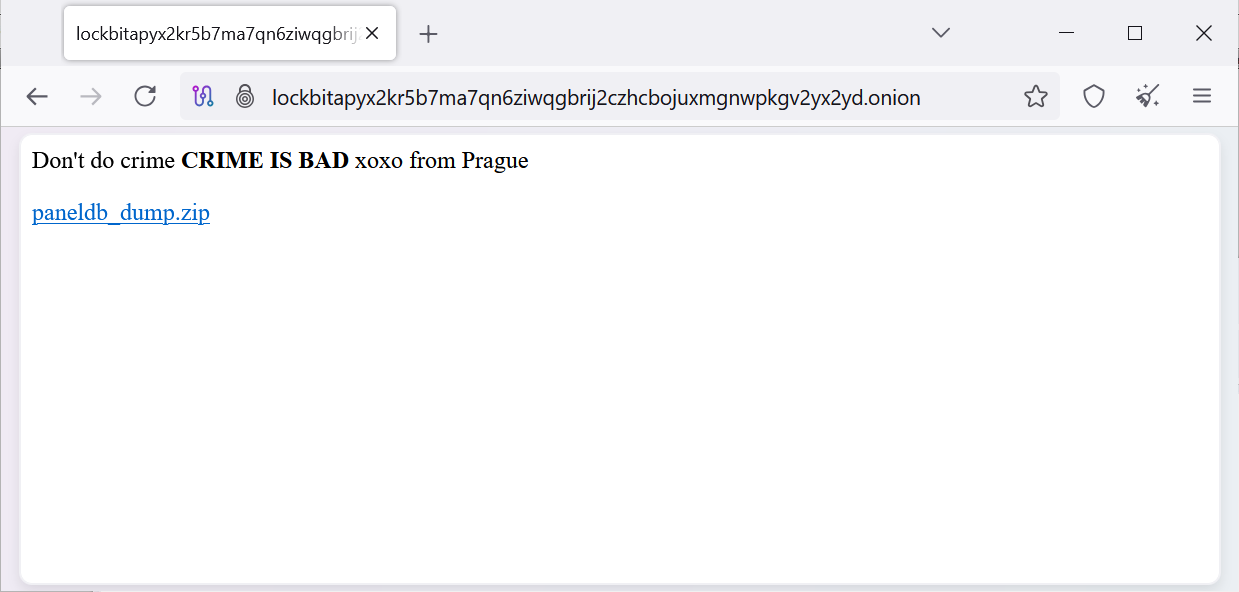

„Lockbit Ransomware“ gauja patyrė duomenų pažeidimą po to, kai jos tamsiosios žiniatinklio filialų skydeliai buvo sugriauti ir pakeista pranešimu, susiejančiu su „MySQL“ duomenų bazės išmetimu.

Visose „Ransomware Gang“ administratoriaus plokštėse dabar. „Nedaryk nusikalstamumo Nusikaltimas yra blogas „Xoxo“ iš Prahos: „Su nuoroda atsisiųsti„ Paneldb_dump.zip “.

Kaip pirmą kartą pastebėjo grėsmės aktorius Rey, šiame archyve yra SQL failas, išmestas iš svetainės dukterinės grupės „MySQL“ duomenų bazės.

Iš „BleepingComputer“ analizės šioje duomenų bazėje yra dvidešimt lentelių, kuriose yra keletas įdomesnių nei kiti, įskaitant:

- A 'btc_addresses„Lentelė, kurioje yra 59 975 unikalūs„ Bitcoin “adresai.

- A 'statomi„Lentelėje yra individualūs pastatai, kuriuos sukūrė filialai išpuoliams. Deja, lentelės eilėse yra vieši raktai, tačiau nėra privačių raktų. Tikslinių įmonių pavadinimai taip pat yra išvardyti kai kuriems kūrimams.

- A '„BuildS_Configurations“„Lentelėje yra skirtingos kiekvienam konstrukcijai naudojamos konfigūracijos, tokios kaip ESXI serveriai praleisti ar failus šifruoti.

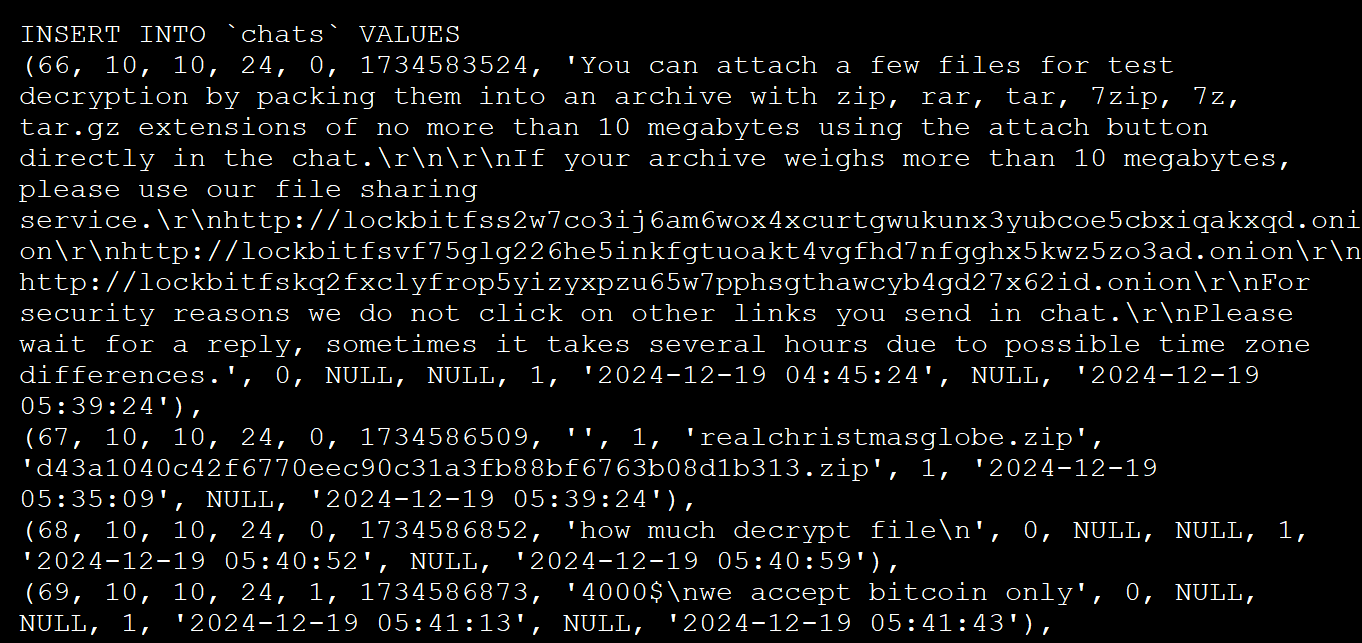

- A 'Pokalbiai„Lentelė yra labai įdomi, nes joje yra 4 442 derybų pranešimai tarp„ Ransomware “operacijos ir aukų nuo gruodžio 19 iki balandžio 29 dienos.

Partnerių skydo „Pokalbių“ lentelė - A 'vartotojai„Lentelių sąrašai 75 administratoriai ir dukterinės įmonės, turinčios prieigą prie dukterinės įmonės, su Michaelu Gillespie pastebėjo, kad slaptažodžiai buvo saugomi paprastame tekste. Kai kurių paprasto teksto slaptažodžių pavyzdžiai yra „Weekendlover69,„ MovingBricks69420 “ir„ LockbitProud231 “.

„Tox“ pokalbyje su Rey „Lockbit“ operatorius, žinomas kaip „LockbitSupp“, patvirtino pažeidimą, teigdamas, kad jokie privatūs raktai nebuvo nutekėję arba prarasti duomenys.

Remiantis „MySQL“ sąvartyno generavimo laiku ir paskutinio datos įrašu derybų pokalbių lentelėje, atrodo, kad duomenų bazė tam tikru metu buvo numatyta 2025 m. Balandžio 29 d.

Neaišku, kas atliko pažeidimą ir kaip tai buvo padaryta, tačiau apgailėtiną pranešimą atitinka tas, kuris buvo naudojamas neseniai „Everest Ransomware“ tamsioje svetainėje pažeidime, ir tai rodo galimą nuorodą.

Be to, „Phpmyadmin SQL“ sąvartyne parodyta, kad serveris veikia PHP 8.1.2, kuris yra pažeidžiamas kritinio ir aktyviai išnaudoto pažeidžiamumo, stebimo kaip CVE-2024-4577, kuris gali būti naudojamas nuotolinio kodo vykdymui serveriuose.

2024 m. Teisėsaugos operacija, pavadinta „Operacija Cronos“, nuėmė „Lockbit“ infrastruktūrą, įskaitant 34 serverius, kuriuose yra duomenų nutekėjimo svetainė ir jos veidrodžiai, iš aukų pavogtų duomenų, kriptovaliutų adresų, 1000 iššifravimo raktų ir dukterinės įmonės.

Nors „Lockbit“ sugebėjo atstatyti ir atnaujinti operacijas po panaikinimo, šis naujausias pažeidimas padaro dar vieną smūgį į jau sugadintą reputaciją.

Dar per anksti pasakyti, ar šis papildomas reputacija bus paskutinis „Ransomware Gang“ karsto nagas.

Kitos „Ransomware“ grupės, patyrusios panašius nutekėjimus, yra „Conti“, „Black Basta“ ir „Everest“.

Remdamiesi 14 m kenkėjiškų veiksmų analize, atraskite 10 geriausių „MitRAT ATT & CK“ metodų, esančių už 93% išpuolių ir kaip ginti nuo jų.