Grėsmės veikėjai naudoja nulinės dienos pažeidžiamumą (CVE-2025-11371) „Gladinet Centrestack“ ir „Triofox“ produktuose, kurie leidžia vietiniam užpuolikui pasiekti sistemos failus be autentifikavimo.

Iki šiol buvo nukreiptos bent trys bendrovės. Nors pleistro dar nėra, klientai gali pritaikyti švelninimą.

„Centrestack“ ir „Triofox“ yra „GLADINET“ verslo sprendimai, skirti dalintis failais ir nuotoline prieiga, leidžianti naudoti pačios įmonės saugyklą kaip debesį. Pasak pardavėjo, „Centrestack“ „naudoja tūkstančiai įmonių iš daugiau nei 49 šalių“.

Neįtaiso, visos paveiktos versijos

Nulio dienos pažeidžiamumas CVE-2025-11371 yra vietinio failų įtraukimo (LFI) trūkumas, turintis įtakos abiejų produktų numatytąjį diegimą ir konfigūraciją, turinčią įtakos visoms versijoms, įskaitant naujausią laidą, 16.7.10368.56560.

Valdomos kibernetinio saugumo platformos „Huntress“ tyrėjai saugumo problemą aptiko rugsėjo 27 d., Kai grėsmės aktorius jį sėkmingai išnaudojo, kad gautų mašinos raktą ir nuotoliniu būdu vykdo kodą.

Atidesnė analizė atskleidė, kad problema buvo LFI, skirta perskaityti „Web.config“ ir ištraukti mašinos raktą. Tai leido užpuolikui naudoti senesnį deserializacijos pažeidžiamumą (CVE-2025-30406) ir pasiekti nuotolinio kodo vykdymą (RCE) per „ViewState“.

„CVE-2025-30406“ deserializacijos klaida „Centrestack“ ir „Triofox“ taip pat buvo išnaudota kovo mėnesį laukinėje gamtoje ir atsirado dėl sunkiai užkoduoto mašinos rakto. Užpuolikas, žinantis raktą, galėtų atlikti RCE paveiktoje sistemoje.

„Atlikus tolesnę analizę,„ Huntress “atrado neautentifikuoto vietinio failo įtraukimo pažeidžiamumą (CVE-2025-11371), kuris leido grėsmės aktoriui atgauti mašinos raktą iš„ Application Web.config “failo, kad būtų galima vykdyti nuotolinį kodą per aukščiau minėtą„ Viewstate “norą“-„Huntess“-„Huntess“-„Huntess“-„Huntess“-„Huntess“-„Huntess“-„Huntess“-„Huntess“-„Huntess“-„Huntess“-„Huntess“-„Huntess“-„Huntess“-„Huntess“-„Huntess“-„Huntess“-„Huntess“.

Huntress susisiekė su „Gladinet“ ir pranešė jiems apie radimą. Pardavėjas patvirtino, kad žinojo apie pažeidžiamumą, ir teigė, kad šiuo metu praneša klientams apie sprendimą, kol bus pasiektas pleistras.

Tyrėjai pasidalino švelninimu su tiksliniu klientu ir paskelbė šias rekomendacijas, skirtas apsaugoti nuo CVE-2025-11371:

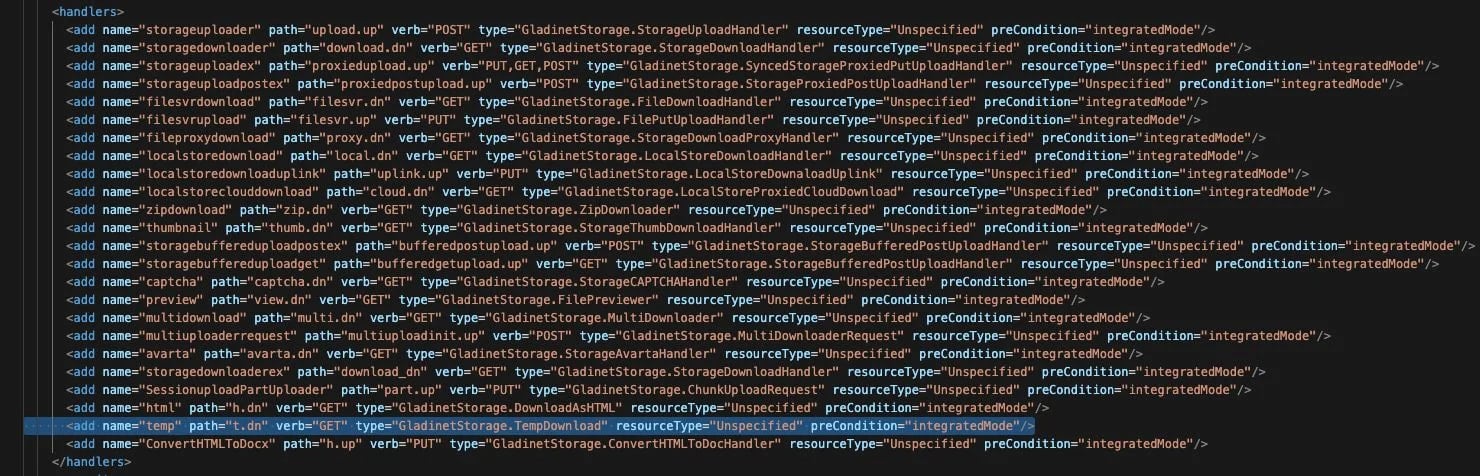

- Išjunkite „Temp Handler“ failą „Web.config“, skirtą „BoundloadDownloadProxy“ komponentui, esančiame „C: \ Program Files“ (x86) \ Gladinet Cloud Enterprise \ BoundloadDownloadProxy \ web.config “

- Raskite ir pašalinkite liniją, apibrėžiančią temperatūros tvarkyklę – ji nurodo į T.DN

Šaltinis: Huntress

Ši eilutė įgalina pažeidžiamą funkcionalumą, kurį užpuolikai išnaudoja vietinės failo įtraukimu, todėl pašalinus ją, neleidžiama išnaudoti CVE-2025-11371.

Tyrėjai perspėja, kad švelninimas „turės įtakos tam tikroms platformos funkcijoms“, tačiau įsitikinkite, kad pažeidžiamumo negalima išnaudoti.

Prisijunkite prie Pažeidimo ir puolimo modeliavimo viršūnių susitikimas ir patirti Saugumo patvirtinimo ateitis. Išgirsti iš geriausių ekspertų ir pažiūrėkite, kaip AI varomas Bas Keičiasi pažeidimo ir puolimo modeliavimas.

Nepraleiskite įvykio, kuris suformuos jūsų saugumo strategijos ateitį