„Enterprise“ programinės įrangos milžinės „Red Hat“ dabar išspausdina „Shinyhunters“ gauja, o jų duomenų nutekėjimo svetainėje nutekėjo pavogtų klientų įsitraukimo ataskaitų (CERS) pavyzdžiai.

Naujienos apie „Red Hat“ duomenų pažeidimą praėjusią savaitę nutrūko, kai įsilaužimo grupė, žinoma kaip „Crimson Collective“, teigė, kad pavogė beveik 570 GB suspaustų duomenų apie 28 000 vidinės plėtros saugyklose.

Tariamai šie duomenys apima maždaug 800 klientų įsitraukimo ataskaitų (CERS), kuriose gali būti neskelbtinos informacijos apie kliento tinklą, infrastruktūrą ir platformas.

Grėsmės veikėjai teigė, kad bandė išspausti „Red Hat“ sumokėti išpirką, kad būtų išvengta viešo duomenų atskleidimo, tačiau negavo jokio atsakymo.

Vėliau „Red Hat“ „Bleepingcomputer“ patvirtino, kad pažeidimas paveikė jo „Gitlab“ egzempliorių, kuris buvo naudojamas tik konsultacijoms dėl konsultavimo dėl „Red Hat Consulting“.

Netrukus po to, kai buvo atskleistas pažeidimas, grėsmės veikėjai, žinomi kaip išsibarstę „Lapsus $ Hunters“, siekė susisiekti su „Crimson Collective“.

Vakar „Crimson Collective“ paskelbė, kad bendradarbiauja su „Scatter Lapsus $ Hunters“, kad panaudotų naujai paleistą „ShinyHunters“ duomenų nutekėjimo svetainę, kad galėtų tęsti savo turto prievartavimo bandymus prieš „Red Hat“.

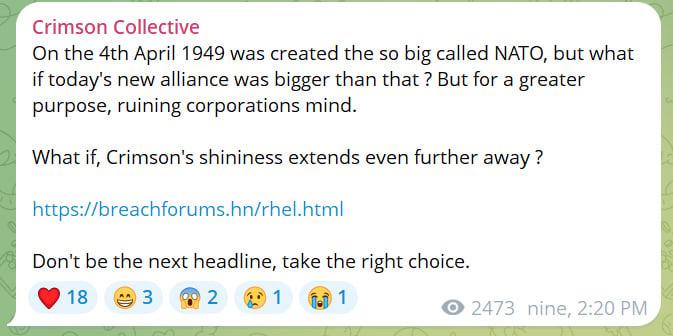

„1949 m. Balandžio 4 d. Buvo sukurtas toks didelis pavadinimu NATO, bet kas būtų, jei šiandieninis naujasis aljansas būtų didesnis nei tai? Bet didesniam tikslui, sugriovusi korporacijų mintis”, – rašoma įrašą į įsilaužimo grupės telegramos kanalą.

„O kas, jei„ Crimson “blizgesys tęsiasi dar toliau?”

Šaltinis: „BleepingComputer“

„Kalbant apie dabartinį pranešimą apie mus, mes ketiname bendradarbiauti su„ Shinyhunter's “ateities išpuoliams ir išleidimams“, – „Crimson Collective“ grėsmės veikėjams sakė „Bleepingcomputer“.

Koordinuojant su šiuo pranešimu, naujoje „Shinyhunters“ duomenų nutekėjimo turto prievartavimo vietoje dabar pasirodė „Red Hat“ įrašas, įspėjantis įmonei, kad spalio 10 d. Duomenys bus viešai nutekinti, jei nebus deramasi su „Ransom“ paklausa su „ShinyHunters“.

Be to, grėsmės aktoriai išleido pavogtų Cerso, įskaitant „Walmart“, HSBC, Kanados banką, „ATOS Group“, „American Express“, Gynybos departamentą, ir Société Française du radioléléphone.

„Bleepingcomputer“ susisiekė su „Red Hat“ dėl šios plėtros, tačiau negavo atsakymo.

„Shinyhunters“ turto prievartavimas kaip paslauga

Ištisus mėnesius „Bleepingcomputer“ spėliojo, kad „Shinyhunters“ veikė kaip „Extorming“ kaip paslaugas (EAAS), kur jie dirba su grėsmės veikėjais, kad išstumtų įmonę mainais į turto prievartavimo paklausą, panašiai kaip ir tai, kaip veikia „Ransomware-A-Service Gangs“.

Ši teorija buvo pagrįsta daugybe įvairių grėsmių veikėjų atliktų išpuolių, kurie visi buvo išspausdinti „Shinyhunters“ vardu, įskaitant tuos, kurie nukreipė „Oracle Cloud“ ir „PowerSchool“.

Pokalbiai su „Shinyhunters“ taip pat palaikė šią teoriją, nes grupė anksčiau teigė nesigilinanti į tam tikrą pažeidimą, o tiesiog veikė kaip pavogtų duomenų brokeris.

Be to, per daugelį metų buvo suimta daugybė asmenų, susijusių su pavadinimu „ShinyHunters“, įskaitant tuos, kurie susiję su „Snowflake Data“ vagystės atakomis, pažeidimais „PowerSchool“ ir pažeidė V2 įsilaužimo forumą.

Tačiau net ir po šių areštų įvyksta naujų išpuolių, kai įmonės gauna turto prievartavimo el. Laiškus: „Mes esame„ ShinyHunters “.

Šiandien „ShinyHunters“ sakė „Bleepingcomputer“, kad jie privačiai veikia kaip EAA, kur jie užima pajamas iš visų turto prievartavimo mokėjimų, gautų už kitų grėsmės veikėjų išpuolius.

„Visi, su kuriais anksčiau dirbau, užėmė 70 ar 75% ir gaunu 25–30%“,-tvirtino grėsmės aktorius.

Pradėjus „ShinyHunters“ duomenų nutekėjimo svetainę, atrodo, kad grėsmės aktorius dabar viešai veikia turto prievartavimo paslaugą.

Be „Red Hat“, „Shinyhunters“ taip pat išskiria „SP Global“ kito grėsmės aktoriaus vardu, kuris teigė pažeidęs įmonę 2025 m. Vasario mėn.

„Bleepingcomputer“ tuo metu susisiekė su „SP Global“ dėl tariamo pažeidimo, tačiau jam buvo pasakyta, kad ieškiniai buvo melagingi ir kad įmonė nebuvo pažeista.

Tačiau grėsmės veikėjai dabar išleido duomenų apie duomenų nutekėjimo vietą pavyzdžius, teigdami, kad išpuolio metu jie buvo pavogti, taip pat nustatė spalio 10 d.

Šiandien vėl susisiekę su „SP Global“ dėl įtraukimo į duomenų nutekėjimo svetainę, jie nusprendė nekomentuoti pretenzijų.

„Mes nekomentuojame tokių pretenzijų. Mes atkreipiame dėmesį, kad kaip JAV biržoje sąraše esanti įmonė, mes turime viešai atskleisti medžiagų kibernetinio saugumo incidentus”, – „SP Global“ pasakojo „Bleepingcomputer“.

Prisijunkite prie Pažeidimo ir puolimo modeliavimo viršūnių susitikimas ir patirti Saugumo patvirtinimo ateitis. Išgirsti iš geriausių ekspertų ir pažiūrėkite, kaip AI varomas Bas Keičiasi pažeidimo ir puolimo modeliavimas.

Nepraleiskite įvykio, kuris suformuos jūsų saugumo strategijos ateitį