Naujos „Xworm Backdoor“ versijos platinamos sukčiavimo kampanijose po to, kai originalus kūrėjas „Xcoder“ atsisakė projekto praėjusiais metais.

Atrodo, kad naujausi variantai, „Xworm 6.0“, 6.4 ir 6.5, priima kelis grėsmių veikėjus ir palaiko papildinius, kurie leidžia įvairias kenkėjiškas veiklas.

Kenkėjiškų programų operatoriai gali naudoti modulius, norėdami pavogti duomenis iš naršyklių ir programų, kontroliuoti pagrindinį kompiuterį per nuotolinį darbalaukį ir apvalkalo prieigą ir užšifruoti ar iššifruoti failus.

Paskutinė žinoma „Xcoder“ sukurtos kenkėjiškos programos versija yra 5.6, kuri buvo pažeidžiama nuotolinio kodo vykdymo trūkumo, nagrinėjamo naujausiais variantais.

Universalus ir populiarus

„Xworm“ yra nuotolinės prieigos trojanas, pirmą kartą pastebėtas 2022 m. Jis įgijo labai efektyvią kenkėjišką programą dėl savo modulinės architektūros ir didelių galimybių.

Paprastai jis naudojamas rinkti neskelbtinus duomenis (slaptažodžius, kriptovaliutų pinigines, finansinę informaciją), sekti klavišų paspaudimus, pavogti informaciją į mainų sritį,

Tačiau jis taip pat gali būti naudojamas išplatintoms paslaugų teikimo (DDoS) atakoms paleisti ir įkelti kitą kenkėjišką programą.

Po to, kai „Xcoder“ ištrynė savo „Telegram“ paskyras, kur jie dalijosi reguliariais atnaujinimais, keli grėsmės veikėjai pradėjo skleisti įtrūkusias kenkėjiškos programos versijas.

„Xworm“ buvo toks populiarus, kad grėsmės aktorius jį panaudojo kaip masalą, kad nukreiptų mažiau kvalifikuotus kibernetinius nusikaltėlius su užpakaliniu duris, kuris pavogė duomenis.

Ši kampanija suskaičiavo 18 459 infekcijas, dauguma jų – Rusijoje, JAV, Indijoje, Ukrainoje ir Turkijoje.

Pristatymo metodų įvairovė

Nuo birželio mėn. Kibernetinio saugumo bendrovės „Trellix“ tyrėjai pastebėjo XWORM mėginių padidėjimą virusototalinėje skenavimo platformoje, o tai taip pat rodo aukštą kibernetinių nusikaltėlių įvaikinimo lygį.

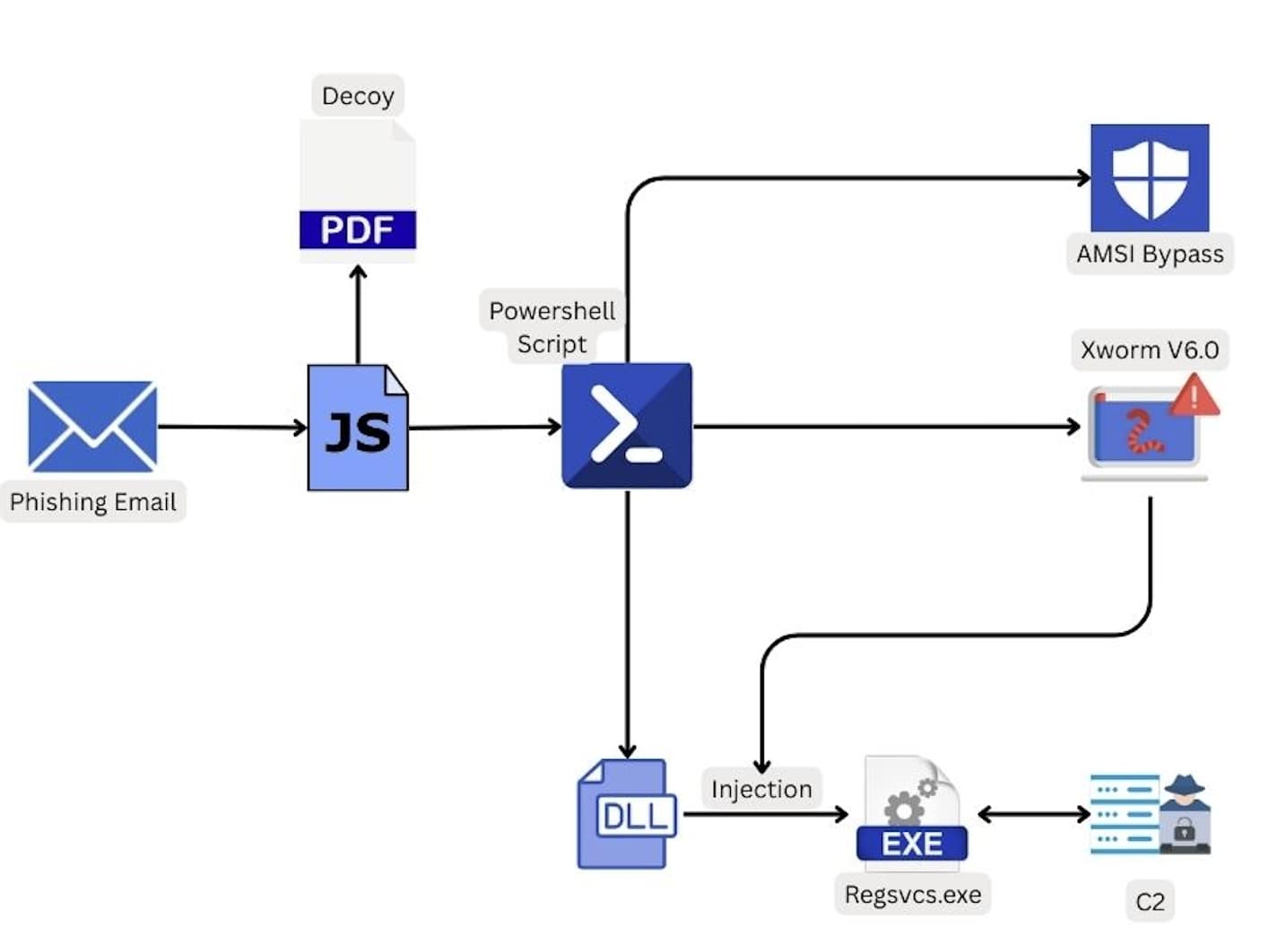

Vienoje sukčiavimo kampanijoje kenkėjiška programinė įranga buvo įdiegta per kenksmingą „Javascript“, kuris inicijavo „PowerShell“ scenarijų, kuris galėtų apeiti antimalnių programų nuskaitymo sąsajos apsaugą ir diegti „Xworm“.

Šaltinis: „Trellix“

Rugsėjo mėn. Ataskaitoje tyrėjai teigė, kad „XWORM kenkėjiškų programų infekcijų grandinė vystėsi įtraukdama papildomus metodus, išskyrus tradicines el. Pašto atakas“.

El. Pašto ir .LNK failai vis dar yra įprastas pradinės prieigos vektorius, tačiau kenkėjiška programinė įranga taip pat naudoja „teisėtai išvaizdą .exe failų pavadinimus, kad paslėptų save kaip nekenksmingą programą“, tokios kaip „Discord“.

„Tai žymi perėjimą prie socialinės inžinerijos derinimo su techninių atakų vektoriais, siekiant didesnio veiksmingumo“, – teigė „Trellix“.

Kiti tyrėjai aptiko kampanijas, kurios pristatė „Xworm“ naudodamiesi AI tematikos masalais, ir modifikuotą „ScreenConnect“ nuotolinės prieigos įrankio variantą.

Kitas tyrimas pateikia techninę informaciją apie sukčiavimo kampaniją, pateikiančią „Xworm“ per „Shellcode“, įterptą į „Microsoft Excel“ failą (.xlam).

„Ransomware“ grėsmė tarp dešimčių modulių

Anot „Trellix“ tyrėjų, „Xworm“ dabar turi daugiau nei 35 papildinius, kurie praplečia savo galimybes nuo neskelbtinos informacijos vogimo iki išpirkos programos.

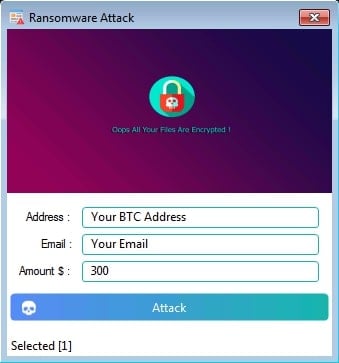

Failų šifravimo funkcijos, „Ransomware.dll“, leidžia kenkėjiškų programų operatoriams nustatyti darbalaukio tapetus užrakinus duomenis, išpirkos sumą, piniginės adresą ir kontaktinį el. Paštą.

Šaltinis: „Trellix“

Šifravimo procese išvengiama sistemos failų ir aplankų ir daugiausia dėmesio skiriama duomenims, esančiomis % „userProfile %“, ir dokumentuoja dokumentus, ištrina originalų failą ir pridedamas .enc plėtinys prie užrakintų duomenų.

Aukos taip pat gauna instrukcijas, kaip iššifruoti duomenis HTML faile, numestame darbalaukyje. Išsami informacija apima BTC adresą, el. Pašto ID ir išpirkos sumą.

Šaltinis: „Trellix“

„Trellix“ tyrėjai nustatė, kad kodo sutapimas tarp „Xworm“ „Ransomware“ modulio ir .NET pagrįstos „Nocry Ransomware“, pirmą kartą pastebėtos 2021 m.

Abu kenksmingo kodo elementai naudoja tą patį algoritmą, kad sukurtų inicializacijos vektorių (IV) ir šifravimo/iššifravimo raktą, šifravimo procesą (AES su CBC režimu 4096 baitų blokuose).

Tyrėjai taip pat pastebėjo, kad du kenkėjiškų programų elementai atliko tą patį patikrinimų rinkinį, palyginti su analizės aplinka.

Be „Ransomware“ komponento, „Trellix“ išanalizavo 14 kitų „Xworm“ papildinių:

- „RemotEdesktop.dll“: sukuria nuotolinį užsiėmimą, skirtą bendrauti su aukos mašina

- „Windowsupdate.dll“Ar Pavogti.dllAr Atkūrimas.dllAr sujungtas.dllAr Chromis.dllir SystemCheck.merged.dll: pavogti aukų duomenis

- FileManager.dll: teikia operatoriaus failų sistemos prieigos ir manipuliavimo galimybes

- Shell.dll: Vykdykite sistemos komandas, o operatorius siunčia paslėptą cmd.exe procesas

- Informacija.dll: surenka sistemos informaciją apie aukos mašiną

- WebCam.dll: Naudojamas aukai įrašyti. Operatorius jį taip pat naudoja norėdamas patikrinti, ar užkrėsta mašina yra tikra

- Tcpconnections.dllAr „ActiveWindows.dll“ir StartupManager.dll: Siųskite aktyvių TCP jungčių, aktyvių „Windows“ ir paleidimo programų sąrašą į „C2 Server“

Tyrėjai sako, kad vien tik duomenų vagystės moduliai leidžia „Xworm“ operatoriui pavogti prisijungimo duomenis iš kelių programų, kuriose yra daugiau nei 35 žiniatinklio naršyklės, el. Pašto klientai, pranešimų siuntimo programos, FTP klientai ir kriptovaliutų piniginės.

Kadangi papildiniai atlieka konkrečią funkciją, „Trellix“ rekomenduoja organizacijoms naudoti daugiasluoksnį gynybos metodą, kuris po kompromiso gali reaguoti į kenkėjišką veiklą.

„Endpoint“ aptikimo ir atsakymo (EDR) sprendimai gali nustatyti „Xworm“ modulių elgseną, o iniciatyvi el. Pašto ir žiniatinklio apsauga gali blokuoti pradinius kenkėjiškų programų lašelius.

Be to, tinklo stebėjimo sprendimas galėtų aptikti ryšį su komandų ir valdymo serveriais, kad būtų galima atsisiųsti daugiau papildinių ar duomenų eksfiltravimo.

Prisijunkite prie Pažeidimo ir puolimo modeliavimo viršūnių susitikimas ir patirti Saugumo patvirtinimo ateitis. Išgirsti iš geriausių ekspertų ir pažiūrėkite, kaip AI varomas Bas Keičiasi pažeidimo ir puolimo modeliavimas.

Nepraleiskite įvykio, kuris suformuos jūsų saugumo strategijos ateitį