Neseniai aptiktas „Ransomware“ padermė, vadinama „Hybridpetya“, gali apeiti UEFI saugios įkrovos funkciją, kad būtų įdiegta kenksminga programa EFI sistemos skaidinyje.

Atrodo, kad „Hybridpetya“ įkvėpė destruktyvi „Petya/Notpetya“ kenkėjiška programa, kuri užšifruota kompiuteriais ir neleido „Windows“ paleisti atakų 2016 ir 2017 m., Tačiau nepateikė atkūrimo galimybės.

Kibernetinio saugumo bendrovės „ESET“ tyrėjai rado „Virustotal“ hibridpetya imtį. Jie pažymi, kad tai gali būti tyrimų projektas, koncepcijos įrodymas ar ankstyva kibernetinių nusikaltimų įrankio versija, vis dar atliekama ribotai testavimu.

Vis dėlto ESET sako, kad jo buvimas yra dar vienas pavyzdys (kartu su „Blacklotus“, „Bootkitty“ ir „Hyper-V“ užpakaliniais durimis), kad „UEFI Bootkits“ su saugiu aplinkkelio funkcionalumu yra reali grėsmė.

„Hybridpetya“ apima ir „Petya“, ir „Notpetya“ charakteristikas, įskaitant šių senesnių kenkėjiškų programų kamienų vaizdinį stilių ir atakų grandinę.

Tačiau kūrėjas pridėjo naujų dalykų, tokių kaip diegimas į EFI sistemos skaidinį ir galimybę apeiti saugų įkrovą, išnaudodamas CVE-2024-7344 pažeidžiamumą.

ESET atrado trūkumą šių metų sausį, šią problemą sudaro „Microsoft“ pasirašytos programos, kurias būtų galima panaudoti diegti įkrovos bagažinę, net naudojant saugią įkrovos apsaugą, aktyvią taikinį.

Šaltinis: ESET

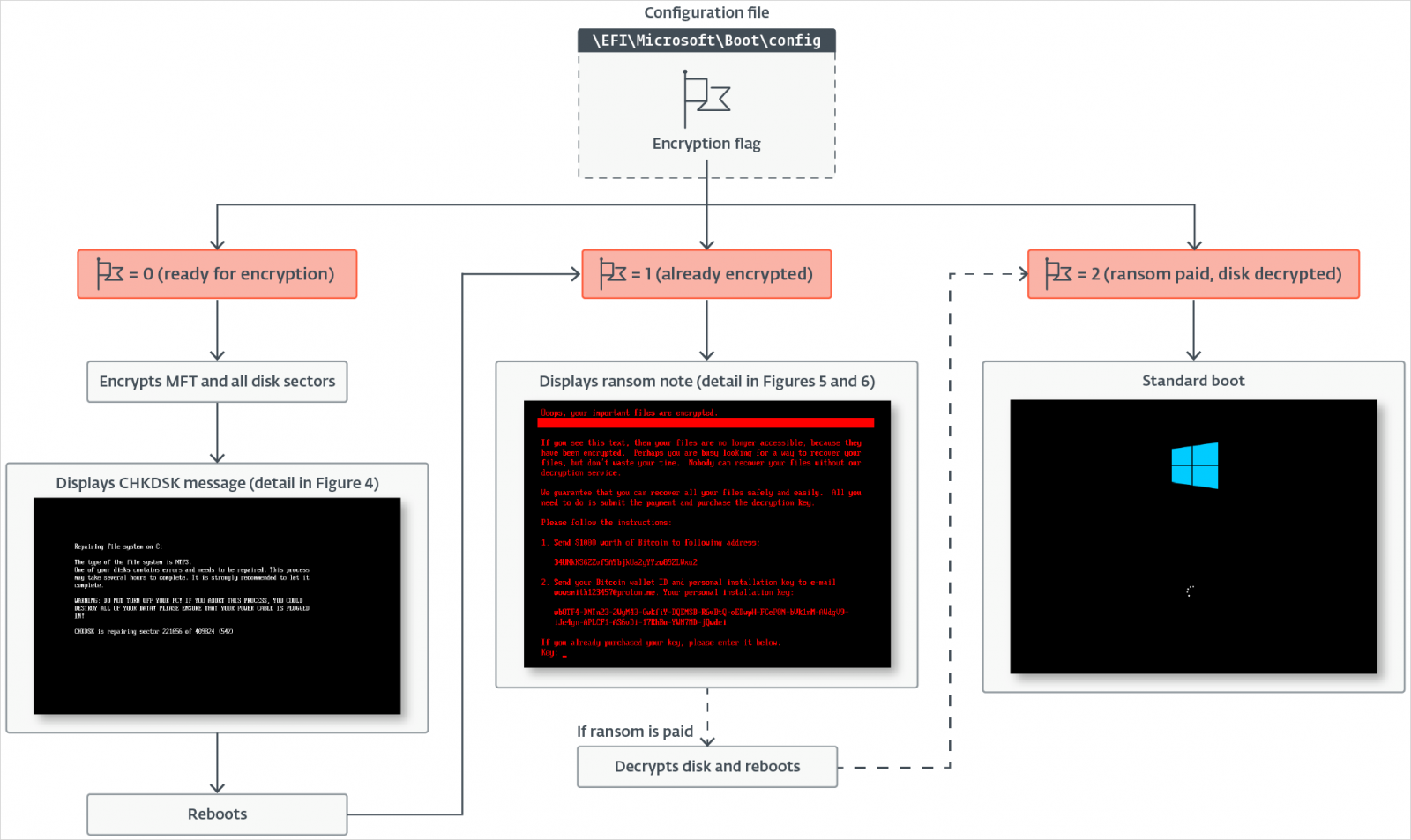

Paleidus, „Hybridpetya“ nustato, ar pagrindinis kompiuteris naudoja UEFI su GPT skaidymu, ir į EFI sistemos skaidinį, kurį sudaro keli failai, numeta kenksmingą įkrovą.

Tai apima konfigūracijos ir patvirtinimo failus, modifikuotą įkrovos krautuvą, atsarginį „UEFI“ įkrovos krautuvą, „Exploit“ naudingo krovinio konteinerį ir būsenos failą, kuris stebi šifravimo eigą.

ESET išvardija šiuos failus, naudojamus iš analizuotų „Hybridpetya“ variantų:

- \ Efi \ Microsoft \ boot \ config (šifravimo vėliava + raktas + nonce + aukos ID)

- Uli

- \ Efi \ Microsoft \ Boot \ Counter (progreso stebėjimo priemonė užšifruotų klasteriams)

- \ Efi \ Microsoft \ boot \ bootmgfw.efi.old (originalaus įkrovos krautuvo atsarginė kopija)

- \ Efi \ microsoft \ boot \ cloak.dat (yra „Xored BootKit“ saugiame įkrovos aplinkkelio variante)

Taip pat kenkėjiška programa pakeičia \ efi \ Microsoft \ boot \ bootmgfw.efi su pažeidžiamu „Reloader.efi“ ir pašalina \ efi \ boot \ bootx64.efi.

Originalus „Windows Bootloader“ taip pat išsaugotas, kad jis būtų suaktyvintas sėkmingo restauravimo atveju, tai reiškia, kad auka sumokėjo išpirką.

Įdiegus, „Hybridpetya“ suaktyvina BSOD, rodančią netikrą klaidą, kaip tai padarė „Petya“, ir verčia iš naujo paleisti sistemą, leisdama kenkėjiškam įkrovos bagažinei vykdyti sistemos įkrovą.

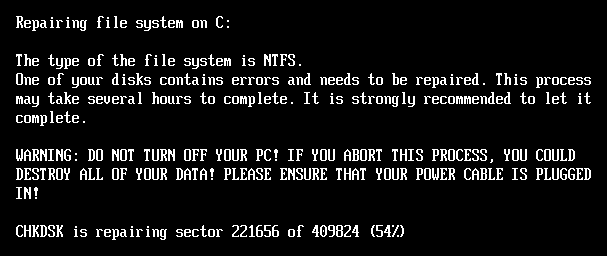

Šiame etape „Ransomware“ užšifruoja visas MFT klasterius, naudodama „SalSA20“ raktą ir ne CEN, išgaunamą iš konfigūracijos failo, kartu rodant netikrą CHKDSK pranešimą, pavyzdžiui, NOTPETYA.

Šaltinis: ESET

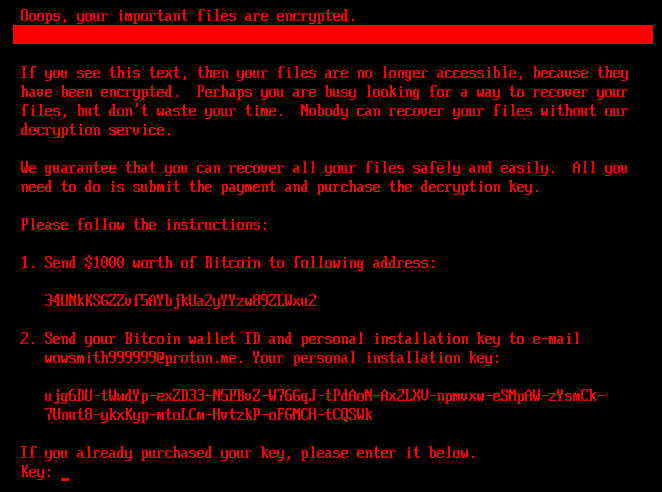

Kai šifravimas bus baigtas, suaktyvinamas dar vienas perkrovimas ir „System Boot“ metu aukai įteikiama išpirkos vekselis, reikalaujantis, kad „Bitcoin“ sumokėtų 1000 USD.

Šaltinis: ESET

Mainais aukai pateikiamas 32 simbolių raktas, kurį jie gali įvesti „Ransom Note“ ekrane, kuris atkuria originalų įkrovos krautuvą, iššifruoja grupes ir ragina vartotoją paleisti iš naujo.

Nors „Hybridpetya“ nepastebėta jokių realių atakų gamtoje, panašūs projektai gali pasirinkti ginkluoti POC ir naudoti jį plačiose kampanijose, skirtose bet kuriuo metu nukreipti į nepaliestas „Windows“ sistemas.

Šioje „GitHub“ saugykloje buvo pateikti kompromiso rodikliai, padedantys gintis nuo šios grėsmės.

„Microsoft“ fiksuotas CVE-2024-7344 su antradienį su 2025 m. Sausio mėn. Pataisa, taigi „Windows Systems“, pritaikytos šį ar vėliau saugos atnaujinimus, yra apsaugoti nuo „Hybridpetya“.

Kita tvirta praktika prieš „Ransomware“ yra išlaikyti jūsų svarbiausių duomenų neprisijungus atsargines kopijas, leidžiančias nemokamai ir lengvai atkurti sistemą.

46% aplinkos slaptažodžiai buvo nulaužti, beveik padvigubėjo nuo 25% pernai.

Dabar gaukite „Picus Blue Report 2025“, kad galėtumėte išsamiai įvertinti daugiau išvadų apie prevencijos, aptikimo ir duomenų eksfiltravimo tendencijas.