Kritinis „Citrix Netscaler“ pažeidžiamumas, stebimas kaip CVE-2025-5777 ir pavadintas „Citrixbleed 2“, buvo aktyviai išnaudojamas beveik dviem savaitėmis, kol buvo paskelbta apie koncepcijos įrodymo (POC) išnaudojimus, nepaisant to, kad „Citrix“ teigė, kad nėra išpuolių įrodymų.

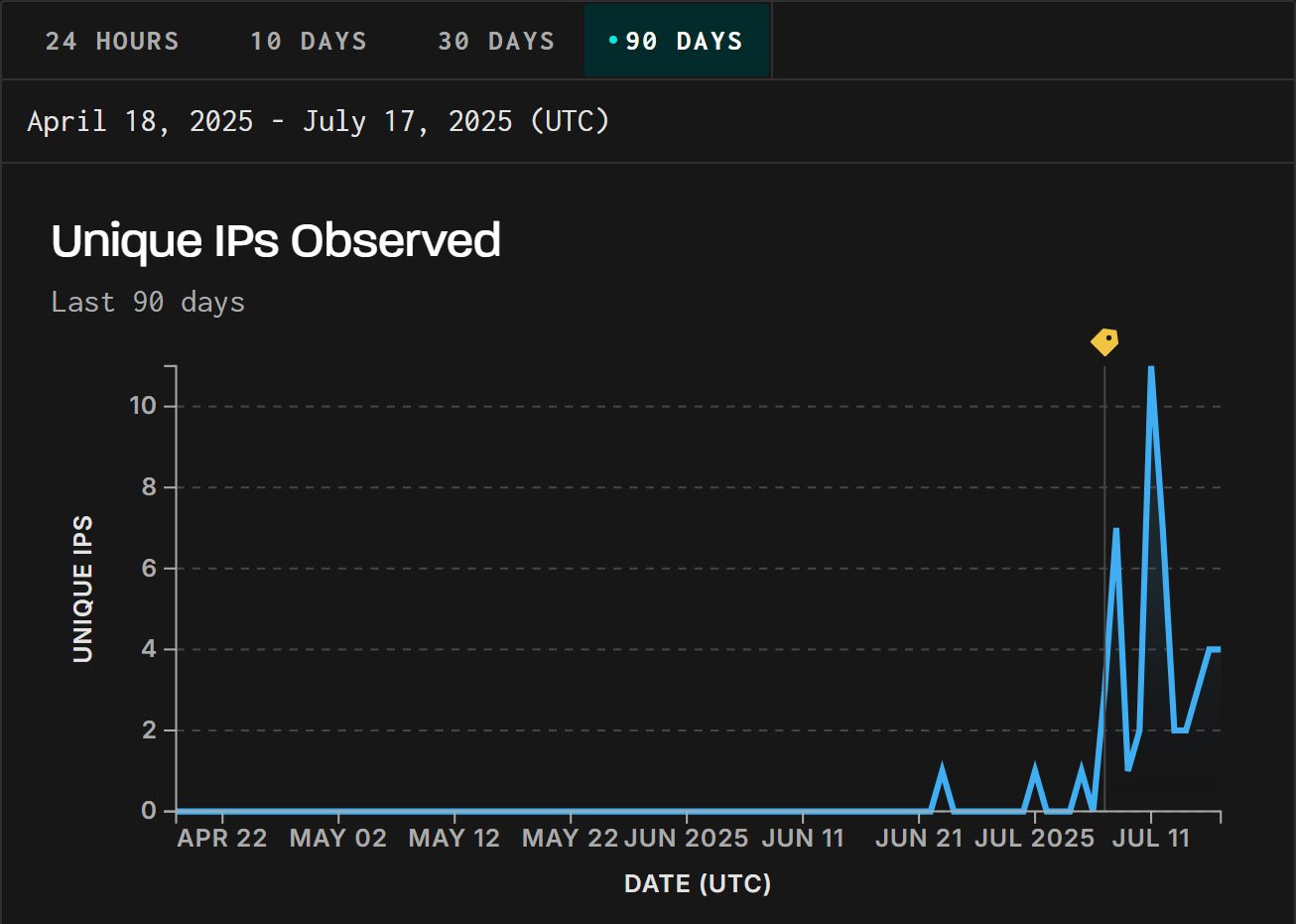

„Greynoise“ patvirtino, kad „Honeypots“ aptiko tikslinį išnaudojimą iš IP adresų, esančių Kinijoje, 2025 m. Birželio 23 d.

„Greynoise pastebėjo aktyvius bandymus išnaudoti bandymus prieš CVE-2025-5777 (Citrixbleed 2)-atminties per didelę pažeidžiamumą„ Citrix Netscaler “. Prasidėjimas prasidėjo birželio 23 d.-beveik dvi savaites iki viešo koncepcijos įrodymo (POC)“,-aiškina „Greynoise“.

„Liepos 7 d. Sukūrėme žymą, kad galėtume sekti šią veiklą. Kadangi„ Greynoise “atgaline data susieja eismą išankstiniu ženklu su naujomis etiketėmis, dabar„ Greynoise Visualizer “matomi ankstesni bandymai išnaudoti.”

Šaltinis: „BleepingComputer“

„Greynoise“ liepos 9 d. JAV kibernetinio saugumo ir infrastruktūros saugumo agentūrai patvirtino, kad yda buvo aktyviai išnaudota, todėl kibernetinė agentūra pridėjo ją prie savo žinomo išnaudojimo pažeidžiamumo (KEV) katalogo ir suteikė federalinėms agentūroms vieną dieną, kad pataisytų trūkumus.

„Greynoise“ pasidalijo išnaudojimu, naudojamu birželio mėn. Atakose su „Bleepingcomputer“, ir mes galime patvirtinti, kad jis yra tas, kuris yra „Citrix Bleed 2“, parodydamas, kad grėsmės aktoriai jį aktyviai išnaudojo dar prieš išleidžiant POC.

Nepaisant šių ankstyvųjų požymių ir pakartotinių saugumo tyrinėtojo Kevino Beaumont įspėjimų, „Citrix“ vis dar nepripažino aktyvaus išnaudojimo savo saugumo patarime CVE-2025-5777. Jis tik tyliai atnaujino savo birželio 26 d. Tinklaraščio įrašą liepos 11 d., Po to, kai dieną prieš tai pasirodė KEV duomenų bazėje.

Liepos 15 d. „Citrix“ pagaliau išleido dar vieną tinklaraščio įrašą apie tai, kaip įvertinti „Netscaler“ žurnalus, skirtus kompromiso rodikliams.

Tačiau net ir tuo atveju įmonė buvo gaisras dėl to, kad ji nebuvo skaidri ir dalijasi TOK, kuriuos tyrėjai teigė, kad „BleepingComputer“ anksčiau buvo dalijami su įmone.

„Citrix“ taip pat neatsakė į „Bleepingcomputer“ klausimus apie tai, kodėl originalus CVE-2025-5777 patarimas vis dar nepripažįsta išnaudojimo.

„Citrix“ kraujavo 2 pažeidžiamumą

„Citrix Bleed 2“ yra kritinis 9,3 sunkumo pažeidžiamumas, kurį sukelia nepakankamas įvesties patvirtinimas, o tai leidžia užpuolikams nusiųsti netinkamai suformuotus POST užklausas „Netscaler“ prietaisams prisijungimo metu.

Tai išnaudojama praleidžiant vienodo ženklo parametrą „Login =“, todėl įrenginys nutekėjo 127 baitų atminties. Tyrėjai iš „Horizon3“ ir „WatchTowR“ parodė, kad pakartotiniai užklausos gali būti naudojamos norint atskleisti neskelbtinus duomenis, tokius kaip galiojantys sesijos žetonai.

Šie žetonai gali būti naudojami norint užgrobti „Citrix“ sesijas ir gauti neteisėtą prieigą prie vidinių išteklių.

Saugumo tyrėjas Kevinas Beaumontas anksčiau yra pareiškęs, kad pakartotiniai pašto prašymai /doAuthentication.do „Netscaler Logs“ yra geras požymis, kad kažkas bando išnaudoti trūkumą, ypač kai užklausoje yra turinio ilgis: 5 antraštė.

Kiti indikacijos apima žurnalo įrašus, rodančius vartotojo prisijungimus, kai vartotojo vardą sudaro neįprastai simboliai, tokie kaip „#“ arba atminties turinys, išspausdintas į neteisingus laukus.

Beaumont taip pat perspėjo, kad „Citrix“ gairėse visiškai nėra visiškai išaiškintos kompromituojamos sesijos.

Tuo tarpu „Citrix“ rekomenduoja nutraukti ICA ir PCOIP seansus naudojant kill icaconnection -all ir kill pcoipConnection -allBeaumont taip pat pataria nutraukti kitus sesijų tipus, kurie galėjo užgrobti sesijas:

kill pcoipConnection -all

kill icaconnection -all

kill rdpConnection -all

kill sshConnection -all

kill telnetConnection -all

kill connConnection -all

kill aaa session -all

Administratoriai taip pat turėtų peržiūrėti visas sesijas, prieš nutraukdami juos, kad patikrintų, ar nėra įtartinų prisijungimų, pavyzdžiui, netikėtų IP adresų pakeitimų ar neleistinų vartotojų.

„Citrix“ liepos 15 d. Tinklaraščio įraše dalijamasi papildomomis gairėmis, kaip nustatyti išnaudojimo ženklus, pavyzdžiui, žurnalų įrašus, rodančius šiuos pranešimus:

- „Autentifikavimas atmetamas”

- „AAA pranešimas”

- Ne ASCII baitų vertės (0x80–0xff)

Sesijų žurnalus taip pat galima rankiniu būdu tikrinti, ar nėra neįprastų IP adresų pakeitimų, susijusių su ta pačia sesija. Pvz., VPN žurnaluose neatitikimas tarp kliento_ipo ir šaltinio IP adreso gali reikšti, kad sesija buvo užgrobta.

Neseniai paskelbtame pranešime Beaumont teigia, kad jis stebi išnaudojimą nuo birželio mėnesio, o daugiau nei 120 kompanijų jau pakenkė trūkumui.

„Prieiga prasidėjo 2025 m. Birželio 20 d., Prieiga nuo birželio 21 d. Iki rašymo“, – perspėja Beaumont.

„Manau, kad veikla, kurią matau, gali būti viena grėsmės aktorių grupė – gali būti daugiau. Jie yra atsargūs renkantis aukas, profiliuojant„ Netscaler “prieš puolant, kad įsitikintumėte, jog tai yra tikra dėžutė – pvz.

Tyrėjas taip pat perspėja, kad pačios „Citrix“ žiniatinklio programos užkarda šiuo metu nenustato CVE-2025-5777 išnaudojimo. Tačiau „Imperva“ praneša, kad jų produktas aptiko daugiau nei 11,5 mln. Bandymų išnaudoti šį trūkumą, o 40% nukreipė į finansų sektorių.

„Citrix“ išleido „Netscaler ADC“ ir „Gateway“ versijų pataisas ir labai ragina nedelsiant atnaujinti.

Nėra jokių mažinimų, ne tik pataiso, o klientai, veikiantys EOL versijose (12.1 ir 13.0), turėtų atnaujinti, kad būtų galima atnaujinti.

CISOS žino, kad įsigyti lentą prasideda aiškus, strateginis vaizdas, kaip debesų saugumas skatina verslo vertę.

Šis nemokamas, redaguojamas valdybos ataskaitos denis padeda saugumo lyderiams aiškiai įvertinti riziką, poveikį ir prioritetus. Saugumo atnaujinimus paverskite prasmingais pokalbiais ir greitesniu sprendimų priėmimu posėdžių salėje.