Buvo atrasta du kritiniai pažeidžiamumai, darantys įtaką atvirojo kodo forumo programinei įrangai „VBulletin“, o vienas patvirtintas, kad jis aktyviai išnaudojamas gamtoje.

Trūkumai, stebimi pagal CVE-2025-48827 ir CVE-2025-48828, ir įvertinta kritinė (CVSS V3 Score: atitinkamai 10,0 ir 9,0), yra API metodo kvietimas ir nuotolinio kodo vykdymas (RCE) per šablonų piktnaudžiavimo varikliais trūkumus.

Jie daro įtaką „VBulletin“ versijoms nuo 5,0,0 iki 5,7,5 ir 6,0,0 iki 6,0,3, kai platforma veikia PHP 8.1 ar naujesne versija.

Pažeidžiamumas greičiausiai buvo tyliai pataisytas praėjusiais metais, išleidžiant 1 pataisos lygį visoms 6.* išleidimo šakos versijoms ir 5.7.5 versijos 3 pataisos lygiui, tačiau daugelis svetainių liko eksponuojamos dėl to, kad neatnaujino.

Viešas POC ir aktyvus išnaudojimas

Du klausimus aptiko 2025 m. Gegužės 23 d. Saugumo tyrinėtojas Egidio Romano (EGIX), kuris paaiškino, kaip jį išnaudoti naudojant išsamų techninį įrašą savo tinklaraštyje.

Tyrėjas parodė, kad ydos slypi Vbulletino netinkamame PHP atspindžio API naudojime, kuris dėl elgesio pokyčių, įvestų 8.1 PHP, leidžia saugoti saugomus metodus be aiškių prieinamumo pakeitimų.

Pažeidžiamumo grandinė yra gebėjimas remtis saugomais metodais per pagamintus URL ir netinkamą šablonų sąlygų naudojimą VBULLETIN šablono variklyje.

Įšvirkščiant pagaminto šablono kodą, naudodamiesi pažeidžiamu „pakeičiamojo“ metodu, užpuolikų apėjimo „nesaugūs funkcijos“ filtrai, naudojant tokius triukus kaip PHP kintamųjų funkcijų skambučiai.

Dėl to pagrindiniame serveryje įvyksta visiškai nutolęs, nepatenėjęs kodo vykdymas-veiksmingai suteikiant užpuolikų apvalkalo prieigą kaip žiniatinklio serverio vartotojui (pvz., „WWW-Data“ „Linux“).

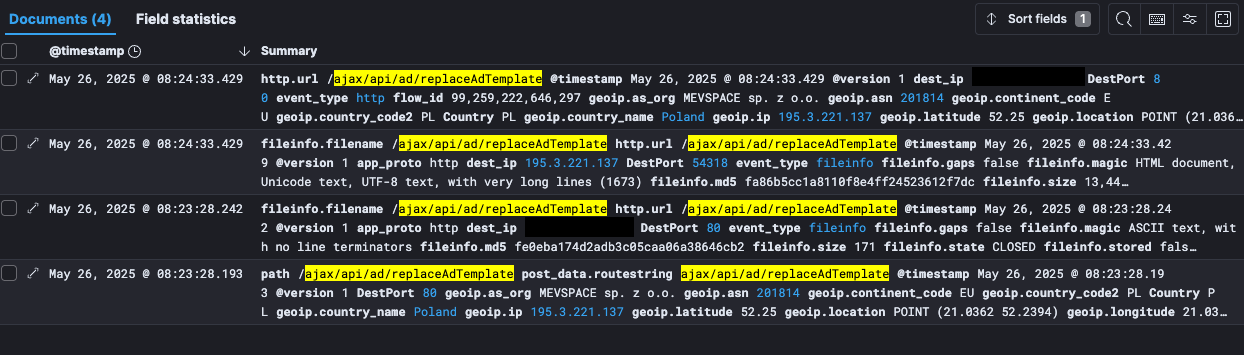

Gegužės 26 d. Saugumo tyrėjas Ryanas Dewhurstas pranešė, kad matė bandymus išnaudoti „Honeypot“ žurnalus, rodančius užklausas pažeidžiamam „Ajax/API/AD/ATCHEDTEMPLATE“ pabaigos taškui.

Šaltinis: tinklaraštis.kevintel.com

Dewhurstas atsekė vieną iš Lenkijos užpuolikų, matydamas bandymus dislokuoti PHP užpakalinius duris vykdyti sistemos komandas.

Tyrėjas pažymėjo, kad atakos, atrodo, panaudoja anksčiau „Romano“ paskelbtą išnaudojimą, nors nuo 2025 m. Gegužės 24 d. Buvo galima naudoti branduolių šablonus.

Svarbu išsiaiškinti, kad Dewhurstas pastebėjo tik bandymus išnaudoti CVE-2025-48827, tačiau dar nėra įrodymų, kad užpuolikai sėkmingai sujungė jį su visu RCE, nors tai yra labai tikėtina.

vbulletin rūpesčiai

„Vbulletin“ yra viena iš plačiausiai naudojamų komercinių PHP/MYSQL pagrįstų forumo platformų, maitinančių tūkstančius internetinių bendruomenių visame pasaulyje.

Jo modulinė dizainas, įskaitant mobiliąsias API ir „Ajax“ sąsajas, daro jį sudėtinga ir lanksčia platforma. Tačiau tai taip pat atskleidžia plačią atakos paviršių.

Anksčiau įsilaužėliai pasinaudojo didelėmis platformos trūkumais, kad pažeistų populiarius forumus ir pavogtų neskelbtinus duomenis apie daugybę vartotojų.

Forumo administratoriams rekomenduojama pritaikyti „VBulletin“ diegimo saugos atnaujinimus arba pereiti prie naujausio leidimo „6.1.1 versija“, kuriai įtakos neturi minėtos trūkumai.

Remdamiesi 14 m kenkėjiškų veiksmų analize, atraskite 10 geriausių „MitRAT ATT & CK“ metodų, esančių už 93% išpuolių ir kaip ginti nuo jų.