Izraelyje buvo areštuotas Amerikos ir Izraelio piliečio pilietis, vardu Aleksandras Gurevičius už tariamą dalyvavimą išnaudojant „Nomad Bridge Smart“ sutartį 2022 m. Rugpjūčio mėn., Kuris leido įsilaužėliams sumokėti 190 milijonų dolerių.

„Blockchain“ žvalgybos platforma „TRM Labs“ pateikė pagrindinę informaciją tarptautinėms teisėsaugos valdžios institucijoms, leidžiančioms nustatyti Gorevičiaus, kuris, kaip manoma, vaidino pagrindinį vaidmenį, yra vienas didžiausių hacks Defi istorijoje.

„Įtariamąjį, Amerikos ir Izraelio dvigubą nacionalinį Aleksandrą Gurevičius buvo areštuotas Jeruzalėje Izraelio policija, dirbanti koordinuojant su DOJ, FTB ir Interpolu“,-aiškino „TRM Labs“.

Anot „Blockchain“ žvalgybos įmonės, Gurevičius netrukus bus išduotas JAV, nes teisinės procedūros jau patvirtintos.

Gurevičiaus nuorodos į „Nomad Bridge Hack“

„Nomad“ tiltas yra kryžminės grandinės ryšio standartas, leidžiantis vartotojams perkelti turtą tarp skirtingų blokų grandinių.

2022 m. Rugpjūčio 1 d. Užpuoliai išnaudojo kritinį pažeidžiamumą, įvestą atnaujinant savo „Replica Smart“ sutartį, ypač „proceso () funkcijoje“.

Nors prieš išleidžiant lėšas, sutartyje turėjo patikrinti pranešimų įrodymus, klaidinga konfigūracija leido priimti bet kokį pranešimą su teisinga šaknies maišos priėmimu, net jei pagrindinis įrodymas buvo neteisingas.

Kai vienas užpuolikas išsiaiškino trūkumą, išnaudojimo metodą greitai pasirinko šimtai kitų piniginių, nes tai sudarė tiesiog kopijuoti tam tikro operacijos formato pastatymą.

Ši „mobo stiliaus“ ataka lėmė chaotišką ir decentralizuotą tilto plėšikavimą, kuris nutraukė daugiau nei 190 milijonų dolerių ETH, USDC, WBTC ir ERC-20 žetonų.

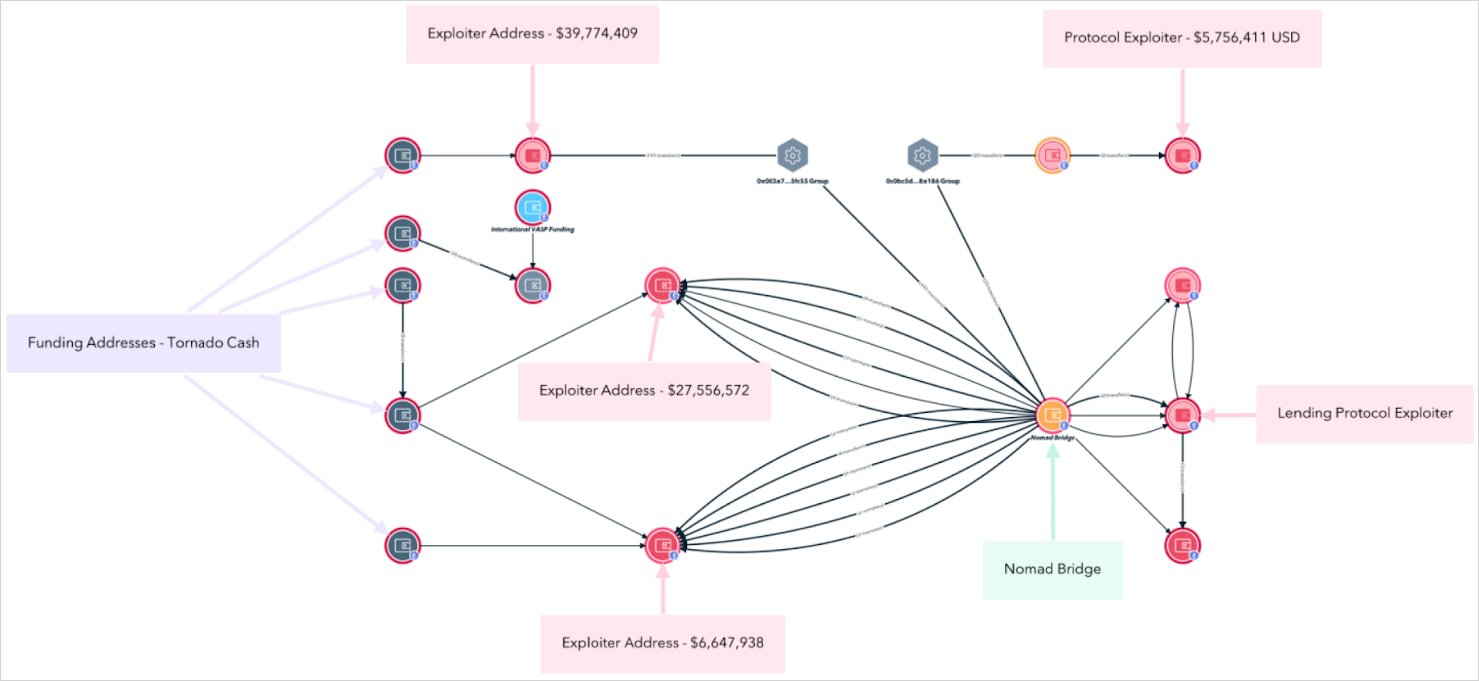

Šaltinis: TRM laboratorijos

„TRM Labs“ komentuoja, kad pažeidžiamumą buvo labai lengva panaudoti, todėl net žmonės, neturintys įsilaužimo įgūdžių ar gilių „blockchain“ žinių, prisijungė prie išnaudojimo. Tačiau taip pat buvo įtraukti patyrę Šiaurės Korėjos veikėjai.

Manoma, kad Aleksandras Gurevičius parašė ar inicijavo patį išnaudojimo kodeksą, tačiau „TRM Labs“ sako, kad jis „vaidino pagrindinį vaidmenį“, o įrodymai rodo, kad jis su kitais sąmokslo, kad išnaudojimo metu pavogtų dideles lėšų.

Piniginės, susietos su Gurevichu, per kelias valandas nuo tilto buvo nusausintas, gavo pavogtą turtą, o tai rodo glaudų koordinavimą su ankstyvaisiais užpuolikais.

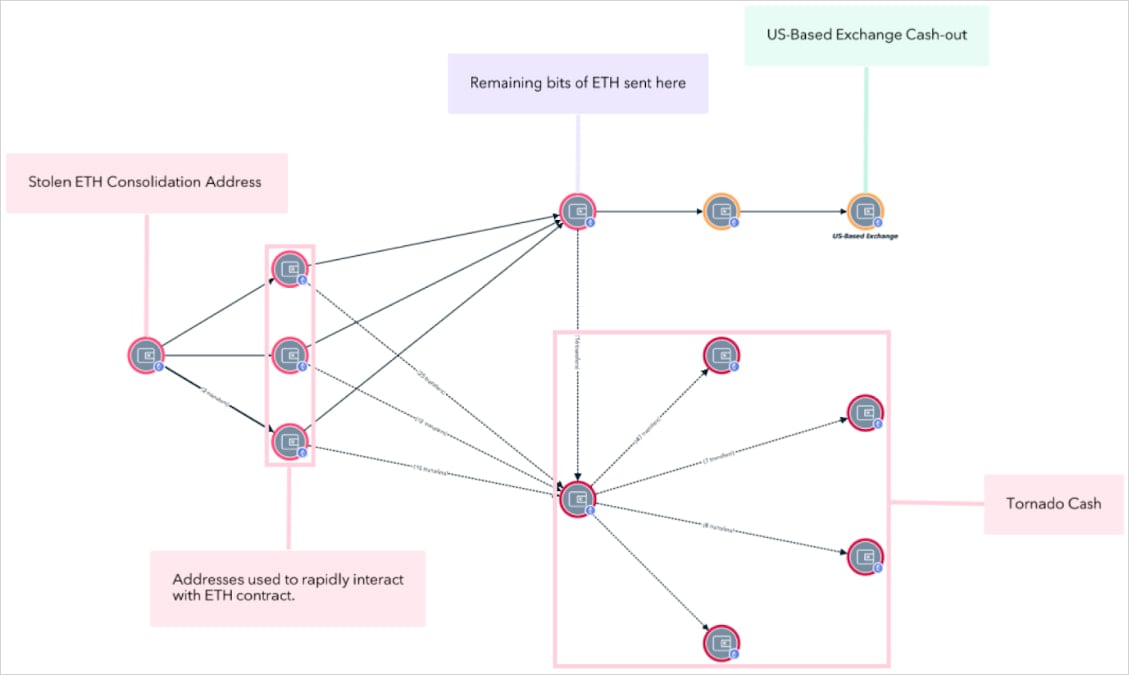

„TMR Labs“ duomenys rodo, kad Gurevičius naudojo „grandininę-hopping“, kad perkeltų pavogtus žetonus per įvairias „Blockchains“, „Tornado Cash“ maišytuvą, kad užmaskuotų lėšų kilmę, ir pakeitė ETH į privatumą skatinantį „Monero“ (XMR) ir DASH.

Šaltinis: TRM laboratorijos

Norėdami išgryninti pajamas, jis naudojo ne globos biržas, ne biržos brokerius ir jūrinius banko sąskaitas, susietas su padirbtais ar nepermatomais juridiniais asmenimis, taip pat kai kuriuos kriptovaliutas pavertė „Fiat“ per teikėjus, neturinčius KYC standartų.

Nepaisant visų nuvertinimo pastangų ir laiko, kuris praėjo nuo šių įvykių, „blockchain“ operacijų analizė vis tiek davė pakankamai įkalčių, kad būtų galima atskleisti Gurevičiaus tapatumą, dėl kurio jis buvo areštas.

Gurevičiaus areštas seka dar vieną įtariamą įsilaužėlį-Rusijos ir Izraelio pilietį, vardu Aleksandras Gurevičius, kuris buvo sugautas gegužės 1 d. Beno Guriono oro uoste Tel Avive, naudodamas dokumentus nauju vardu, Aleksandro bloku, jis oficialiai pasikeitė.

Anot prokurorų, Gurevičius išnaudojo „Nomad Bridge“ trūkumą ir pasitraukė apie 2,89 mln. USD skaitmeninių žetonų. Po to kiti surado problemą ir pasitelkė jį į „Siphon“ turtą.

„Jeruzalem Post“ praneša, kad 2022 m. Rugpjūčio 4 d. Gurevičius susisiekė su Nomado vyriausiojo technologijos pareigūnu ir prisipažino, kad jis tikrino Nomadą dėl silpnybių, atsiprašė už bėdą ir vėliau reikalavo 500 000 USD atlygio už pažeidžiamumo nustatymą.

Atnaujinimas 5/17 – Straipsnis atnaujintas, kad Osei Morrell pakeistų Aleksandru Gurevichu, po atitinkamos pataisos „TRM Labs“ šaltinio ataskaitoje.

Remdamiesi 14 m kenkėjiškų veiksmų analize, atraskite 10 geriausių „MitRAT ATT & CK“ metodų, esančių už 93% išpuolių ir kaip ginti nuo jų.