„Sneaky2FA“ sukčiavimo kaip paslaugos (PhaaS) rinkinys papildė naršyklės naršyklėje (BitB) galimybes, kurios naudojamos atakoms pavogti „Microsoft“ kredencialus ir aktyvias sesijas.

„Sneaky2FA“ šiuo metu yra plačiai naudojama „PhaaS“ platforma, kartu su „Tycoon2FA“ ir „Mamba2FA“, visų pirma skirta „Microsoft 365“ paskyroms.

Rinkinys buvo žinomas dėl savo SVG pagrįstų atakų ir užpuoliko viduryje (AitM) taktikos, kai autentifikavimo procesas perduodamas teisėtai paslaugai per sukčiavimo puslapį, kuris užpuolikams perduoda galiojančius seanso prieigos raktus.

Remiantis „Push Security“ ataskaita, „Sneaky2FA“ dabar pridėjo „BitB“ iššokantįjį langą, kuris imituoja teisėtą „Microsoft“ prisijungimo langą. Kad būtų dar daugiau apgaulės, netikras prisijungimo puslapis dinamiškai prisitaiko prie aukos OS ir naršyklės.

Užpuolikas, vagiantis kredencialus ir aktyvių seansų prieigos raktus, gali autentifikuotis aukos paskyroje, net kai yra aktyvi dviejų veiksnių autentifikavimo (2FA) apsauga.

„BitB“ yra sukčiavimo metodas, kurį 2022 m. sukūrė tyrinėtojas mr.d0x, o nuo tada grėsmių veikėjai jį pritaikė realioms atakoms, nukreiptoms į „Facebook“ ir „Steam“ paskyras bei kitas paslaugas.

Atakos metu vartotojai, patekę į užpuoliko valdomą tinklalapį, mato netikrą naršyklės iššokantįjį langą su prisijungimo forma.

Iššokančiojo lango šablonas yra iframe, kuris imituoja teisėtų paslaugų autentifikavimo formą ir gali būti pritaikytas konkrečiu URL ir lango pavadinimu.

Kadangi netikrame lange rodoma URL juosta su oficialiu tikslinės paslaugos domeno adresu, tai atrodo kaip patikimas iššokantis OAuth langas.

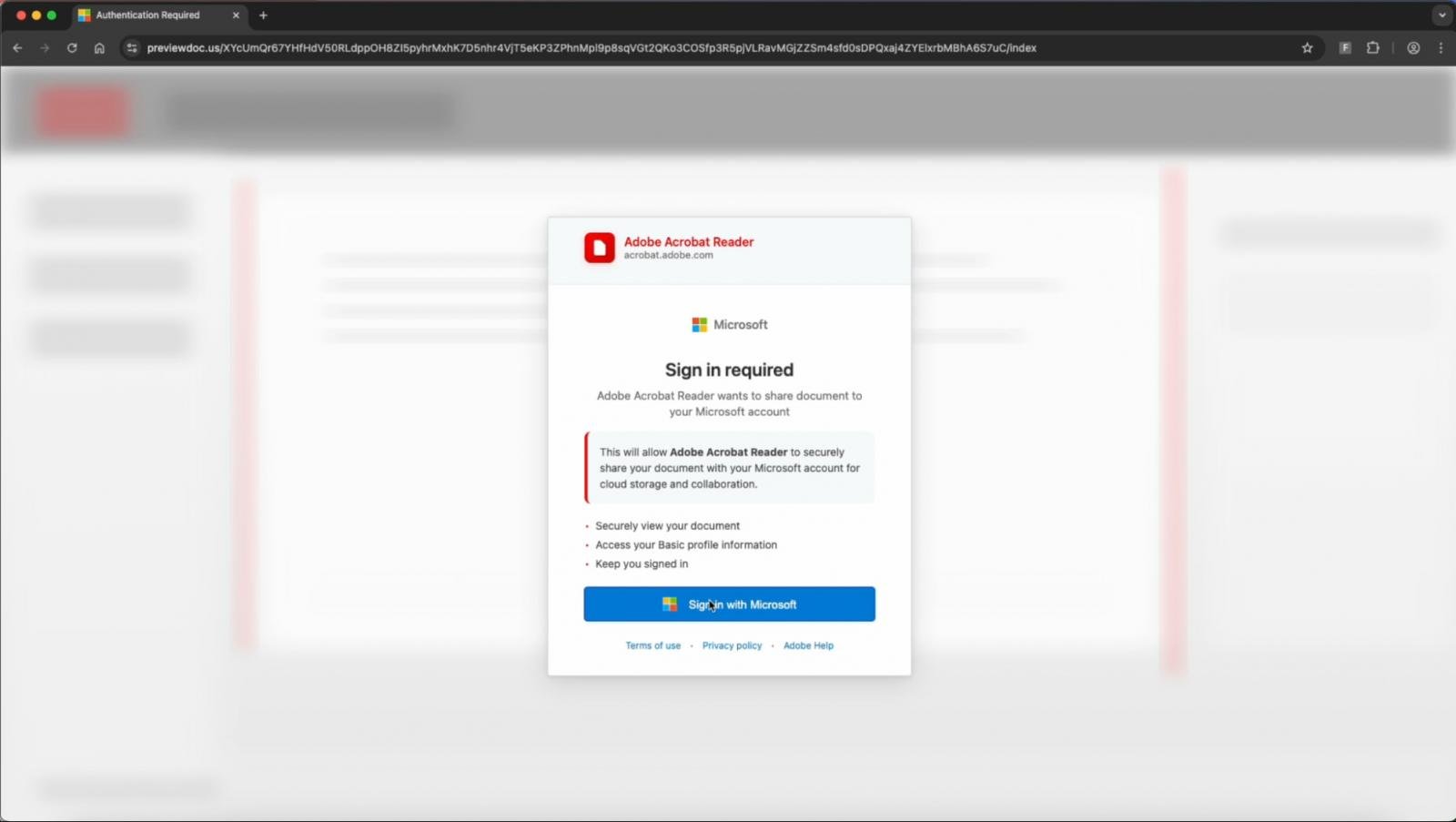

„Sneaky2FA“ atveju auka atidaro sukčiavimo nuorodą „previewdoc(.)com“ ir atlieka „Cloudflare Turnstile“ roboto patikrą, kol jie raginami prisijungti prie „Microsoft“, kad peržiūrėtų dokumentą.

Šaltinis: Push Security

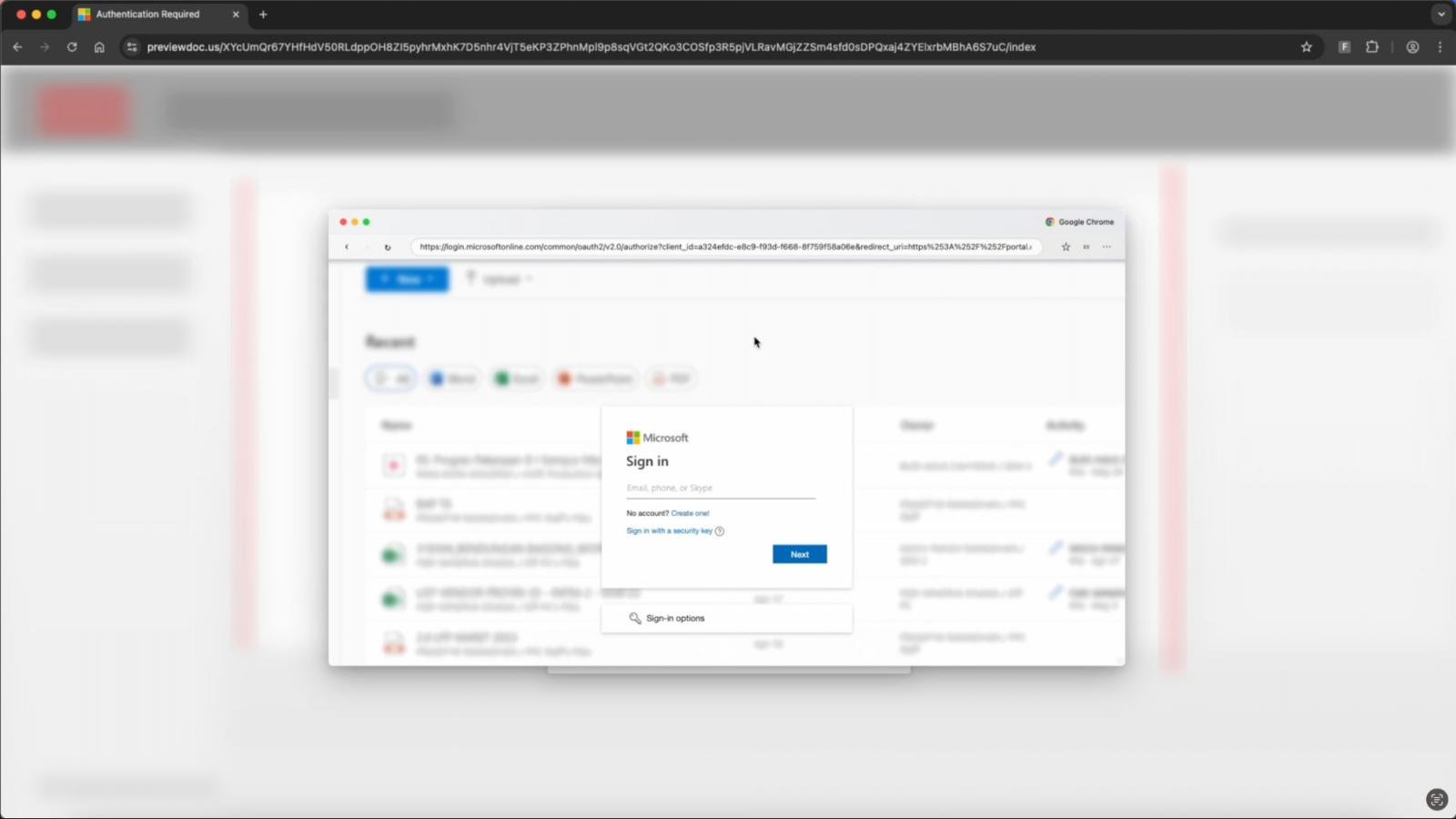

Jei spustelėsite parinktį „Prisijungti naudojant „Microsoft“, bus rodomas netikras BitB langas, kuriame yra netikra „Microsoft“ URL juosta, kurios dydis ir stilius atitinkamai pakeistas „Edge“ sistemoje „Windows“ arba „Safari“ sistemoje „MacOS“.

Suklastotame iššokančiame lange „Sneaky2FA“ įkelia savo atvirkštinio tarpinio serverio „Microsoft“ sukčiavimo puslapį, todėl išnaudoja tikrąjį prisijungimo srautą, kad pavogtų paskyros kredencialus ir seanso prieigos raktą per savo AitM sistemą.

Šaltinis: Push Security

Iš esmės „BitB“ naudojamas kaip kosmetinis apgaulės sluoksnis, papildantis esamas „Sneaky2FA“ „AitM“ galimybes, suteikiant atakų grandinei daugiau tikroviškumo.

Sukčiavimo rinkinys taip pat naudoja sąlyginį įkėlimą, vietoj to siunčia robotus ir tyrėjus į nekenksmingą puslapį.

„Push Security“ praneša, kad šios sukčiavimo svetainės yra sukurtos turint omenyje vengimą ir vargu ar suaktyvins įspėjimus apsilankius.

„Sneaky2FA puslapių HTML ir JavaScript yra labai užmaskuoti, kad būtų išvengta statinio aptikimo ir modelio atitikimo, pvz., vartotojo sąsajos teksto suskaidymas nematomomis žymomis, fono ir sąsajos elementų įterpimas kaip užkoduoti vaizdai vietoj teksto ir kiti pakeitimai, kurie vartotojui nematomi, tačiau apsunkina nuskaitymo įrankius, kad būtų galima paimti puslapio pirštų atspaudus“, – aiškina tyrėjai.

Vienas iš būdų nustatyti, ar iššokančioji prisijungimo forma yra autentiška, yra pabandyti nuvilkti ją už pradinio naršyklės lango. Tai neįmanoma naudojant iframe, nes jis susietas su pirminiu langu.

Be to, teisėtas iššokantis langas užduočių juostoje pasirodo kaip atskiras naršyklės pavyzdys.

BitB palaikymas buvo pastebėtas naudojant kitą „PhaaS“ paslaugą, pavadintą „Raccoon0365/Storm-2246“, kurią neseniai sutrikdė „Microsoft“ ir „Cloudflare“, pavogusios tūkstančius „Microsoft 365“ kredencialų.

MCP (Model Context Protocol) tampant LLM prijungimo prie įrankių ir duomenų standartu, saugos komandos sparčiai dirba, kad šios naujos paslaugos būtų saugios.

Šiame nemokamame apgaulės lape pateikiamos 7 geriausios praktikos, kurias galite pradėti naudoti jau šiandien.