Vykstantys „Akira Ransomware“ atakos, nukreiptos į „SonicWall SSL VPN“ įrenginius, ir toliau vystosi, nes grėsmės veikėjai sėkmingai prisijungia, nepaisant to, kad OTP MFA įgalinta sąskaitose. Tyrėjai įtaria, kad tai gali būti pasiekta naudojant anksčiau pavogtas OTP sėklas, nors tikslus metodas lieka nepatvirtintas.

Liepos mėn. „Bleepingcomputer“ pranešė, kad „Akira Ransomware“ operacija išnaudojo „Sonicwall SSL VPN“ įrenginius, kad pažeistų įmonių tinklus, todėl tyrėjai privertė įtarti, kad siekiant pakenkti šiems prietaisams buvo panaudota nulinės dienos trūkumas.

Tačiau „Sonicwall“ galiausiai susiejo išpuolius su netinkama prieigos kontrolės trūkumu, stebimu kaip CVE-2024-40766, kuris buvo atskleistas 2024 m. Rugsėjo mėn.

Nors trūkumas buvo pataisytas 2024 m. Rugpjūčio mėn., Grėsmės veikėjai ir toliau naudojo įgaliojimus, anksčiau pavogtus iš išnaudotų įrenginių, net ir pritaikius saugumo atnaujinimus.

Susiejęs atakas su pavogtais kredencialais naudojant CVE-2024-40766, „Sonicwall“ paragino administratorius iš naujo nustatyti visus SSL VPN kredencialus ir užtikrinti, kad jų įrenginiuose būtų įdiegta naujausia „Sonicos“ programinė įranga.

Nauji tyrimai rodo, kad MFA apeina

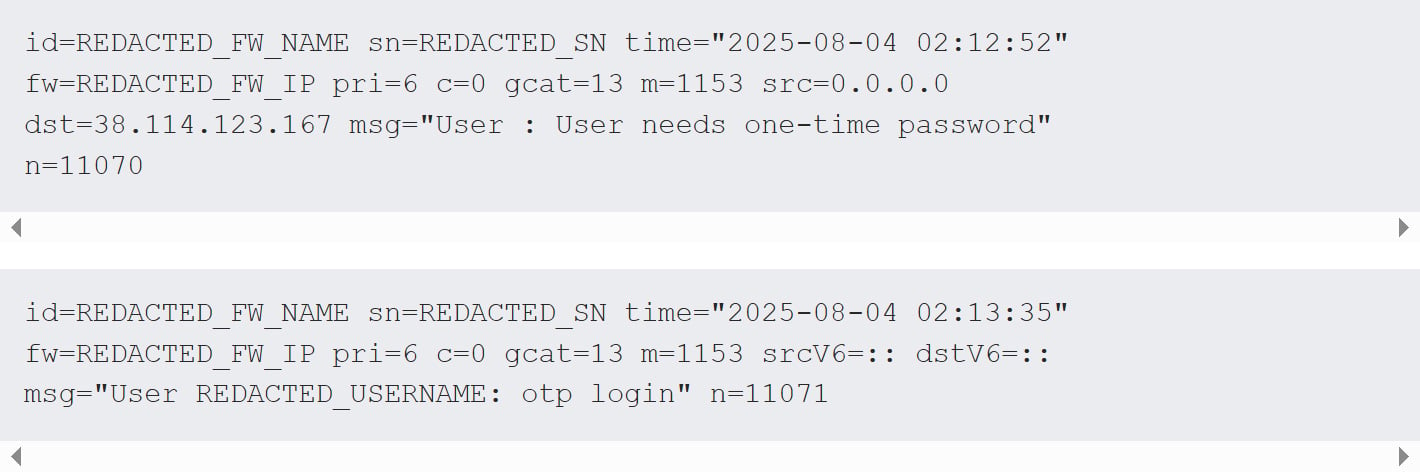

Kibernetinio saugumo įmonė „Arctic Wolf“ dabar praneša, kad stebi vykstančią kampaniją prieš „Sonicwall“ ugniasienes, kur grėsmės veikėjai sėkmingai prisijungia prie sąskaitų net tada, kai įjungtas vienkartinis slaptažodis (OTP) daugiafaktorinis autentifikavimas.

Ataskaitoje nurodoma, kad bandymams prisijungti buvo išduoti keli OTP iššūkiai, po to sekami sėkmingi prisijungimai, teigiantys, kad grėsmės veikėjai taip pat galėjo pakenkti OTP sėkloms arba atrado alternatyvų būdą generuoti galiojančius žetonus.

Šaltinis: Arkties vilkas

„Sonicwall sujungia kenksmingus prisijungimus, pastebėtus šioje kampanijoje su CVE-2024-40766, netinkamu prieigos kontrolės pažeidžiamumu, nustatytu prieš metus“,-aiškina Arkties vilkas.

„Žvelgiant iš šios perspektyvos, įgaliojimai galėtų būti surinkti iš prietaisų, pažeidžiamų CVE-2024-40766, ir vėliau juos naudoja grėsmės veikėjai-net jei tie patys prietaisai buvo pataisyti. Grėsmės veikėjai šioje kampanijoje sėkmingai patvirtintos pagal sąskaitas vienkartiniu slaptažodžio (OTP) MFA funkcija.”

Nors tyrėjai sako, kad neaišku, kaip „Akira“ filialai autentifikuoja MFA apsaugotas paskyras, liepos mėn. Atskiroje „Google Great Intelligence Group“ ataskaitoje buvo aprašyta panaši piktnaudžiavimas „Sonicwall VPNS“.

Toje kampanijoje finansiškai motyvuota grupė, stebima kaip UNC6148, dislokavo „Overstep RootKit“ „SMA 100“ serijos prietaisuose, naudodama tai, kas, jų manymu, anksčiau yra pavogtos OTP sėklos, leidžiančios pasiekti prieigą net po to, kai buvo pritaikytos pataisos.

„Google“ mano, kad grėsmės veikėjai panaudojo pavogtas vienkartines slaptažodžių sėklas, kurios anksčiau buvo gautos per nulinės dienos atakas, tačiau nežinia, kuri CVE buvo išnaudota.

„„ Google “grėsmės žvalgybos grupė (GTIG) nustatė nuolatinę įtariamo finansiškai motyvuoto grėsmės aktoriaus, kurį stebime kaip UNC6148, kampaniją, nukreiptą į visiškai pataisytą„ Life End Sonicwall Secure Mobile Access “(SMA) 100 serijos prietaisus“,-perspėjo „Google“.

„GTIG labai pasitiki, kad UNC6148 yra panaudotos kredencialai ir vienkartinės slaptažodžio (OTP) sėklos, pavogtos ankstesnių įsibrovimų metu, ir tai leidžia jiems atgauti prieigą net po to, kai organizacijos taikė saugumo atnaujinimus.”

Įėję į vidų, „Arctic Wolf“ praneša, kad Akira judėjo labai greitai, dažnai nuskaitydama vidinį tinklą per 5 minutes. Tyrėjai pažymi, kad grėsmės veikėjams taip pat buvo naudojami „Impacket SMB“ sesijos sąrankos užklausos, RDP prisijungimai ir „Active Directory“ objektų surašymas naudojant tokius įrankius kaip „DSQuery“, „Sharpshares“ ir „Bloodhound“.

Ypatingas dėmesys buvo sutelktas į „Veeam“ atsarginių kopijų ir replikacijos serverius, kuriuose buvo įdiegtas pasirinktinis „PowerShell“ scenarijus, kad būtų galima išgauti ir iššifruoti saugomus „MSSQL“ ir „PostgreSQL“ kredencialus, įskaitant DPAPI paslaptis.

Norėdami išvengti saugumo programinės įrangos, dukterinės įmonės surengė savo paties „Culnerable-Scher“ (BYOVD) ataką piktnaudžiaudami „Microsoft“ teisėtu sutikimu.exe, vykdomai nuo kenkėjiškų DLL, kurie įkėlė pažeidžiamus vairuotojus (RWDRV.SYS, Churchill_driver.sys).

Šios tvarkyklės buvo naudojamos išjungti galutinio taško apsaugos procesus, leidžiančius „Ransomware“ šifravikliams veikti neužblokuodami.

Ataskaitoje pabrėžiama, kad kai kurie iš šių atakų paveikė prietaisus, kuriuose buvo „Sonicos 7.3.0“, tai yra rekomenduojama paleidimas „Sonicwall“ paragino administratorius įdiegti, kad sušvelnintų kredencialų atakas.

Administratoriai yra labai raginami iš naujo nustatyti visus VPN kredencialus bet kuriame įrenginyje, kuriame anksčiau buvo naudojama pažeidžiama programinė įranga, nes net ir atnaujinus užpuolikai gali ir toliau naudoti pavogtas paskyras, kad gautų pradinę prieigą prie įmonių tinklų.

46% aplinkos slaptažodžiai buvo nulaužti, beveik padvigubėjo nuo 25% pernai.

Dabar gaukite „Picus Blue Report 2025“, kad galėtumėte išsamiai įvertinti daugiau išvadų apie prevencijos, aptikimo ir duomenų eksfiltravimo tendencijas.