Grėsmės veikėjai išnaudojo nulinės dienos pažeidžiamumą palikdama „Sitecore“ diegimą, kad diegtų „WeepSteel“ žvalgybos kenkėjišką programą.

Trūkumas, stebimas CVE-2025-53690, yra „ViewState“ deserializacijos pažeidžiamumas, kurį sukelia imties ASP.NET mašinos rakto įtraukimas į 2017 m. Sitecore vadovus.

Kai kurie klientai pakartotinai panaudojo šį gamybos raktą, leisdami užpuolikams, žiniantiems apie raktą, kad būtų galima naudoti galiojančius, tačiau kenksmingi „_viewstate“ naudingosios apkrovos, kurios apgavo serverį į deserializavimą ir vykdymą, sukelia nuotolinio kodo vykdymą (RCE).

Trūkumas nėra paties ASP.NET klaida, o klaidingas konfigūracijos pažeidžiamumas, sukurtas pakartotinai panaudojant viešai dokumentais patvirtintus raktus, kurie niekada nebuvo skirti gamybai.

Išnaudojimo veikla

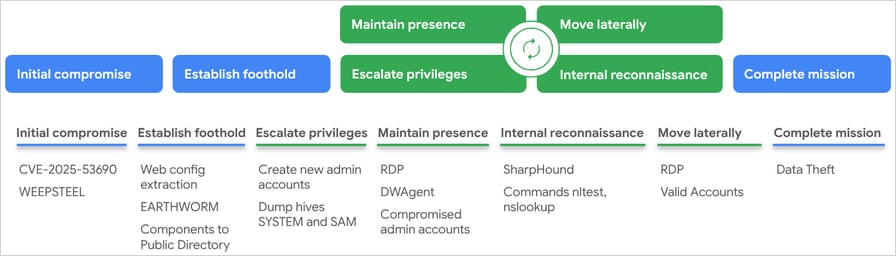

Mandiantiniai tyrėjai, atradę kenkėjišką gamtoje veiklą, praneša, kad grėsmės veikėjai pasitelkė daugiapakopių išpuolių trūkumą.

Užpuolikai nukreipia į „/sitecore/užblokuoti“. „ASPX“ galinio taško, kuriame yra neautentifikuotas laukas „ViewState“, ir pasiekite RCE pagal IIS tinklo paslaugų paskyrą, pasinaudojant CVE-2025-53690.

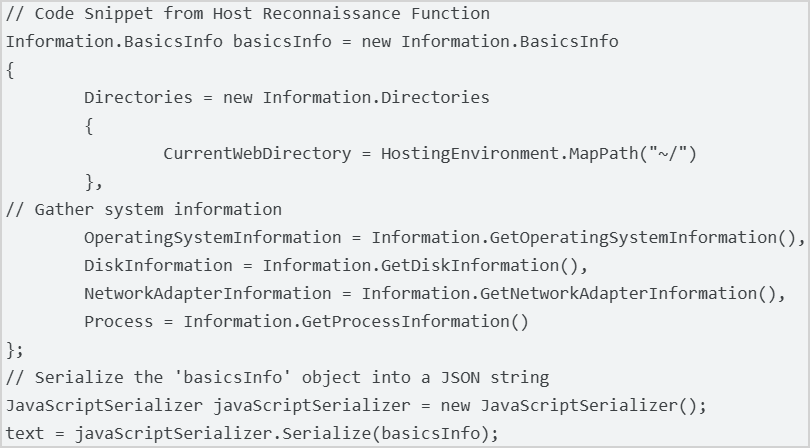

Kenkėjiškas naudingas krovinys, kurį jie išmeta, yra „Weepsteel“ – žvalgybinis užpakalinis duris, kuris kaupia sistemą, procesą, diską ir tinklo informaciją, paslėpdamas jos eksfiltraciją kaip standartinius „ViewState“ atsakymus.

Šaltinis: Mandiant

Mandiant stebėjo žvalgybos komandų vykdymą kompromisinėje aplinkoje, įskaitant „Whoami“, „HostName“, „TaskList“, „Ipconfig“ /„All“ ir „Netstat -ano“.

Kitame atakos etape įsilaužėliai dislokavo slieką (tinklo tunelių ir atvirkštinių kojinių tarpinį serverį), „Dwagent“ (nuotolinės prieigos įrankį) ir 7-Zip, kuris naudojamas vogtų duomenų archyvui kurti.

Vėliau jie padidino savo privilegijas kurdami vietines administratoriaus sąskaitas („ASP $“, „Sawadmin“), talpykloje (SAM ir sistemos avilių) kredencialų išmetimas ir bandymas apsimetinėti žetonais per „gotokentheft“.

Atkaklumas buvo užtikrintas išjungus šių paskyrų slaptažodžio galiojimo laiką, suteikiant joms prieigą prie RDP ir registruojant „Dwagent“ kaip sistemos paslaugą.

Šaltinis: Mandiant

CVE-2025-53690 švelninimas

CVE-2025-53690 „Sitecore Experience Manager“ (XM), „Experience Platform“ (XP), „Experience Commerce“ (XC) ir valdomo debesies, iki 9.0 versijos, kai įdiegta naudojant „ASP.NET“ mašinos mygtuką, įtrauktą į 2017 m. Dokumentaciją.

„XM Cloud“, „Content Hub“, „CDP“, „Personalize“, „OrderCloud“, „StoreFront“, „Siųsti“, „Discover“, „Paieškos“ ir „Commerce Server“ neturi įtakos.

„Sitecore“ išleido saugos biuletenį, derindamas su „Mandiant“ ataskaita, perspėjimu, kad taip pat rizikuojama ir daugialypių diegimų su statiniais kompiuteriais.

Rekomenduojami potencialiai paveiktų administratorių veiksmai yra nedelsiant pakeisti visus statinius

Apskritai rekomenduojama kaip nuolatinė statinės mašinos rakto rotacija kaip nuolatinė saugumo priemonė.

Daugiau informacijos apie tai, kaip apsaugoti ASP.NET kompiuterio raktus nuo neteisėtos prieigos, galite rasti čia.

46% aplinkos slaptažodžiai buvo nulaužti, beveik padvigubėjo nuo 25% pernai.

Dabar gaukite „Picus Blue Report 2025“, kad galėtumėte išsamiai įvertinti daugiau išvadų apie prevencijos, aptikimo ir duomenų eksfiltravimo tendencijas.