Grėsmės aktorius piktnaudžiavo žinomų technologijų kompanijų nuorodų įvyniojimo paslaugomis, kad užmaskuotų kenksmingų nuorodų, sukeliančių „Microsoft 365“ sukčiavimo puslapius, kurie renka prisijungimo kredencialus.

Užpuolikas išnaudojo URL saugumo funkciją iš kibernetinio saugumo įmonės „ProofPoint“ ir „Cloud Communications Firm Intermedia“ kampanijų nuo birželio iki liepos mėn.

Kai kurios el. Pašto apsaugos paslaugos apima nuorodų įvyniojimo funkciją, kuri perrašo URL į pranešimą patikimam domenui ir perduoda jas per nuskaitymo serverį, skirtą blokuoti kenksmingus tikslus.

Sukčiavimo URL įteisinimas

„Cloudflare“ el. Pašto apsaugos komanda išsiaiškino, kad priešininkas įteisino kenksmingus URL po kompromiso „ProofPoint“ ir „Intermedia“ apsaugotų el. Pašto paskyrų ir, greičiausiai, panaudojo jų neteisėtą prieigą paskirstyti „plautų“ nuorodas.

„Užpuolikai piktnaudžiavo„ ProofPoint “nuoroda įvairiais būdais, įskaitant daugialypį peradresavimo piktnaudžiavimą su URL trumpintuvais per pažeistas sąskaitas“,-teigė tyrėjai.

„Intermedia nuorodos įvyniojimo piktnaudžiavimo piktnaudžiavimas, kurį pastebėjome

Grėsmės aktorius pridėjo užmaskavimo sluoksnį, pirmiausia sutrumpindamas kenksmingą nuorodą, prieš siųsdamas ją iš apsaugotos sąskaitos, kuri automatiškai suvyniojo nuorodą.

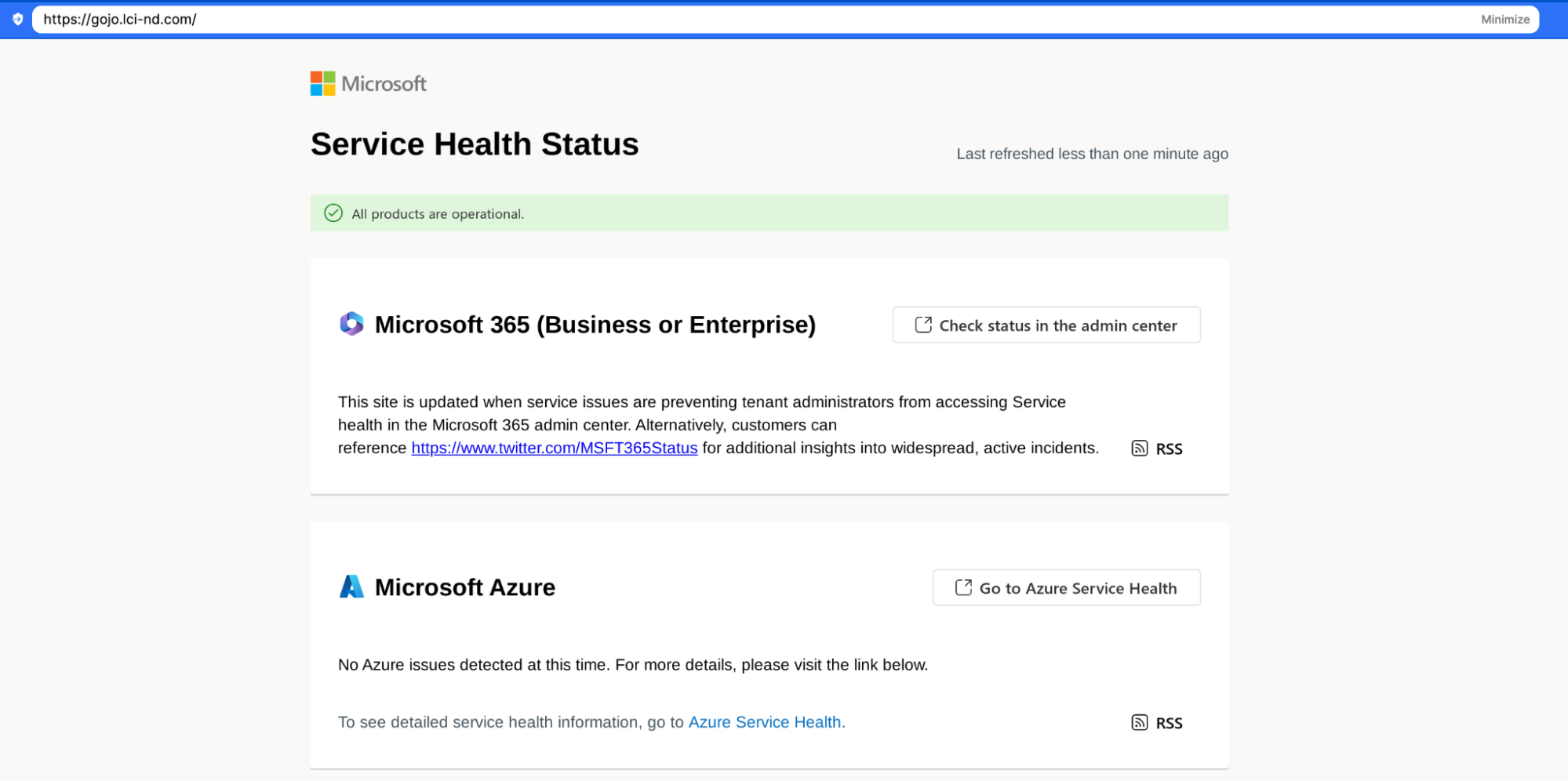

Tyrėjai sako, kad užpuolikas suviliojo aukas suklastotais pranešimais apie balso paštą ar pasidalino „Microsoft“ komandų dokumentais. Peradresavimo grandinės pabaigoje buvo „Microsoft Office 365“ sukčiavimo sukčiavimo puslapis, surinkęs kredencialus.

Šaltinis: „CloudFlare“ el. Pašto apsauga

Kampanijoje, kurioje piktnaudžiavo „Intermedia“ tarnyba, grėsmės aktorius pristatė el. Laiškus, apsimetančius „Zix“ saugiu pranešimu pranešti apie saugų dokumentą peržiūrėti, arba apsimetinėjo „Microsoft“ komandų komunikacija, informuojančia apie naujai gautą pranešimą.

Tariamai nuoroda, vedanti į dokumentą, buvo URL, apvyniotas „Intermedia“ paslauga, ir nukreipta į netikrą puslapį iš skaitmeninės ir el. Pašto rinkodaros platformos „Constant Contact“, kuriame priglobti sukčiavimo puslapį.

Spustelėjus mygtuką Atsakyti, pranešime suklastotas komandas paskatino „Microsoft“ sukčiavimo sukčiavimo puslapį, kuriame būtų rinkti prisijungimo kredencialai.

Paslėpdamas kenkėjiškas vietas su teisėtomis el. Pašto apsaugos URL, grėsmės aktorius padidino sėkmingos atakos tikimybę, sakė „Cloudflare“ tyrėjai.

Reikėtų pažymėti, kad piktnaudžiaujant teisėtomis paslaugomis kenkėjiškoms naudingoms apkrovoms teikti nėra nauja, tačiau pastarojo meto sukčiavimo scenos vystymasis yra pasinaudojant nuorodų rišimo saugumo funkcija.

Kenkėjiškos programos, nukreiptos į slaptažodžių parduotuves, išaugo 3x, nes užpuolikai įvykdė slaptus tobulus „Heist“ scenarijus, įsiskverbė ir išnaudojo kritines sistemas.

Atraskite 10 geriausių „Miter ATT & CK“ technikų, esančių už 93% išpuolių ir kaip gintis nuo jų.