Išsklaidyti vorų įsilaužėliai agresyviai nukreipė virtualizuotą aplinką, užpuldami „VMware Esxi“ hipervizorius JAV mažmeninės prekybos, oro linijų, transporto ir draudimo sektorių įmonėse.

Remiantis „Google Great Intelligence Group“ (GITG), užpuolikai ir toliau naudoja įprastą taktiką, kuri neapima pažeidžiamumo išnaudojimo, tačiau remiasi tobulai vykdoma socialine inžinerija, „apeiti net subrendusias saugumo programas“.

Išsklaidytas vorų ataka

Tyrėjai sako, kad gauja pradeda ataką apsimetinėdama darbuotoju skambinant į IT pagalbos tarnybą. Grėsmės aktoriaus tikslas yra įtikinti agentą pakeisti „Active Directory“ slaptažodį ir tokiu būdu gauti pradinę prieigą.

Tai leidžia išsibarsčiusiam voras nuskaityti tinklo įrenginius IT dokumentacijai, kuriuose būtų suteiktos didelės vertės tikslai, pavyzdžiui, domeno ar „VMware vSphere“ administratorių pavadinimai ir saugos grupės, kurios gali suteikti administracinius leidimus virtualioje aplinkoje.

Tuo pat metu jie nuskaito privilegijuotų prieigos valdymo (PAM) sprendimus, kurie galėtų turėti neskelbtinus duomenis, naudingus norint pereiti prie vertingo tinklo turto.

„Apsiginklavę konkretaus, didelės vertės administratoriaus pavadinimu, jie papildomai skambina į pagalbos tarnybą. Šį kartą jie apsimestų privilegijuotu vartotoju ir paprašo iš naujo nustatyti slaptažodį, leisdami jiems kontroliuoti privilegijuotą sąskaitą” – „Google grasos žvalgybos grupė“.

Tada įsilaužėliai siekia prieigos prie įmonės „VMware VCenter Server Appliance“ (VCSA) – virtualios mašinos, leidžiančios valdyti „VMware vSphere“ aplinką, kurioje yra „ESXi“ hipervizorius, skirtas valdyti visas virtualias mašinas fiziniame serveryje.

Šis prieigos lygis leidžia įjungti SSH ryšius „ESXi“ pagrindiniuose kompiuteriuose ir iš naujo nustatyti šaknies slaptažodžius. Be to, jie vykdo vadinamąją „disko-swap“ ataką, kad ištrauktų kritinę NTDS.DIT duomenų bazę, skirtą „Active Directory“.

Disko-swap ataka įvyksta tada, kai grėsmės veikėjai panaudoja domeno valdiklio virtualią mašiną (VM) ir išskiria jo virtualų diską tik tam, kad pritvirtintų jį prie kito, nemonsuoto VM, kuriuos jie kontroliuoja. Nukopijavę neskelbtinus duomenis (pvz., Failas.

Svarbu pažymėti, kad kontrolės išsklaidyto voro lygis gauna virtualioje infrastruktūroje, leidžia jiems valdyti kiekvieną turimą turtą, įskaitant atsargines mašinas, kurios yra sunaikintos atsarginėmis užduotimis, snaphotais ir saugyklomis.

Paskutiniame atakos išsibarsčiusiame voras panaudoja savo SSH prieigą prie pristatymo ir diegimo „Ransomware“ dvejetainių failų, kad šifruotų visus VM failus, aptiktus duomenų saugyklose.

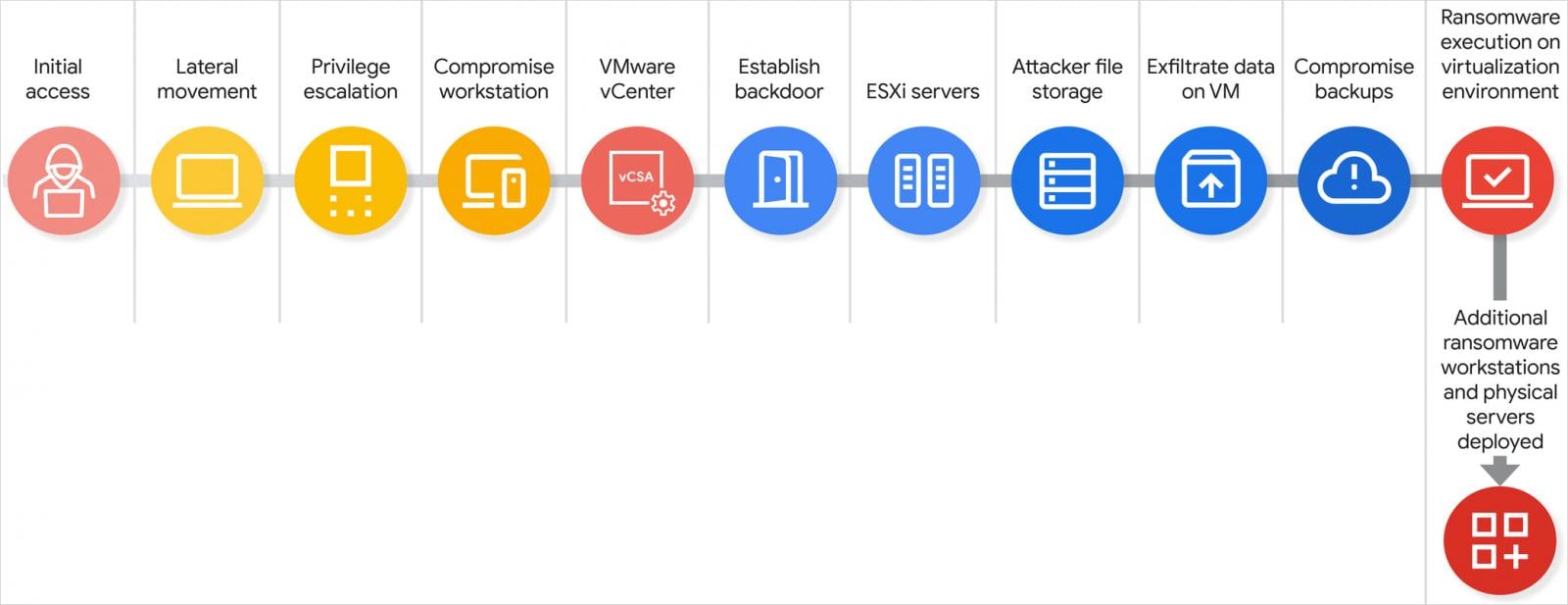

Remdamiesi jų pastebėjimais, GTIG tyrėjai sako, kad išsibarstęs vorų ataka turi penkias skirtingas fazes, leidžiančias įsilaužėliams pereiti nuo žemo lygio prieigos prie visiško hipervizoriaus kontrolės.

Šaltinis: „Google“

Išsklaidyta vorų atakos grandinė, užbaigta pradine prieiga prie duomenų eksfiltracijos ir išpirkos programų diegimo, gali įvykti vos per kelias valandas.

Net ir neišnaudodamas jokių programinės įrangos pažeidžiamumų, grėsmės veikėjui pavyksta gauti „precedento neturintį visos virtualizuotos aplinkos kontrolės lygį, leisdamas jiems apeiti daugybę tradicinių saugumo kontrolės klientais“,-„Bleepingcomputer“ pasakojo „Google“ atstovas.

Nors „Esxi“ hipervizorių taikymas nėra naujas (matomas išsibarsčiusiame voratinklio aukšto lygio pažeidimuose, tokiuose kaip 2023 mgm kurortų ataka) GTIG pažymi, kad jie mato daugiau „Ransomware“ grupių, priimančių šią taktiką, ir tikisi, kad problema augs.

Viena iš to priežasčių gali būti ta, kad priešininkai pastebėjo, kad „VMware“ infrastruktūra dažnai būna blogai suprantama organizacijos ir todėl nėra tokia tvirtai apginta.

Siekdama padėti organizacijoms apsisaugoti nuo šių atakų, „Google“ paskelbė techninį įrašą, kuriame aprašė išsklaidytos vorų atakos etapus, paaiškindama, kodėl jis yra efektyvus, ir pateikdamas veiksmus, kurių įmonė gali imtis, kad aptiktų pažeidimą ankstesniame etape.

Siūlomos priemonės gali būti apibendrintos trijose pagrindinėse ramsčiuose:

- Užrakinkite „VSphere“ naudodami „ExecInstalledOnly“, VM šifravimą ir išjungtą SSH. Venkite tiesioginių ESXI prisijungimo, ištrinkite našlaičių VM ir vykdykite griežtą MFA bei prieigos politiką. Nuolat stebėkite konfigūracijos dreifą.

- Naudokite sukčiavimui atsparią MFA VPN, AD ir VCENTER. Izoliuokite 0 pakopos turtą (DCS, atsarginės kopijos, PAM) ir venkite jų priglobti toje pačioje infrastruktūroje, kurią jie saugo. Apsvarstykite atskirus debesies IDP, kad sulaužytumėte priklausomybę nuo skelbimo.

- Centralizuokite žurnalus „Siem“ ir perspėkite pagrindinį elgesį, pavyzdžiui, „Administratoriaus grupės pakeitimai“, „VCenter“ prisijungimai ir SSH įgalinimas. Naudokite nekintamus, į orą užfiksuotas atsargines kopijas ir bandymo atkūrimą nuo hipervizoriaus sluoksnio atakų.

Išsklaidytas voras (dar žinomas kaip UNC3944, Octo Tempest, 0Ktapus) yra finansiškai motyvuota grėsmės grupė, specializuota socialinėje inžinerijoje, iki tokio lygio, kad ji gali apsimesti įmonės darbuotojais, naudojant tinkamą žodyną ir akcentą.

Neseniai ji padidino savo veiklą su išpuoliais prieš dideles JK mažmeninės prekybos įmones, oro linijas ir transporto subjektus bei draudimo bendroves.

Nors JK nacionalinė nusikaltimų agentūra areštavo keturis įtariamus grupės narius, kenksminga veikla, kilusi iš kitų klasterių, nepraėjo.

CISOS žino, kad įsigyti lentą prasideda aiškus, strateginis vaizdas, kaip debesų saugumas skatina verslo vertę.

Šis nemokamas, redaguojamas valdybos ataskaitos denis padeda saugumo lyderiams aiškiai įvertinti riziką, poveikį ir prioritetus. Saugumo atnaujinimus paverskite prasmingais pokalbiais ir greitesniu sprendimų priėmimu posėdžių salėje.