Apsinuodijimo sukčiavimo kampanija apeina „FIDO2“ saugos raktų apsaugą, piktnaudžiaujant „Webauthn“ kryžminio prietaisų prisijungimo funkcija, kad vartotojai galėtų apgauti „Fake Company Portals“ prisijungimo autentifikavimo užklausas.

Yra žinoma, kad nuodingų grėsmės veikėjai naudojasi didelės apimties sukčiavimo apsimetant išpuoliams dėl finansinio sukčiavimo. Anksčiau paskirstykite el. Laiškus, kuriuose yra kriptovaliutų sėklų frazės, naudojamos kriptovaliutų piniginėms nusausinti.

Neseniai įvykdytame „Expel“ stebėtame sukčiavimo išpuolyje apsinuodijimo grėsmės veikėjai nenaudoja FIDO2 saugumo trūkumo, o greičiau piktnaudžiauja teisėtu kryžminio įrenginio autentifikavimo funkcija.

Kryžminio įrenginio autentifikavimas yra „WebAuthn“ funkcija, leidžianti vartotojams prisijungti prie vieno įrenginio, naudojant saugos raktą arba autentifikavimo programą kitame įrenginyje. Užuot reikalavę fizinio ryšio, pavyzdžiui, prijungti saugos raktą, autentifikavimo užklausa perduodama tarp įrenginių per „Bluetooth“ arba QR kodo nuskaitymą.

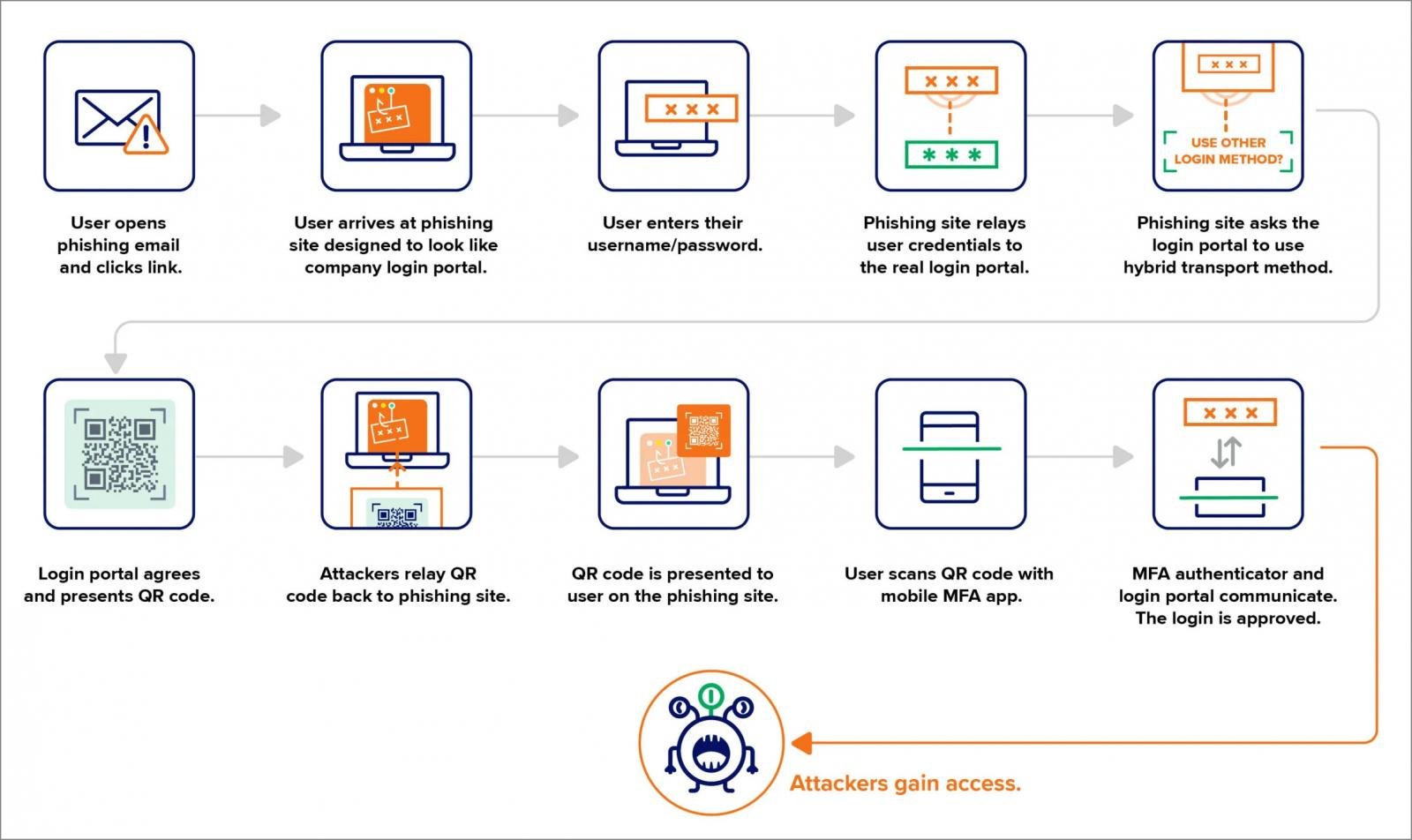

Išpuolis pradedamas nukreipti vartotojus į sukčiavimo svetainę, kuri apsimetinėja įmonių prisijungimo portalais, tokiais kaip „OKTA“ ar „Microsoft 365“.

Kai vartotojas patenka į savo įgaliojimus į portalą, kampanija naudoja priešininko-vidurio (AITM) užpakalį, kad galėtų tyliai prisijungti su pateiktais kredencialais teisėtų prisijungimo portale realiuoju laiku.

Vartotojas, nukreiptas į ataką, paprastai naudotų savo „Fido2“ saugos raktus, kad patikrintų kelių veiksnių autentifikavimo užklausas. Tačiau sukčiavimo pagrindas nurodo teisėtam prisijungimo portalui, kad būtų galima autentifikuoti naudojant kryžminio įrenginio autentifikavimą.

Dėl to teisėtu portalu sugeneruoja QR kodą, kuris perduodamas atgal į sukčiavimo puslapį ir rodomas vartotojui.

Kai vartotojas nuskaito šį QR kodą naudodamas jų išmanųjį telefoną ar autentifikavimo programą, jis patvirtina užpuoliko inicijuotą prisijungimo bandymą.

Šaltinis: Expel

Šis metodas veiksmingai apeina „Fido2“ apsaugos raktų apsaugą, leisdama užpuolikams inicijuoti prisijungimo srautą, kuris priklauso nuo kryžminio prietaisų autentifikavimo, o ne vartotojo fizinio „Fido2“ rakto.

„Expel“ perspėja, kad ši ataka neišnaudoja „Fido2“ diegimo trūkumo, o vietoj to piktnaudžiauja teisėta savybe, kuri sumažina „Fido“ rakto autentifikavimo procesą.

Norėdami sušvelninti riziką, „Expel“ rekomenduoja šias gynybos priemones:

- Geografinių vietų ribojimas, iš kurio vartotojams leidžiama prisijungti ir nustatyti registracijos procesą keliaujantiems asmenims.

- Įprastai patikrinkite, ar nėra nežinomų „Fido“ raktų iš nežinomų vietų ir neįprastų saugumo raktų prekės ženklų registracijos.

- Organizacijos gali apsvarstyti galimybę vykdyti „Bluetooth“ pagrįstą autentifikavimą kaip reikalavimą dėl kryžminio įrenginio autentifikavimo, o tai žymiai sumažina nuotolinių sukčiavimo apsimetančių atakų efektyvumą.

„Expel“ taip pat pastebėjo atskirą įvykį, kai grėsmės aktorius užregistravo savo „Fido“ raktą po kompromituodamas sąskaitą per tai, kas, kaip manoma, sukčiavo sukčiavimą ir iš naujo nustatė slaptažodį. Tačiau šiam atakai nereikalavo jokių metodų, kaip apgauti vartotoją, pavyzdžiui, QR kodą.

Ši ataka pabrėžia, kaip grėsmės aktoriai ieško būdų apeiti sukčiavimu atsparią autentifikavimą, apgaudinėjant vartotojus užpildyti prisijungimo srautus, kurie apeina fizinės sąveikos su saugumo raktu poreikiu.

CISOS žino, kad įsigyti lentą prasideda aiškus, strateginis vaizdas, kaip debesų saugumas skatina verslo vertę.

Šis nemokamas, redaguojamas valdybos ataskaitos denis padeda saugumo lyderiams aiškiai įvertinti riziką, poveikį ir prioritetus. Saugumo atnaujinimus paverskite prasmingais pokalbiais ir greitesniu sprendimų priėmimu posėdžių salėje.