Kibernetinio saugumo tyrėjai atrado „McDonald's Chatbot“ darbo paraiškos platformos „McDonald's Chatbot“ darbo platformos pažeidžiamumą, kuri atskleidė daugiau nei 64 milijonų darbo pareiškėjų pokalbius visoje JAV.

Trūkumą atrado saugumo tyrinėtojai Ianas Carroll ir Sam Curry, kurie nustatė, kad „Chatbot“ administratoriaus komisija panaudojo bandomąją franšizę, kurią saugojo silpni prisijungimo pavadinimo „123456“ įgaliojimai ir slaptažodis „123456“.

„Mchire“, maitinamas „Paradox.ai“ ir naudojamas maždaug 90% „McDonald's“ franšizės gavėjų, priima darbo programas per „Chatbot“, pavadintą Olivia. Kandidatai gali pateikti vardus, el. Pašto adresus, telefono numerius, namų adresus ir prieinamumą, ir privalo atlikti asmenybės testą kaip darbo paraiškos teikimo proceso dalį.

Prisijungę tyrėjai pateikė darbo programos paraišką „Test“ franšizei, kad pamatytų, kaip veikia procesas.

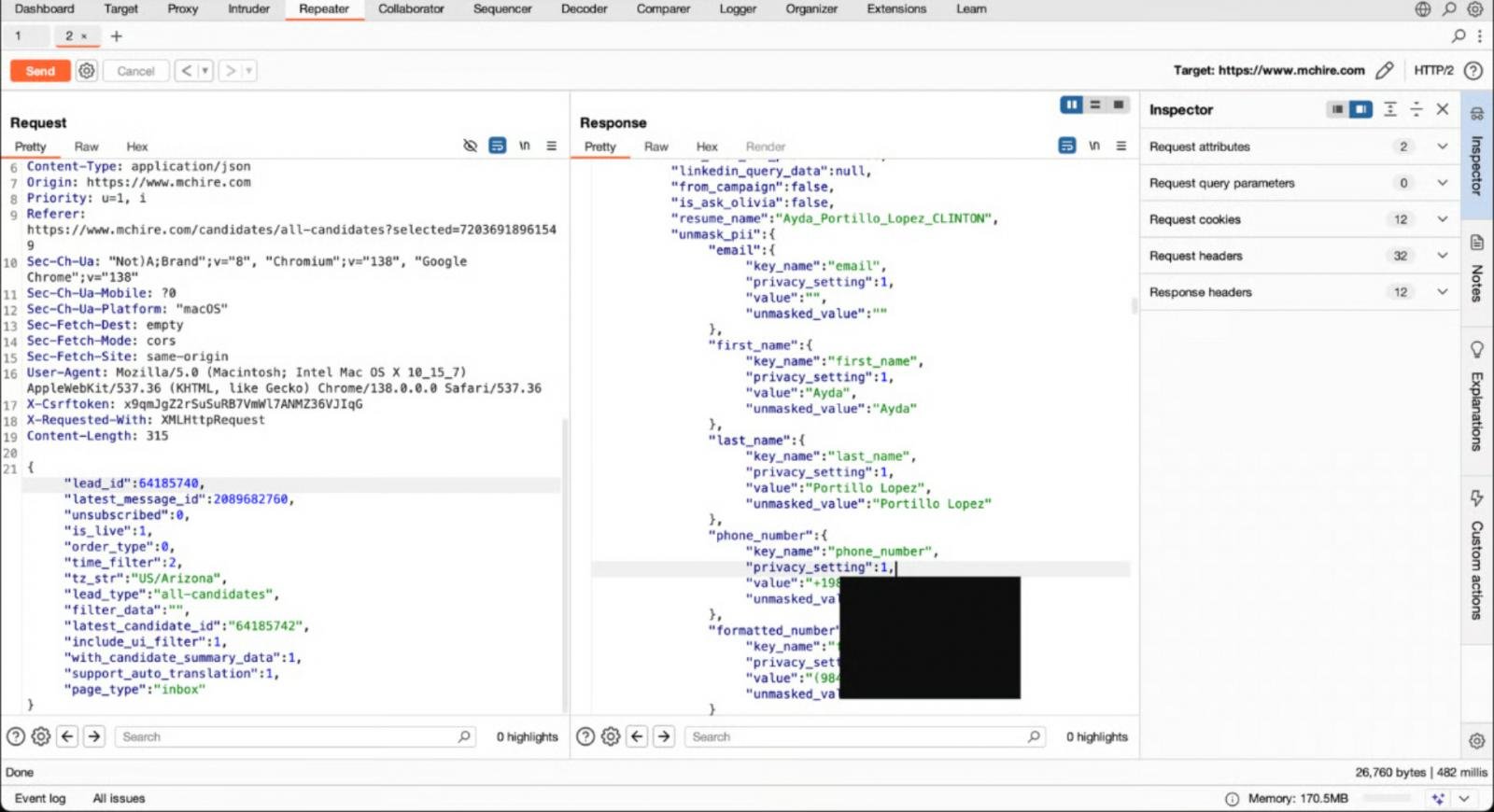

Šio testo metu jie pastebėjo, kad HTTP užklausos buvo išsiųstos į API galinį tašką/API/švino/CEM-XHR, kuris naudojo parametrą švino_id, kuris jų atveju buvo 64,185,742.

Tyrėjai nustatė, kad padidindami ir sumažindami parametrą „Lead_ID“, jie sugebėjo atskleisti visus pokalbių nuorašus, seanso žetonus ir asmeninius duomenis apie realių pareiškėjų, kurie anksčiau buvo taikomi „Mchire“.

Šio tipo trūkumas vadinamas IDOR (nesaugus tiesioginio objekto nuoroda) pažeidžiamumas, tai yra tada, kai programa atskleidžia vidinius objektų identifikatorius, tokius kaip įrašų numeriai, nepatikrinant, ar vartotojui iš tikrųjų yra leista pasiekti duomenis.

„Kelios valandų saugumo apžvalgos metu mes nustatėme du rimtus klausimus:„ Mchire “administravimo sąsają restoranų savininkams priėmę numatytąsias kredencialus 123456: 123456, o nesaugus tiesioginio objekto nuoroda (IDOR) leido mums pasiekti visus norimus kontaktus ir pokalbius“.

„Kartu jie leido mums ir visiems kitiems, turintiems„ Mchire “sąskaitą ir prieigą prie bet kurio gautuos spalvos, kad gautų daugiau nei 64 milijonų pareiškėjų asmeninius duomenis.”

Tokiu atveju, padidindamas ar sumažinant „Lead_ID“ numerį užklausoje, grąžino neskelbtinus duomenis, priklausančius kitiems pareiškėjams, nes API nepavyko patikrinti, ar vartotojas turėjo prieigą prie duomenų.

Apie šį klausimą buvo pranešta „Paradox.ai“ ir „McDonald's“ birželio 30 d.

„McDonald's“ patvirtino ataskaitą per valandą, o numatytasis administratoriaus kredencialai buvo išjungti netrukus.

„Mes esame nusivylę dėl šio nepriimtino trečiųjų šalių teikėjo„ Paradox.ai “pažeidžiamumo. Kai tik sužinojome apie šią problemą, mes įpareigojome paradoksą.AI nedelsdami ištaisyti šią problemą, ir tą pačią dieną buvo išspręsta, apie kurią mums buvo pranešta”,-pranešė „McDonald's Wired“ pranešime apie tyrimą.

Paradoksas dislokavo pataisą, kad būtų pašalintas IDOR trūkumas, ir patvirtino, kad pažeidžiamumas buvo sušvelnintas. Nuo to laiko paradoks.ai pareiškė, kad ji peržiūri savo sistemas, kad būtų išvengta panašių didelių problemų pasikartojimo.

Paradoksas taip pat sakė „BleepingComputer“, kad atskleista informacija bus bet kokia „Chatbot“ sąveika, pavyzdžiui, spustelėjus mygtuką, net jei nebuvo įvesta asmeninės informacijos.

Atnaujinimas 7/11/25: pridėta informacija iš paradokso.

Nors debesų atakos gali tapti sudėtingesnės, užpuolikai vis tiek pasiseka stebėtinai paprastomis technikomis.

Remiantis „Wiz“ aptikimais tūkstančiais organizacijų, šioje ataskaitoje pateikiami 8 pagrindiniai metodai, kuriuos naudoja „Cloud Fluent“ grėsmės veikėjai.