Rusijos valstybės remiama grėsmių grupė „APT28“ naudoja signalinius pokalbius, siekdama nukreipti vyriausybės tikslus Ukrainoje su dviem anksčiau neturint dokumentų neturinčių kenkėjiškų programų šeimų, vardu Beardshell ir Slimagent.

Aišku, tai nėra signalo saugumo problema. Vietoj to, grėsmės veikėjai dažniau naudojasi pranešimų siuntimo platforma kaip savo sukčiavimo išpuolių dalis, nes jos visame pasaulyje padidėjo vyriausybių naudojimas.

Išpuolius pirmą kartą aptiko Ukrainos kompiuterių ir reagavimas į ekstremalias situacijas (CERT-UA) 2024 m. Kovo mėn., Nors tuo metu buvo atskleista ribota informacija apie infekcijos vektorių.

Praėjus daugiau nei metams, 2025 m. Gegužės mėn., ESET pranešė „Cert-UA“ apie neteisėtą prieigą prie „Gov.ua“ el. Pašto paskyros, paskatinusi naują atsakymą į įvykį.

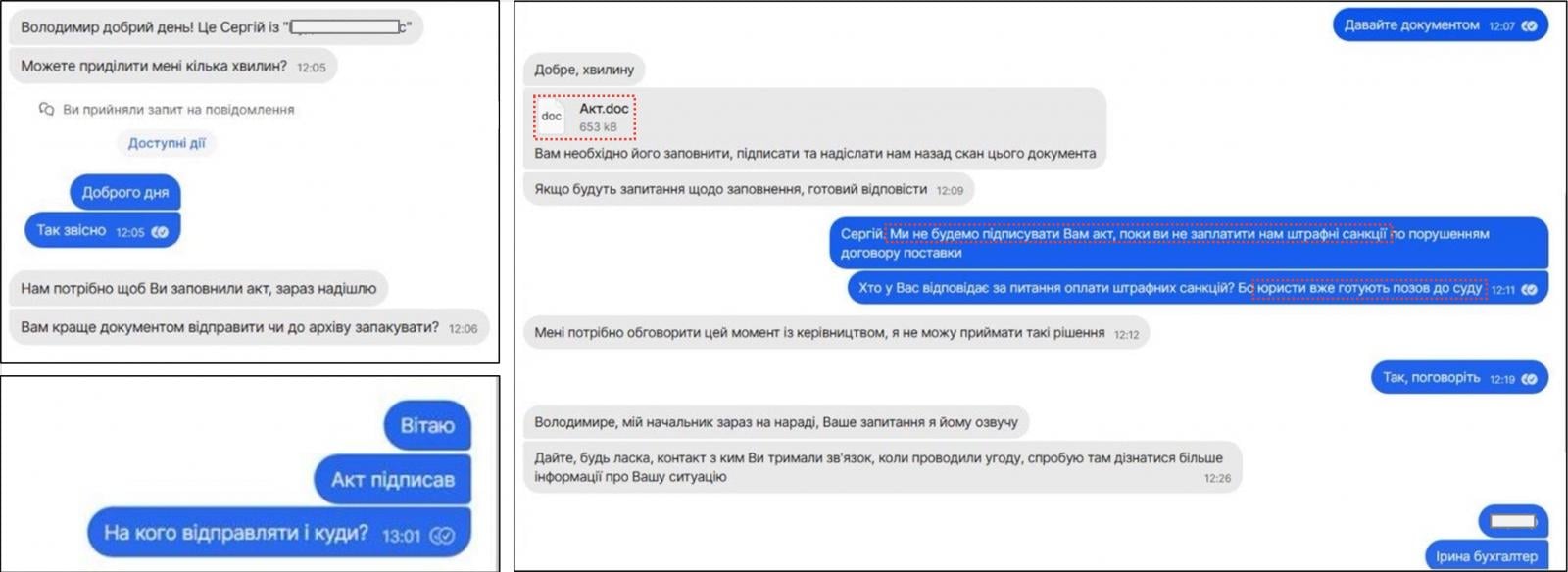

Atlikus šį naują tyrimą, „Cert-UA“ išsiaiškino, kad pranešimai, siunčiami per užšifruotą „Messenger App“ signalą, buvo naudojami kenkėjiško dokumento pateikimui į taikinius (акт.doc), kuriuose makrokomandas naudoja atminties rezidentui, vadinamam „Covenant“.

Šaltinis: CERT-UA

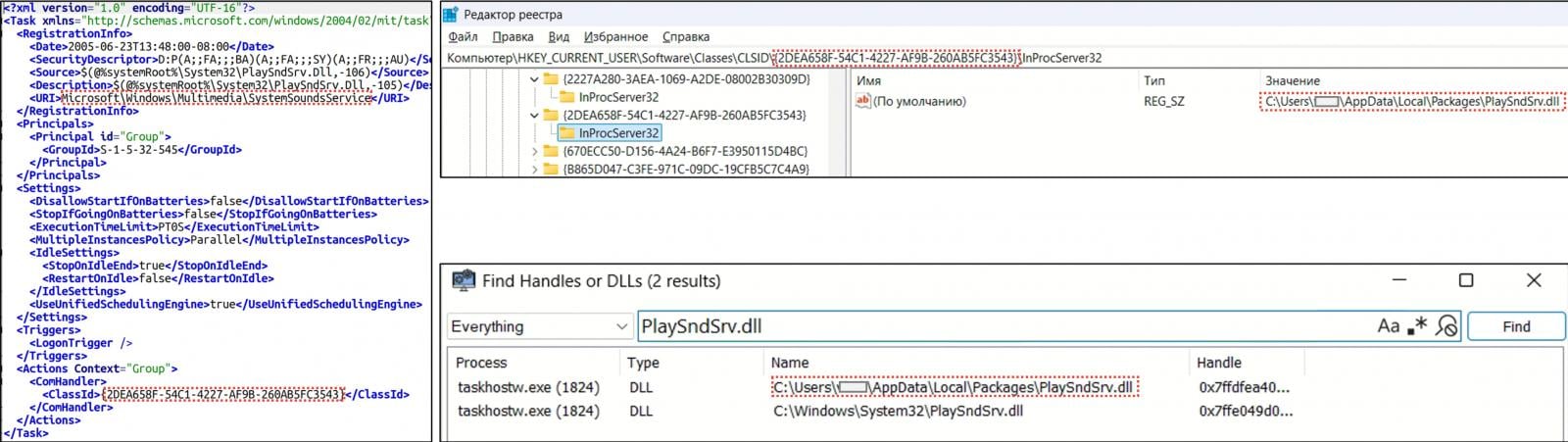

„Covenant“ veikia kaip kenkėjiškų programų krautuvas, atsisiunčiantis DLL (PlaySndsrv.dll) ir „Shellcode“ suteptą „Wav“ failą („Sample-03.WAV“), kuris įkelia „Beardshell“, anksčiau be dokumentų neturintį C ++ kenkėjišką programą.

Tiek krautuvui, tiek pirminei kenkėjiškų programų naudingumui, patvarumas užtikrinamas naudojant „Com-Hijack“ „Windows“ registre.

Šaltinis: CERT-UA

Pagrindinė „Beardshell“ funkcija yra atsisiųsti „PowerShell“ scenarijus, iššifruoti juos naudojant „Chacha20-Poly1305“ ir vykdykite juos. Vykdymo rezultatai yra ištremti į komandų ir kontrolės (C2) serverį-ryšį, su kuriuo palengvina „Icedrive“ API.

2024 m. Išpuolių metu „Cert-UA“ taip pat pastebėjo ekrano kopiją, pavadintą „Slimagent“, kuris fiksuoja ekrano kopijas, naudojant daugybę „Windows“ API funkcijų (enumdisplayMonitors, createcompatiBledc, createcompaBitbitmap, bitblt, gdipsaveimagetostream).

Tie vaizdai yra užšifruoti naudojant AES ir RSA ir saugomi vietoje, tikėtina, kad juos ištraukia atskiras naudingas krovinys/įrankis į APT28 C2 serverį.

„Cert-UA“ šią veiklą priskiria APT28, kurią jie seka kaip UAC-0001, ir rekomenduoja potencialiems tikslams stebėti tinklo sąveiką su app.koofr.net ir api.icewedrive.net.

„Apt28“ turi ilgą istoriją nukreipti Ukrainą, taip pat kitas svarbiausias JAV ir Europos organizacijas, visų pirma kibernetinėje srityje.

Jie yra viena iš pažangiausių Rusijos grėsmių grupių, kurias 2024 m. Lapkričio mėn. Atskleidė voleksija, skirta naudoti naują „artimiausio kaimyno“ techniką, kuri nuotoliniu būdu pažeidė taikinius išnaudojant netoliese esančius „Wi-Fi“ tinklus.

2025 m. Signalas netikėtai tapo pagrindiniu kibernetinių išpuolių, susijusių su Rusija ir Ukraina.

Populiari komunikacijos platforma buvo piktnaudžiaujama ieties puoselėjančių atakų metu, kurios piktnaudžiavo platformos įrenginio sujungimo funkcija, kad būtų užgrobta paskyros, ir tamsios krištolo žiurkių paskirstymo atžvilgiu prieš pagrindinius Ukrainos taikinius.

Tam tikru metu Ukrainos vyriausybės atstovai išreiškė nusivylimą, kad signalas tariamai nutraukė bendradarbiavimą su jais stengdamiesi blokuoti Rusijos išpuolius. Vėliau Ukrainos pareigūnai išreiškė nusivylimą dėl signalo bendradarbiavimo stokos blokuojant Rusijos operacijas.

Tačiau signalo prezidentas Meredith Whittaker sutiko šį teiginį nustebęs, sakydamas, kad platforma niekada nesidalino komunikacijos duomenimis su Ukraina ar jokia kita vyriausybe.

Pataisymas reiškė sudėtingus scenarijus, ilgas valandas ir nesibaigiančius gaisro grąžtus. Nebe.

Šiame naujame vadove „Tines“ suskaido, kaip modernūs IT orgai yra lygūs automatizavimui. Greičiau pataisykite, sumažinkite pridėtines išlaidas ir sutelkite dėmesį į strateginį darbą – nereikia jokių sudėtingų scenarijų.