Dėl pažeidžiamumo „Danabot“ kenkėjiškų programų operacijoje, įvestoje 2022 m. Birželio mėn. Atnaujinime, buvo nustatytas kaltinimas ir jų operacijų išmetimas naujausiose teisėsaugos veiksmuose.

„Danabot“ yra kenkėjiškų programų kaip paslaugų (MAAS) platforma, veikianti nuo 2018 iki 2025 m., Naudojama bankų sukčiavimui, kredencialų vagystei, nuotolinei prieigai ir paskirstytam paslaugų atsisakymo (DDOS) atakoms.

„Zscaler“ grasinimų tyrėjai, atradę pažeidžiamumą, pavadintą „Danableed“, paaiškina, kad atminties nutekėjimas leido jiems įgyti gilią smailę į vidines kenkėjiškų programų operacijas ir už jos už jos esančius žmones.

Pasinaudojus trūkumu, kad būtų galima rinkti vertingą intelektą dėl kibernetinių nusikaltėlių, leido tarptautiniam teisėsaugos veiksmui pavadinimu „Operacija„ Endgame ““, kad „Danabot“ infrastruktūra būtų neprisijungusi ir kaltinama 16 grėsmės grupės narių.

Danableed

„Danableed“ trūkumas buvo pristatytas 2022 m. Birželio mėn. Su „DataBot“ versija 2380, kuri pridėjo naują komandos ir valdymo (C2) protokolą.

Naujojo protokolo logikos silpnumas buvo mechanizme, kuris sukūrė C2 serverio atsakymus į klientus, kuriuose turėjo būti atsitiktinai sugeneruotų apmušalų baitų, tačiau jie nebuvo inicijuoti naujai paskirstytos atminties.

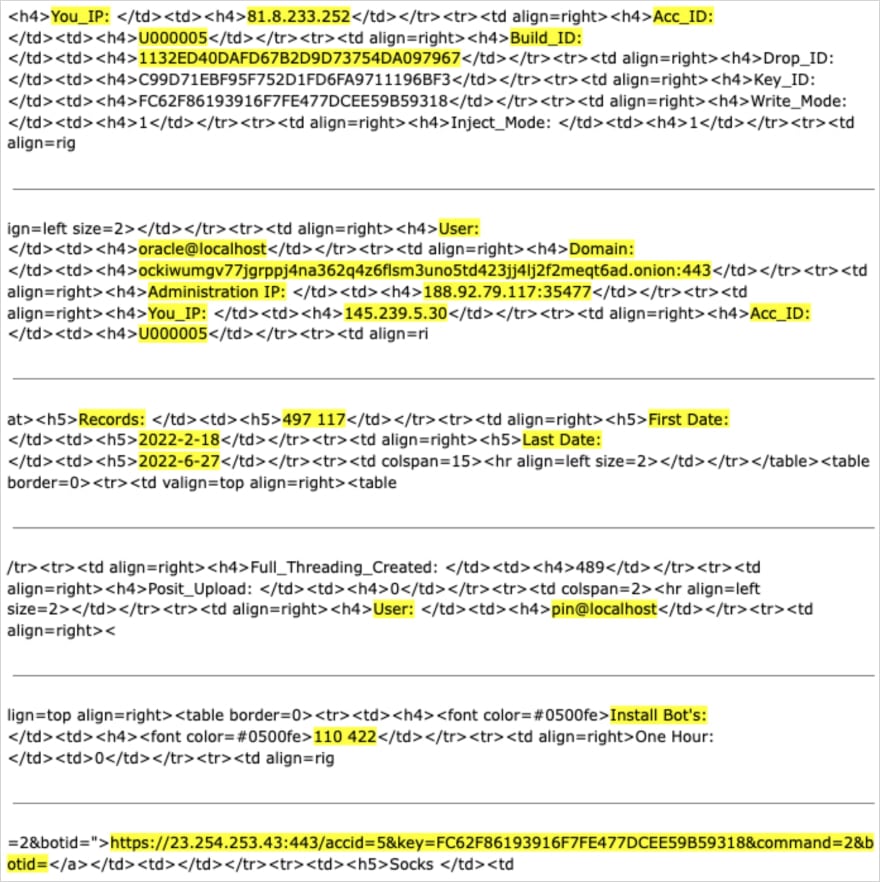

„ZSCALER“ tyrėjai surinko ir išanalizavo daugybę C2 atsakymų, kurie, dėl atminties nutekėjimo klaidos, iš serverio atminties buvo likę duomenų fragmentai.

Ši ekspozicija yra analogiška 2014 m. Aptiktai širdies problemai, daranti įtaką visur esančiai „OpenSSL“ programinei įrangai.

Dėl „Danableed“ laikui bėgant tyrėjai buvo paveikti daugybės privačių duomenų, įskaitant:

- Išsami grėsmės aktoriaus duomenys (vartotojo vardai, IP adresai)

- „Backend“ infrastruktūra (C2 serverio IPS/domenai)

- Aukos duomenys (IP adresai, kredencialai, išsekusi informacija)

- Kenkėjiškų programų pakeitimų

- Privatūs kriptografiniai raktai

- SQL užklausos ir derinimo žurnalai

- HTML ir žiniatinklio sąsajos fragmentai iš „C2“ prietaisų skydelio

Daugiau nei trejus metus „Danabot“ veikė kompromituojamu režimu, kai jo kūrėjai ar klientai niekada nesuvokė, kad jie yra veikiami saugumo tyrinėtojų.

Tai leido tiksliniams teisėsaugos veiksmams, kai buvo surinkti pakankamai duomenų.

Šaltinis: ZSCALER

Nors pagrindinė „Danabot“ komanda Rusijoje buvo tik kaltinama ir nebuvo areštuota, kritinių C2 serverių, 650 domenų ir beveik 4 000 000 USD kriptovaliutos konfiskavimas šiuo metu iš tikrųjų neutralizavo grėsmę.

Nelabai tikėtina, kad grėsmės veikėjai ateityje bandys grįžti į elektroninių nusikaltimų operacijas, tačiau sumažinus įsilaužėlių bendruomenės pasitikėjimą jiems bus didelė kliūtis.

Pataisymas reiškė sudėtingus scenarijus, ilgas valandas ir nesibaigiančius gaisro grąžtus. Nebe.

Šiame naujame vadove „Tines“ suskaido, kaip modernūs IT orgai yra lygūs automatizavimui. Greičiau pataisykite, sumažinkite pridėtines išlaidas ir sutelkite dėmesį į strateginį darbą – nereikia jokių sudėtingų scenarijų.