SAP išleido pataisas, kad būtų galima išspręsti antrą pažeidžiamumą, išnaudotą naujausiose atakose, nukreiptose „SAP Netweaver“ serveriuose kaip nulinę dieną.

Gegužės 12 d., Pirmadienį, bendrovė paskelbė šios saugumo trūkumų (CVE-2025-42999) saugumo atnaujinimus, sakydama, kad ji buvo rasta tiriant nulinės dienos išpuolius, susijusius su dar vienu nelaisviu failų įkėlimo trūkumu (stebėta kaip CVE-2025-31324) SAP Netweaver vizualiniame kompozitoriuje, kuris buvo nustatytas balandžio mėn.

„SAP žino ir kreipėsi į„ SAP Netweaver Visual Composer “pažeidžiamumą“, – „Bleepingcomputer“ pasakojo SAP atstovas. „Mes prašome visų klientų, naudojančių„ SAP Netweaver “, įdiegti šiuos pataisas, kad apsisaugotų. Apsaugos pastabas galite rasti čia: 3594142 ir 3604119.”

„Reliaquest“ pirmą kartą aptiko išpuolius, išnaudojančius CVE-2025-31324 kaip nulinę dieną balandžio dieną, pranešdamas, kad grėsmės veikėjai įkelia JSP žiniatinklio apvalkalus į viešus katalogus ir „Brute Ratel Red Team“ įrankį, pažeidus klientų sistemas per neteisėtą failų įkėlimą ant „SAP Netweaver“. Nulaužyti egzemplioriai buvo visiškai pataisomi, tai rodo, kad užpuolikai naudojo nulinės dienos išnaudojimą.

Šią kenksmingą veiklą taip pat patvirtino kibernetinio saugumo firmos „Watchtowr“ ir „Onapsis“, kurie taip pat stebėjo užpuolikus, įkeliančius žiniatinklio apvalkalo užpakalinius duris nepažįstamuose egzemplioriuose, atskleidžiamuose internete. „Forescout“ „Vedere Labs“ kai kuriuos iš šių išpuolių susiejo su Kinijos grėsmės aktoriumi IT, kaip Chaya_004.

„Onyphe CTO Patrice Auffret“ balandžio pabaigoje „Bleepingcomputer“ sakė, kad „kažkas panašaus į 20„ Fortune 500 “/„ Global 500 “bendrovių yra pažeidžiamos, ir daugelis jų yra pažeidžiami“, pridurdama, kad tuo metu internete buvo atskleisti 1 284 pažeidžiami atvejai, 474, 474.

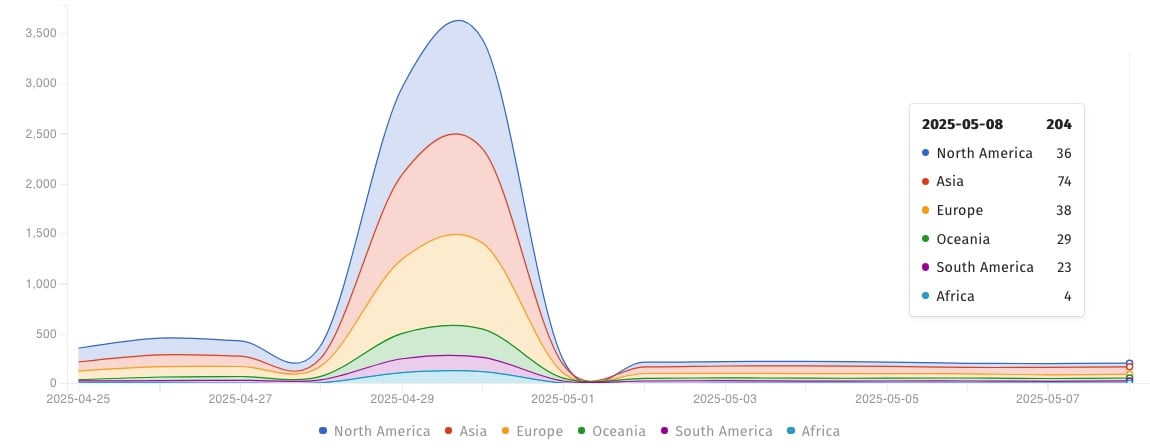

„Shadowserver“ fondas dabar stebi daugiau nei 2040 „SAP Netweaver“ serverius, paveiktus internete ir pažeidžiami atakų.

Naujas trūkumas taip pat išnaudotas nulinės dienos išpuoliuose

Nors SAP nepatvirtino, kad CVE-2025-42999 buvo išnaudotos gamtoje, onapsis CTO CTO Juan Pablo Perez-Echgegoyen sakė „Bleepingcomputer“, kad grėsmės veikėjai nuo sausio mėn.

„Išpuoliai, kuriuos stebėjome 2025 m. Kovo mėn. (Tai prasidėjo nuo pagrindinių įrodymų dar 2025 m. Sausio mėn.), Iš tikrųjų piktnaudžiauja abiem, autentifikavimo nebuvimu (CVE-2025-31324), taip pat nesaugiu de-serializacija (CVE-2025-42999)“,-sakė Perez-etchegoyen Bleepingcomputer.

„Šis derinys leido užpuolikams vykdyti savavališkas komandas nuotoliniu būdu ir be jokių sistemos privilegijų. Ši liekamoji rizika iš esmės yra de-serializacijos pažeidžiamumas, kurį naudoja tik vartotojai, turintys„ VisualComPoseRuser “vaidmenį SAP tikslinėje sistemoje.”

SAP administratoriams patariama nedelsiant pataisyti savo „Netweaver“ egzempliorius ir, jei įmanoma, apsvarstyti galimybę išjungti vaizdinės kompozitoriaus paslaugą, taip pat apriboti prieigą prie „Metaduomenų įkėlimo“ paslaugų ir stebėti įtartiną veiklą jų serveriuose.

Nuo išpuolių pradžios CISA pridėjo CVE-2025-31324 trūkumą prie savo žinomo išnaudojimo pažeidžiamumų katalogo, nurodydamas federalinėms agentūroms užtikrinti savo sistemas iki gegužės 20 d.

„Šios pažeidžiamumo rūšys yra dažni kenksmingų kibernetinių veikėjų atakų vektoriai ir kelia didelę riziką federalinei įmonei“, – perspėjo CISA.

Remdamiesi 14 m kenkėjiškų veiksmų analize, atraskite 10 geriausių „MitRAT ATT & CK“ metodų, esančių už 93% išpuolių ir kaip ginti nuo jų.