Buvo aptikta daugiau nei 16 000 interneto paveiktų „Fortinet“ įrenginių, kurie buvo pakenkti naujam „CheMlink“ užpakaliniam durimui, leidžiančiam tik skaitymui prieigą prie neskelbtinų failų anksčiau pažeistuose įrenginiuose.

Apie šią ekspoziciją praneša grėsmės stebėjimo platforma „Shadowserver Foundation“, kuriame iš pradžių buvo pranešta, kad 14 000 prietaisų buvo paveikta.

Šiandien „Shadowserver“ „Piotr Kijewski“ sakė „Bleepingcomputer“, kad kibernetinio saugumo organizacija dabar nustato 16 620 įrenginių, kuriuos paveikė neseniai atskleistas patvarumo mechanizmas.

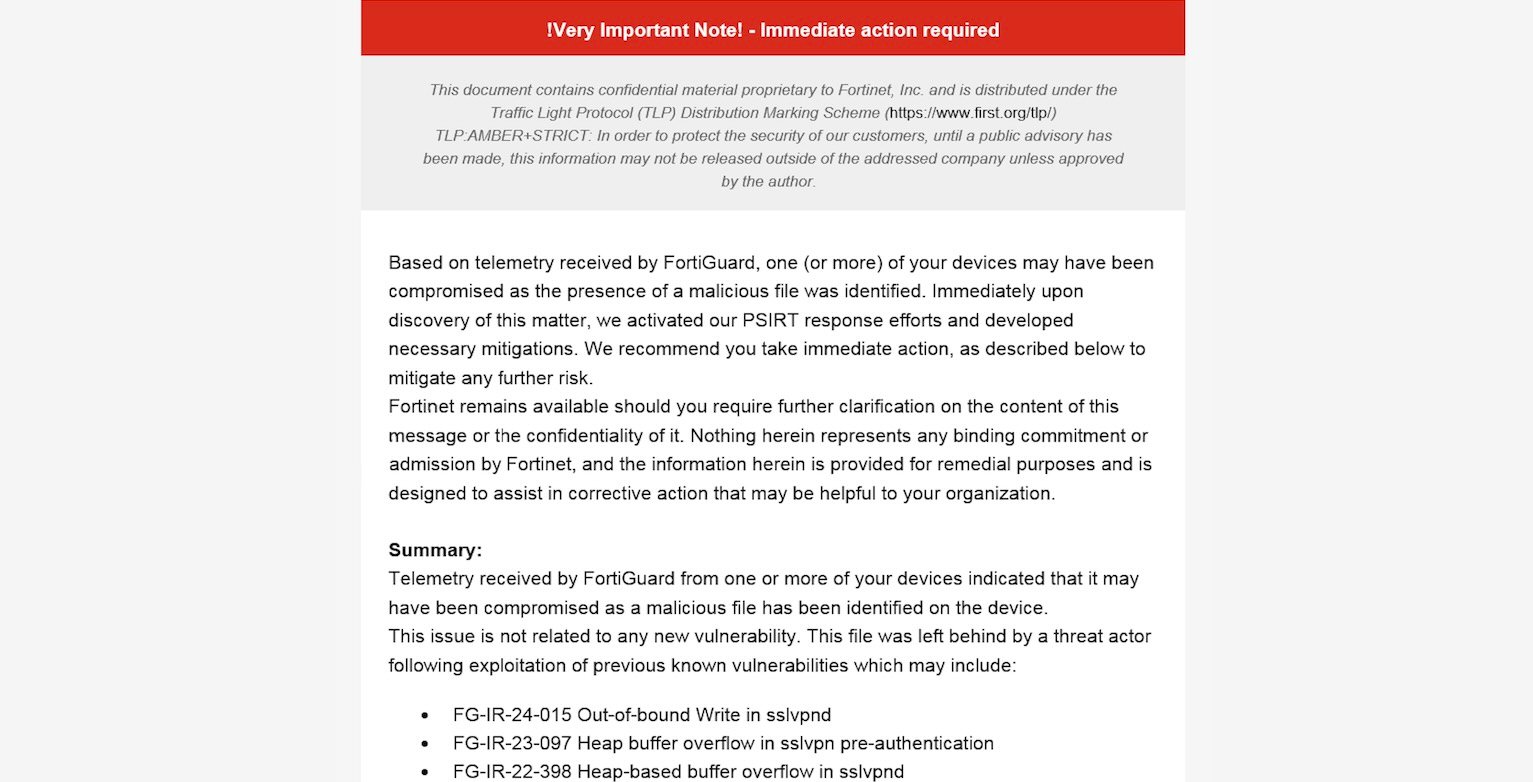

Praėjusią savaitę „Fortinet“ perspėjo klientus, kad jie atrado naują atkaklumo mechanizmą, kurį naudoja grėsmės aktorius, kad išlaikytų tik skaitymo nuotolinę prieigą prie failų, esančių anksčiau pažeistų, bet dabar pataisytų „FortiGate“ įrenginių šaknies failų sistemoje.

„Fortinet“ teigė, kad tai įvyko ne naudojant naujus pažeidžiamumus, o yra susijęs su išpuoliais, prasidedančiais nuo 2023 m. Ir tęsiant į 2024 m., Kur grėsmės veikėjas panaudojo nulines dienas, kad pakenktų „Fortios“ prietaisams.

Gavę prieigą prie įrenginių, jie sukūrė simbolines nuorodas į „Langue Files“ aplanką su šaknies failų sistema įrenginiuose, kuriuose įjungta SSL-VPN. Kadangi kalbų failai yra viešai prieinami „FortiGate“ įrenginiuose su įjungtu SSL-VPN, grėsmės veikėjas galėtų naršyti po tą aplanką ir įgyti nuolatinę skaitymo prieigą prie šakninių failų sistemos, net ir po to, kai buvo pataisyti pradiniai pažeidžiamumai.

„Grėsmės aktorius panaudojo žinomą pažeidžiamumą, kad įgyvendintų tik skaitymo prieigą prie pažeidžiamų„ FortiGate “įrenginių. Tai buvo pasiekta sukuriant simbolinę nuorodą, jungiančią vartotojo failų sistemą, ir šaknies failų sistemą aplanke, naudojamame„ SSL-VPN “kalbų failams.

„Todėl, net jei kliento įrenginys buvo atnaujintas su„ FortiOS “versijomis, kuriose buvo skirtos pirminės pažeidžiamumai, ši simbolinė nuoroda galėjo būti palikta, leidžianti grėsmės aktoriui išlaikyti tik skaitymo prieigą prie įrenginio failų sistemos failų, kuriose gali būti konfigūracijos.”

Šį mėnesį „Fortinet“ pradėjo privačiai pranešti klientams el. Paštu apie „FortiGate“ įrenginius, aptiktus „Fortiguard“, kaip pažeistą su šiuo „CheMlink“ užpakaliu.

Šaltinis: „BleepingComputer“

„Fortinet“ išleido atnaujintą AV/IPS parašą, kuris aptiks ir pašalins šią kenksmingą simbolinę nuorodą iš pažeistų įrenginių. Naujausia programinės aparatinės įrangos versija taip pat buvo atnaujinta, kad būtų galima aptikti ir pašalinti nuorodą. Atnaujinimas taip pat neleidžia nežinomiems failams ir aplankams aptarnauti įmontuotą žiniatinklio serverį.

Galiausiai, jei įrenginys buvo aptiktas kaip pažeistas, gali būti, kad grėsmės veikėjai turėjo prieigą prie naujausių konfigūracijos failų, įskaitant kredencialus.

Todėl visi kredencialai turėtų būti iš naujo nustatyti, o administratoriai turėtų atlikti kitus šio vadovo veiksmus.