„Crushftp“ klientams perspėjo apie neįsiautintą HTTP (-ų) prievado prieigos pažeidžiamumą ir paragino juos nedelsdami pataisyti savo serverius.

Kaip bendrovė taip pat paaiškino penktadienį klientams išsiųstą el. Laiške (matė „BleepingComputer“), saugumo trūkumas leidžia užpuolikams įgyti neautentifikuotą prieigą prie nepaliestų serverių, jei jie yra veikiami internete per HTTP (-as).

„Prašome nedelsiant atlikti veiksmus, kad pataisytumėte ASAP. Šiandien (2025 m. Kovo 21 d.) Buvo atkreiptas dėmesys į pažeidžiamumą. Visos„ Crushft V11 “versijos buvo paveiktos. (Ankstesnės versijos neturi įtakos.) Greitai bus sugeneruota CVE”, – perspėjo bendrovė.

„Šio pažeidžiamumo esmė yra ta, kad paveiktas HTTP (-ų) prievadas gali sukelti neautentifikuotą prieigą. Pažeidžiamumas yra sušvelnintas, jei turite„ Crushftp “DMZ ypatybę.”

Nors el. Laiške teigiama, kad šis pažeidžiamumas daro įtaką tik „Crushftp V11“ versijoms, tą pačią dieną paskelbtas patarimas sako, kad „CrushFt V10“ ir „V11“ yra paveikti, kaip pirmiausia pažymėjo kibernetinio saugumo įmonė „Rapid7“.

Kaip sprendimas, tie, kurie negali iš karto atnaujinti „Crushftp v11.3.1+“ (kuri ištaiso trūkumą), gali įjungti DMZ (demilitarizuotos zonos) perimetro tinklo parinktį, kad apsaugotų savo „Crushftp“ egzempliorių, kol bus galima atnaujinti saugumą.

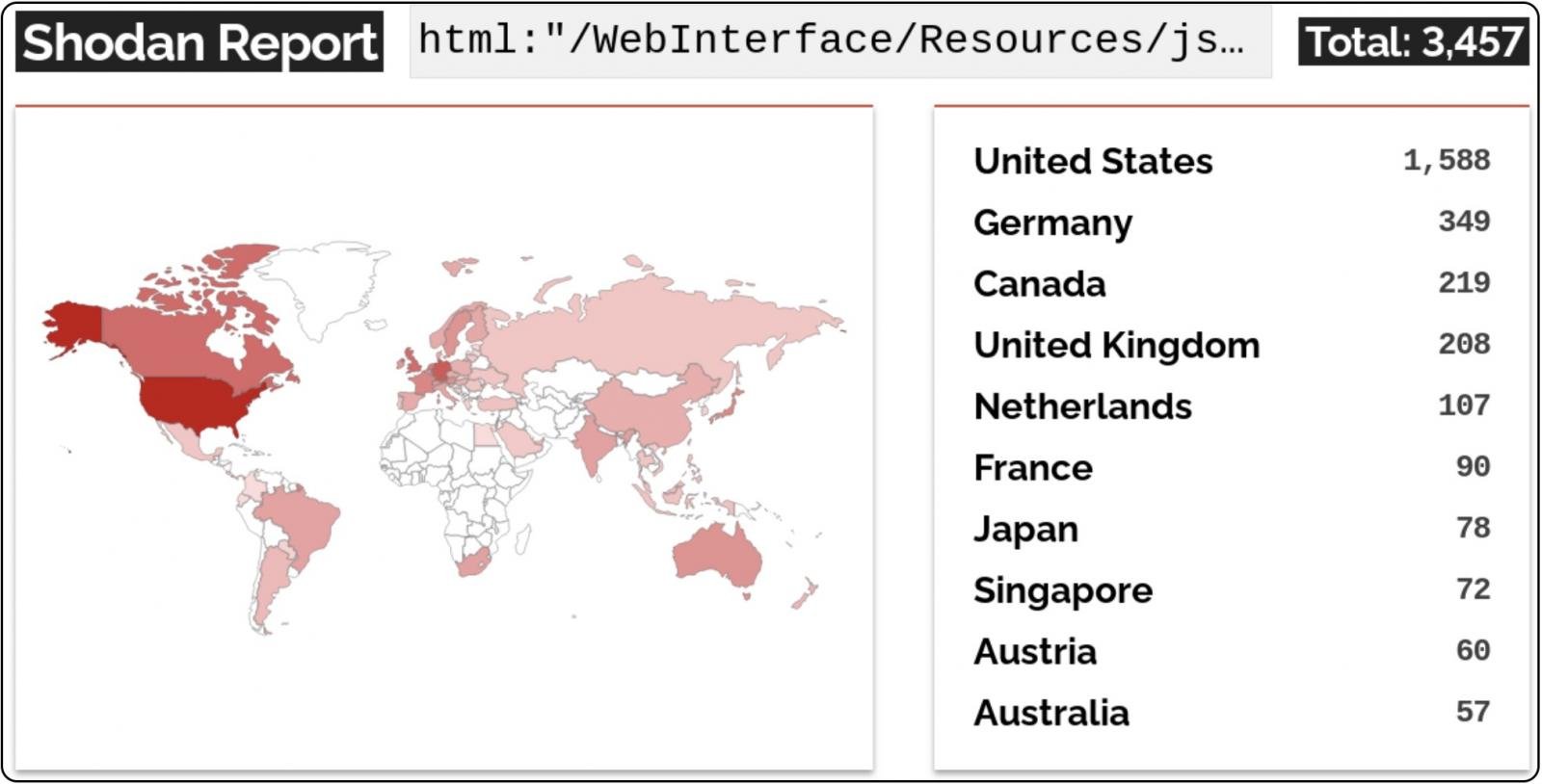

Anot Shodan, daugiau nei 3 400 „Crushftp“ egzempliorių internete internete yra atskleista atakų internete, nors „BleepingComputer“ negalėjo nustatyti, kiek jų jau buvo pataisyta.

2024 m. Balandžio mėn. „Crushftp“ taip pat išleido saugos atnaujinimus, kad pataisytų aktyviai išnaudotą nulinės dienos pažeidžiamumą (CVE-2024-4040) Tai leido neautentifikuotiems užpuolikams išvengti vartotojo virtualių failų sistemos (VFS) ir atsisiųsti sistemos failus.

Tuo metu kibernetinio saugumo įmonė „CrowdStrike“ rado įrodymų, rodančių žvalgybos rinkimo kampaniją, greičiausiai politiškai motyvuotą, o užpuolikai nukreipė „CrushFTP“ serverius keliose JAV organizacijose.

CISA pridėjo CVE-2024-4040 į savo žinomą išnaudojamų pažeidžiamumų katalogą, nurodydamas JAV federalinėms agentūroms per savaitę apsaugoti pažeidžiamus serverius savo tinkluose.

2023 m. Lapkričio mėn. „CrushFTP“ klientai taip pat buvo įspėti pataisyti kritinį nuotolinio kodo vykdymo pažeidžiamumą (CVE-2023-43177) bendrovės įmonės komplekte po to, kai „Converge Security“ tyrėjai, pranešę apie trūkumą, išleido koncepcijos įrodymą, išnaudojamą praėjus trims mėnesiams po trūkumo.

Failų perdavimo produktai, tokie kaip „CrushFTP“, yra patrauklūs „Ransomware Gangs“ tikslai, ypač „Clop“, kurie buvo susieti su duomenų vagystės atakomis, nukreiptomis į nulinės dienos pažeidžiamumą „MoveIt Transfer“, „Goanywhere MFT“, „Accelion FTA“ ir „CLEO“ programinėje įrangoje.

Remdamiesi 14 m kenkėjiškų veiksmų analize, atraskite 10 geriausių „MitRAT ATT & CK“ metodų, esančių už 93% išpuolių ir kaip ginti nuo jų.