„Oracle“ neigia, kad jis buvo pažeistas po to, kai grėsmės aktorius teigė, kad parduoda 6 milijonus duomenų įrašų, kurie tariamai pavogė iš bendrovės „Oracle Cloud“ federalinių SSO prisijungimo serverių.

„„ Oracle Cloud “nepažeidė. Paskelbti kredencialai nėra skirti„ Oracle Cloud “. Nei„ Oracle Cloud “klientai nepatyrė pažeidimo ar prarado jokių duomenų”, – bendrovė pasakojo „Bleepingcomputer“.

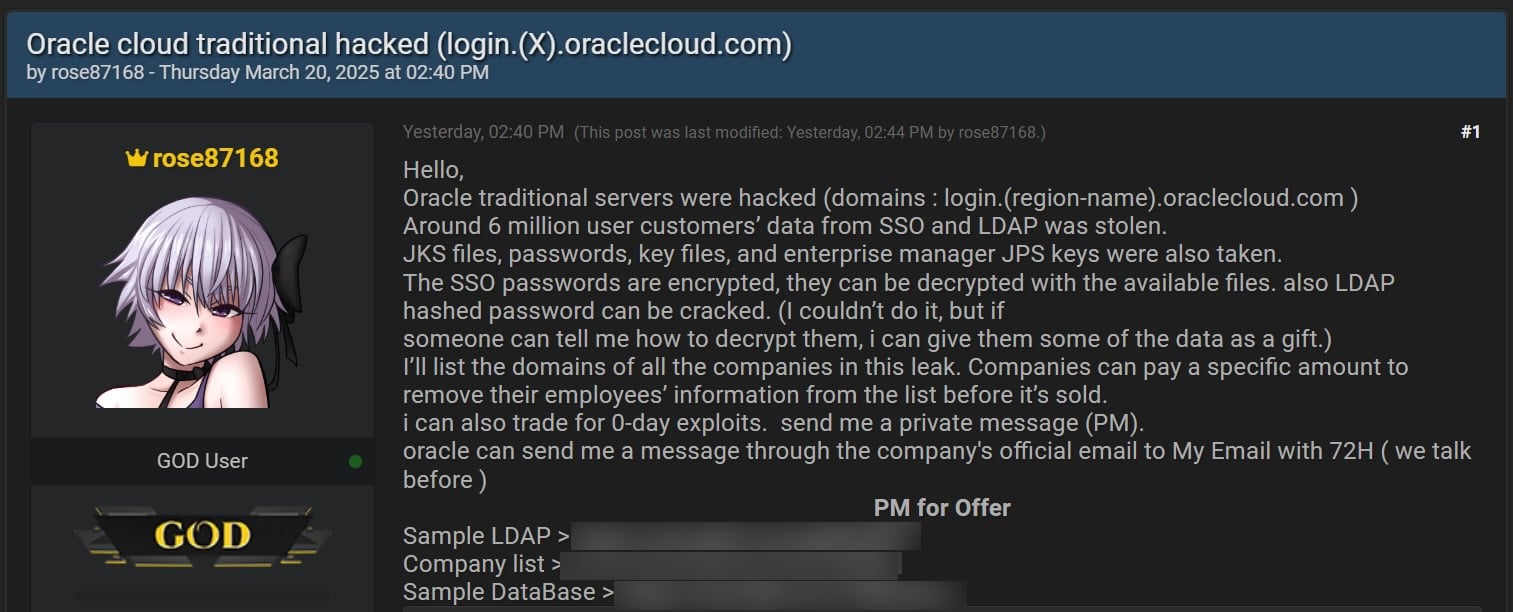

Šis teiginys pateikiamas po to, kai grėsmės aktorius, žinomas kaip Rose87168, vakar išleido kelis tekstinius failus, kuriuose yra duomenų bazės pavyzdžių, LDAP informacija ir sąrašas kompanijų, kurios, jų manymu, buvo pavogti iš „Oracle Clouds“ SSO platformos.

Kaip dar vienas įrodymas, kad jie turėjo prieigą prie „Oracle Cloud“ serverių, grėsmės aktorius pasidalino šiuo URL naudodamas „BleepingComputer“, rodydamas interneto archyvo URL, nurodantį, kad jie įkėlė .txt failą, kuriame yra jų „Protonmail“ el. Pašto adresas prisijungti.us2.oraclecloud.com serveris.

„Bleepingcomputer“ vėl susisiekė su „Oracle“, kad paaiškintų, kaip grėsmės aktorius įkėlė tekstinį failą, kuriame yra jų el. Pašto adresas, be prieigos prie „Oracle Cloud“ serverių.

Tariamas „Oracle“ duomenų pažeidimas

„Rose87168“ dabar parduoda tariamai pavogtus duomenis iš „Oracle Cloud“ SSO paslaugos už neatskleistą kainą arba mainais už nulinės dienos išnaudojimus „Breachfforums“ įsilaužimo forume.

Jie sako, kad duomenys (įskaitant užšifruotus SSO slaptažodžius, „Java“ klaviatūros (JKS) failus, klavišų failus ir „Enterprise Manager“ JPS klavišus) buvo pavogti po įsilaužimo į prisijungimą (regiono pavadinimas) .oracleCloud. com 'Oracle serveriai.

„SSO slaptažodžiai yra užšifruoti, juos galima iššifruoti su turimais failais. Taip pat galima nulaužti LDAP maišos slaptažodį”, – sako Rose87168. „Aš išvardysiu visų šio nutekėjimo bendrovių domenus. Bendrovės gali sumokėti konkrečią sumą, kad pašalintų savo darbuotojų informaciją iš sąrašo, kol ji nebus parduota.”

Jie taip pat pasiūlė pasidalyti kai kuriais duomenimis su visais, kurie gali padėti iššifruoti SSO slaptažodžius ar nulaužti LDAP slaptažodžius.

Grėsmės aktorius pasakojo „Bleepingcomputer“, kad jie gavo prieigą prie „Oracle Cloud“ serverių maždaug prieš 40 dienų ir teigė el. Paštu įmonei, po to, kai išsekė duomenis iš US2 ir EM2 debesų regionų.

El. Pašto mainuose ROSE87168 teigė, kad jie paprašė „Oracle“ sumokėti 100 000 XMR už informaciją apie tai, kaip jie pažeidė serverius, tačiau bendrovė tariamai atsisakė mokėti paprašydama „visos informacijos, reikalingos pataisymui ir pataisai

Paklaustas, kaip jie pažeidė serverius, grėsmės aktorius teigė, kad visi „Oracle Cloud“ serveriai naudoja pažeidžiamą versiją su vieša CVE (FLAW), kuri šiuo metu neturi viešo POC ar išnaudojimo. „BleepingComputer“ negalėjo savarankiškai patikrinti, ar taip yra.

„BleepingComputer“ susisiekė su įvairiomis įmonėmis, kurių duomenys buvo tariamai pavogti, kad patvirtintų, ar tai galioja. Mes atnaujinsime šį straipsnį, jei išgirsime.

Remdamiesi 14 m kenkėjiškų veiksmų analize, atraskite 10 geriausių „MitRAT ATT & CK“ metodų, esančių už 93% išpuolių ir kaip ginti nuo jų.