Su Rusija susijusi kampanija pateikia „StealC V2“ informacijos vagystės kenkėjišką programą per kenkėjiškus „Blender“ failus, įkeltus į 3D modelių rinkas, tokias kaip „CGTrader“.

„Blender“ yra galingas atvirojo kodo 3D kūrimo rinkinys, galintis vykdyti „Python“ scenarijus automatizavimui, tinkintoms vartotojo sąsajos plokštėms, priedams, atvaizdavimo procesams, takelažo įrankiams ir vamzdynų integravimui.

Jei automatinio paleidimo funkcija įjungta, kai vartotojas atidaro simbolių rinkinį, Python scenarijus gali automatiškai įkelti veido valdiklius ir pasirinktines vartotojo sąsajos plokštes su reikalingais mygtukais ir slankikliais.

Nepaisant galimo piktnaudžiavimo, naudotojai patogumo sumetimais dažnai įjungia automatinio paleidimo parinktį.

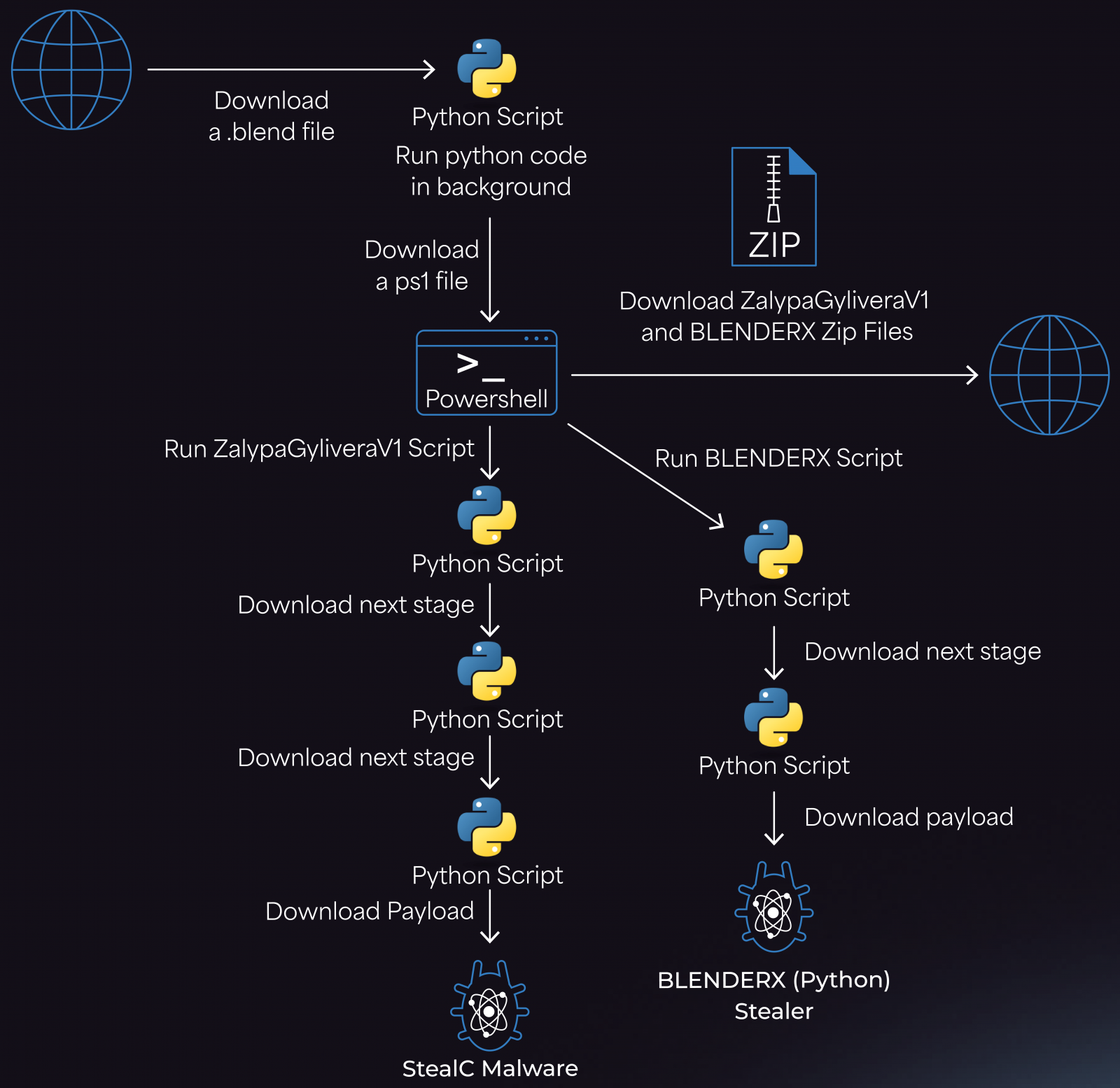

Kibernetinio saugumo įmonės „Morphisec“ tyrėjai stebėjo atakas naudojant kenkėjiškus „.blend“ failus su įterptu „Python“ kodu, kuris paima kenkėjiškų programų įkroviklį iš „Cloudflare Workers“ domeno.

Šaltinis: Morphisec

Tada įkroviklis gauna „PowerShell“ scenarijų, kuris iš užpuoliko valdomų IP nuskaito du ZIP archyvus – ZalypaGyliveraV1 ir BLENDERX.

Archyvai išpakuojami į aplanką %TEMP% ir numesti LNK failus į paleisties katalogą, kad jie išliktų. Tada jie diegia du naudingus krovinius – „StealC“ informacijos stealer ir pagalbinį „Python“ vagystę, kuri greičiausiai bus naudojama atleidimui.

Šaltinis: Morphisec

„Morphisec“ tyrėjai praneša, kad šioje kampanijoje naudojama „StealC“ kenkėjiška programa buvo naujausias antrosios pagrindinės kenkėjiškos programos versijos variantas, kurį anksčiau šiais metais išanalizavo „Zscaler“ tyrėjai.

Naujausias „StealC“ išplėtė savo duomenų vagystės galimybes ir palaiko išfiltravimą iš:

- 23 ir daugiau naršyklių su serverio kredencialų iššifravimu ir suderinamumu su 132 ir naujesnėmis versijomis „Chrome“

- 100 ir daugiau kriptovaliutų piniginės naršyklės plėtinių ir daugiau nei 15 kriptovaliutų piniginės programų

- „Telegram“, „Discord“, „Tox“, „Pidgin“, VPN klientai („ProtonVPN“, „OpenVPN“) ir pašto programos („Thunderbird“)

- Atnaujintas UAC apėjimo mechanizmas

Nepaisant to, kad kenkėjiška programa buvo dokumentuojama nuo 2023 m., atrodo, kad vėlesni antivirusinių produktų leidimai lieka sunkiai pasiekiami. „Morphisec“ komentuoja, kad joks „VirusTotal“ saugos variklis neaptiko jų analizuoto „StealC“ varianto.

Atsižvelgiant į tai, kad 3D modelių prekyvietės negali tikrinti kodo vartotojo pateiktuose failuose, „Blender“ naudotojams patariama būti atsargiems naudojant failus, gautus iš tokių platformų, ir apsvarstyti galimybę išjungti automatinį kodo vykdymą.

Tai galite padaryti iš Blender > Redaguoti > Parinktys > panaikinkite parinkties „Automatiškai paleisti Python scenarijus“ žymėjimą.

3D ištekliai turėtų būti traktuojami kaip vykdomieji failai, o naudotojai turėtų pasitikėti tik patvirtintais leidėjais. Visiems kitiems bandymams rekomenduojama naudoti smėlio dėžės aplinkas.

MCP (Model Context Protocol) tampant LLM prijungimo prie įrankių ir duomenų standartu, saugos komandos sparčiai dirba, kad šios naujos paslaugos būtų saugios.

Šiame nemokamame apgaulės lape pateikiamos 7 geriausios praktikos, kurias galite pradėti naudoti jau šiandien.