Duomenų pažeidimų banga, daranti įtaką tokioms įmonėms kaip „Qantas“, „Allianz Life“, LVMH ir „Adidas“, buvo susieta su „Shinyhunters“ turto prievartavimo grupe, kuri naudojo balso sukčiavimo išpuolius, kad pavogtų duomenis iš „Salesforce CRM“ egzempliorių.

Birželio mėn. „Google“ grėsmės žvalgybos grupė (GTIG) perspėjo, kad grėsmės veikėjai, stebimi kaip UNC6040, nukreipia „Salesforce“ klientus socialinėse inžinerijos atakose.

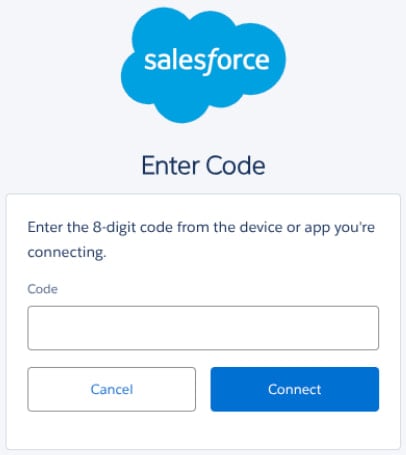

Šiose atakose grėsmės veikėjai apsimetinėjo IT palaikymo darbuotojais telefono skambučiais tiksliniams darbuotojams, bandydami įtikinti juos apsilankyti „Salesforce“ prijungtos programos sąrankos puslapyje. Šiame puslapyje jiems buvo liepta įvesti „ryšio kodą“, kuris susiejo kenksmingą „Salesforce“ duomenų krautuvo „OAuth“ programą su „Target“ „Salesforce“ aplinka.

Kai kuriais atvejais „Data Loader“ komponentas buvo pervadintas į „Mano bilietų portalą“, kad jis būtų įtikinamas išpuolių metu.

Šaltinis: „Google“

Gtig sako, kad šie išpuoliai paprastai buvo vykdomi per „Mathing“ (balso sukčiavimo apsimetant), tačiau įgaliojimai ir MFA žetonai taip pat buvo pavogti per sukčiavimo puslapius, kurie apsimetinėjo OKTA prisijungimo puslapiais.

Maždaug šios ataskaitos metu kelios įmonės pranešė apie duomenų pažeidimus, susijusius su trečiųjų šalių klientų aptarnavimo ar debesų CRM sistemomis.

LVMH dukterinės įmonės Louis Vuitton, Dior ir Tiffany & Co. Kiekviena kiekviena atskleidė neteisėtą prieigą prie klientų informacijos duomenų bazės, kai „Tiffany Korea“ pranešė klientams, kad užpuolikai pažeidė „pardavėjų platformą, naudojamą klientų duomenų tvarkymui“.

„Adidas“, „Qantas“ ir „Allianz Life“ taip pat pranešė apie pažeidimus, susijusius su trečiųjų šalių sistemomis, o „Allianz“ patvirtino, kad tai buvo trečiųjų šalių ryšių su klientais valdymo platforma.

„2025 m. Liepos 16 d. Kenkėjiškas grėsmės aktorius įgijo prieigą prie trečiųjų šalių, debesų pagrindu sukurtos CRM sistemos, kurią naudojo„ Allianz Life Insurance Company “iš Šiaurės Amerikos (Allianz Life)“,-„Allianz Life“ atstovas sakė „Bleepingcompuater“.

Nors „BleepingComputer“ sužinojo, kad „Qantas“ duomenų pažeidimai taip pat apėmė trečiosios šalies ryšių su klientais valdymo platformą, įmonė nepatvirtins, kad tai yra „Salesforce“. Tačiau ankstesnės vietos žiniasklaidos ataskaitos teigia, kad duomenys buvo pavogti iš „Qantos“ „Salesforce“ pavyzdžių.

Be to, teismo dokumentuose teigiama, kad grėsmės veikėjai nukreipė „sąskaitas“ ir „kontaktų“ duomenų bazės lenteles, kurios abi yra „Salesforce“ objektai.

Nors nė viena iš šių bendrovių viešai nebuvo pavadinta „Salesforce“, „BleepingComputer“ nuo to laiko patvirtino, kad visos buvo nukreiptos į tą pačią kampaniją, kurią išsamiai aprašė „Google“.

Išpuoliai dar nesukėlė viešo turto prievartavimo ar duomenų nutekėjimo, nes „Bleepingcomputer“ sužinojo, kad grėsmės veikėjai bando privačiai išstumti įmones el. Paštu, kur jie save įvardija kaip „ShinyHunters“.

Manoma, kad kai šie turto prievartavimo bandymai žlunga, grėsmės veikėjai pavogė informaciją ilgoje nutekėjimo bangoje, panašiai kaip ir ankstesniuose Shinyhunterio snaigės išpuoliuose.

Kas yra „ShinyHunters“

Pažeidimai sukėlė painiavą tarp kibernetinio saugumo bendruomenės ir žiniasklaidos, įskaitant „Bleepingcomputer“, su išpuoliais, priskirtais išsibarsčiusiems voras (Mandiant seka kaip UNC3944), nes tie grėsmės veikėjai taip pat buvo nukreipti į aviacijos, mažmeninės prekybos ir draudimo sektorius tuo pačiu metu ir demonstravo panašią taktiką.

Tačiau grėsmės veikėjai, susiję su išsklaidytu voras, paprastai daro visavertį tinklo pažeidimą, kulminaciją su duomenų vagyste ir kartais išpirkos programomis. Kita vertus, „ShinyHunters“, stebimi kaip UNC6040, linkę daugiau dėmesio skirti duomenų vagystės turto prievartavimo atakoms, nukreiptoms į tam tikrą debesies platformą ar žiniatinklio programą.

Tai yra „Bleepingcomputer“ ir kai kurių saugumo tyrinėtojų įsitikinimas, kad tiek UNC6040, tiek UNC3944 susideda iš sutampančių narių, kurie bendrauja tose pačiose internetinėse bendruomenėse. Manoma, kad grėsmės grupė sutampa su „COM“, patyrusių angliškai kalbančių kibernetinių nusikaltėlių tinklu.

„Remiantis įrašyta„ Future Intelligence “, sutampantys TTP tarp žinomų išsibarsčiusių voras ir„ Shinyhunters “išpuoliai rodo, kad„ Bleepingcomputer “sakė„ Bleepingcomputer “.

Kiti tyrėjai „Bleepingcomputer“ sakė, kad atrodo, kad „Shinyhunters“ ir „Scatter Vore“ veikia „LockStep“, tuo pačiu nukreipdami į tas pačias pramonės šakas, todėl sunkiau priskiria atakas.

Kai kurie taip pat mano, kad abi grupės turi ryšių su dabar nebenaudojamos „Lapsus $ Hacking Group“ aktoriais grėsmėms. Pranešimai rodo, kad vienas iš neseniai areštuotų išsibarsčiusių vorų įsilaužėlių taip pat buvo „Lapsus $“.

Kita teorija yra ta, kad „Shinyhunters“ elgiasi kaip turto prievartavimas kaip paslaugas, kai jie išskiria įmones kitų grėsmės veikėjų vardu mainais į pajamų dalį, panašiai kaip ir tai, kaip veikia „Ransomware-A-Service“ gaujos.

Šią teoriją palaiko ankstesni pokalbiai, kuriuos „Bleepingcomputer“ turėjo su „ShinyHunters“, kur jie teigė, kad nėra už pažeidimo, o tik kaip pavogtų duomenų pardavėjas.

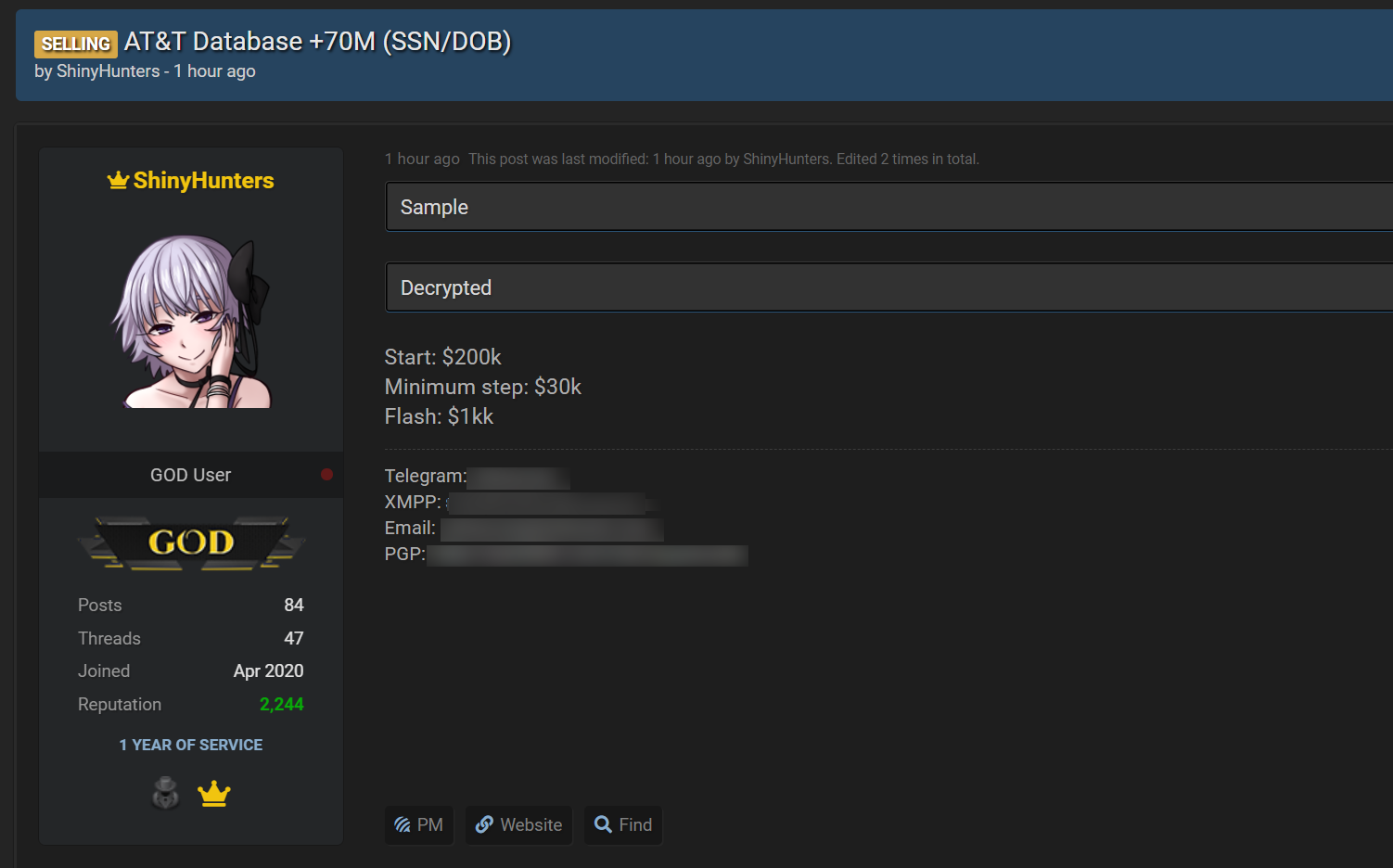

Šie pažeidimai apima „PowerSchool“, „Oracle Cloud“, „Snowflake“ duomenų vagystės atakos, AT&T, Nitropdf, Wattpad, Mathway ir daugelį kitų.

Šaltinis: „BleepingComputer“

Toliau „Muddy Waters“ buvo daugybė žmonių, susijusių su pavadinimu „ShinyHunters“, įskaitant tuos, kurie buvo areštuoti už snaigės duomenų vagystės išpuolius, pažeidimus „PowerSchool“ ir pažeisto V2 įsilaužimo forumo veikimą.

Vis dėlto net po šių areštų atsiranda naujų išpuolių, kai įmonės gauna turto prievartavimo el. Laiškus: „Mes esame„ ShinyHunters “,„ vadindamos save „kolektyvu“.

„Salesforce“ atvejų apsauga nuo išpuolių

Pareiškime „BleepingComputer“ „Salesforce“ pabrėžė, kad pati platforma nebuvo pažeista, o klientų sąskaitos pažeidžiamos per socialinę inžineriją.

„Salesforce nebuvo pažeista, o aprašytos problemos nėra susijusios su žinomu pažeidžiamumu mūsų platformoje. Nors„ Salesforce “sukuria įmonės kokybės saugumą į viską, ką mes darome, klientai taip pat vaidina svarbų vaidmenį saugodami savo duomenis-ypač didėjant sudėtingoms sukčiavimo ir socialinėms inžinerijos išpuoliams”,-„Salesforce“ pasakojo „Biegingcomputer“.

„Mes ir toliau skatiname visus klientus stebėti geriausią saugumo praktiką, įskaitant įgalinimą daugiafaktoriaus autentifikavimą (MFA), vykdydami mažiausiai privilegijų principą ir atidžiai tvarkant prijungtas programas. Norėdami gauti daugiau informacijos, apsilankykite: https://www.salesforce.com/blog/protect-against-social-encherieering“.

„Salesforce“ ragina klientus sustiprinti savo saugumo laikyseną:

- Prisijungimo patikimų IP diapazonų vykdymas

- Laikantis mažiausio privilegijos programų leidimų principo

- Įgalinamas kelių faktorių autentifikavimas (MFA)

- Apriboti prijungtų programų naudojimą ir valdyti prieigos politiką

- „Salesforce Shield“ naudojimas išplėstinei grėsmės aptikimui, įvykių stebėjimui ir operacijų politikai

- Pridedamas nustatytas saugumo kontaktas, skirtas bendravimui įvykti

Išsamesnę informaciją apie šias švelninimą galima rasti aukščiau susietose „Salesforce“ gairėse.

Atsiranda kylančių grėsmių realiuoju laiku – prieš tai, kai jie daro įtaką jūsų verslui.

Sužinokite, kaip debesų aptikimas ir atsakymas (CDR) suteikia saugumo komandoms reikalingą pranašumą šiame praktiniame, nesąmoningame vadove.