„ASUS DriverHub“ tvarkyklės valdymo programa buvo pažeidžiama kritinės nuotolinio kodo vykdymo ydos, leidžiančios kenkėjiškoms svetainėms vykdyti komandas įrenginiuose su įdiegta programine įranga.

Trūkumą atrado nepriklausomas kibernetinio saugumo tyrėjas iš Naujosios Zelandijos, vardu Paul (dar žinomas kaip „Mrbruh“), kuris nustatė, kad programinė įranga turi prastai patvirtinti komandas, išsiųstas į „DriverHub“ fono tarnybą.

Tai leido tyrėjui sukurti išnaudojimo grandinę, naudojant trūkumus, stebimus kaip CVE-2025-3462 ir CVE-2025-3463, kurie, sujungdami, pasiekia kilmės apėjimą ir suaktyvina nuotolinio kodo vykdymą taikinyje.

„DriverHub“ problema

„DriverHub“ yra oficialus „ASUS“ tvarkyklės valdymo įrankis, kuris automatiškai įdiegtas pirmoje sistemos įkrovoje, naudojant tam tikras ASUS pagrindines plokštes.

Ši programinė įranga veikia fone, automatiškai aptinkanti ir pateikdama naujausias aptikto pagrindinės plokštės modelio ir jo mikroschemų rinkinio tvarkyklės versijas.

Įdiegęs įrankis išlieka aktyvus ir veikia fone per vietinę paslaugą prievade 53000, nuolat tikrinant, ar nėra svarbių tvarkyklės atnaujinimų.

Tuo tarpu dauguma vartotojų net nežino, kad tokia paslauga nuolat veikia savo sistemoje.

Ši paslauga patikrina gaunamų HTTP prašymų kilmės antraštę, kad atmestų viską, kas nėra „DriverHub.asus.com“.

Tačiau šis patikrinimas yra menkai įgyvendintas, nes bet kuri svetainė, kurioje yra ta eilutė, yra priimta, net jei tai nėra tikslus atitikimas oficialiam ASUS portalui.

Antrasis numeris yra „UpdateApp“ galiniame taške, kuris leidžia „DriverHub“ atsisiųsti ir paleisti .exe failus iš „.asus.com“ URL be vartotojo patvirtinimo.

Šaltinis: Mrbruh

Slaptas puolimo srautas

Užpuolikas gali nukreipti bet kurį vartotoją, turintį „ASUS DriverHub“, veikiantį savo sistemoje, norėdamas apgauti juos į savo naršyklės apsilankymą kenksmingoje svetainėje. Tada ši svetainė siunčia „UpdateApp užklausas“ vietinei paslaugai adresu 'http://127.0.0.1:53000.

Kreipdamiesi į kilmės antraštę į kažką panašaus į „DriverHub.asus.com.mrbruh.com“, „Silpnas patvirtinimo patikrinimas yra apeinamas, taigi„ DriverHub “priima komandas.

Tyrėjo demonstracijoje komandos nurodo programinę įrangą atsisiųsti teisėtą ASUS pasirašytą „Asussetup.exe“ diegimo programą iš pardavėjo atsisiuntimo portalo kartu su kenksmingu .ini failu ir .exe naudingu apkrovomis.

„ASUS“ pasirašytas montuotojas tyliai veikia kaip administratorius ir naudoja konfigūracijos informaciją .ini faile. Šis INI failas nurodo teisėtam ASUS tvarkyklės diegimo programai paleisti kenkėjišką vykdomąjį failą.

Išpuolį taip pat įmanoma padaryti įrankyje, kuris neištrina failų, kurie nepavyksta patikrinti parašo, pavyzdžiui, .ini ir naudingosios apkrovos, kurie laikomi pagrindiniame kompiuteryje po jų atsisiuntimo.

„Asus“ atsakymas ir vartotojo veiksmas

ASUS gavo tyrėjo ataskaitas 2025 m. Balandžio 8 d., O balandžio 18 d. Įgyvendino pataisą, po to, kai prieš tai patvirtino MRBRUH. Aparatūros milžinas tyrėjui nepasiūlė jokio palaiminimo dėl jo atskleidimo.

CVE aprašymai, kuriuos pateikė Taivano pardavėjas, šiek tiek sumenkina šį teiginį:

„Ši problema apsiriboja pagrindinėmis plokštėmis ir neturi įtakos nešiojamųjų kompiuterių, stalinių kompiuterių ar kitų galinių taškų“, – rašoma CVE aprašyme.

Tai yra painu, nes minėta „CVE“ paveikia nešiojamuosius kompiuterius ir stalinius kompiuterius su įdiegtais „DriverHub“.

Tačiau ASUS yra aiškesnis savo saugos biuletenyje, patariantis vartotojams greitai pritaikyti naujausią atnaujinimą.

„Šis atnaujinimas apima svarbius saugos atnaujinimus ir„ ASUS “labai rekomenduoja vartotojams atnaujinti savo„ ASUS DriverHub “diegimą į naujausią versiją“, – rašoma biuletenyje.

„Naujausią programinės įrangos atnaujinimą galima pasiekti atidarant„ ASUS DriverHub “, tada spustelėjus mygtuką„ Atnaujinti dabar “.

Mrbruh sako, kad jis stebėjo sertifikatų skaidrumo atnaujinimus ir nerado jokių kitų TLS sertifikatų, kuriuose būtų eilutė „DriverHub.asus.com“, nurodant, kad ji nebuvo išnaudota gamtoje.

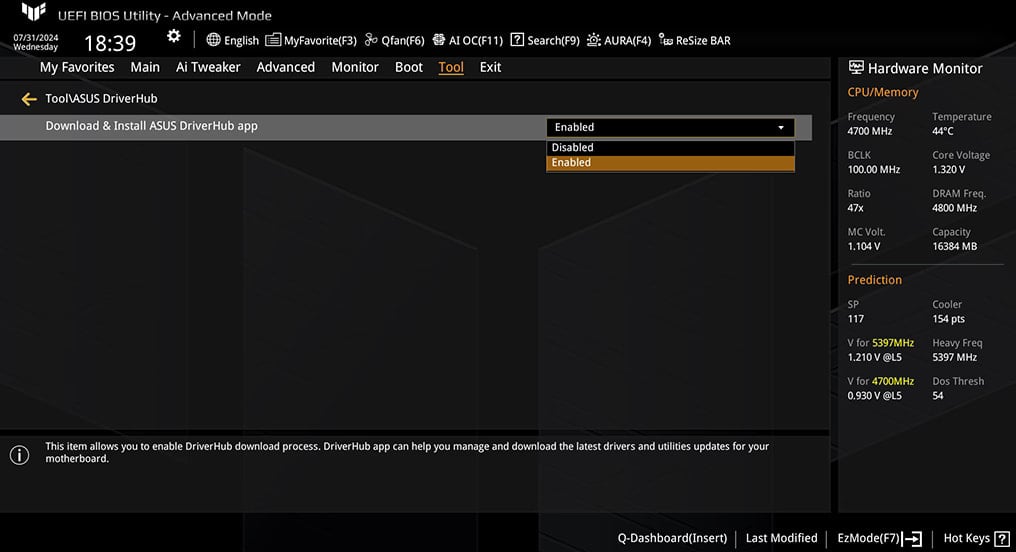

Jei jums nepatogu dėl foninės paslaugos automatiškai gaudami potencialiai pavojingus failus apsilankę svetainėse, galite išjungti „DriverHub“ iš savo BIOS nustatymų.

Remdamiesi 14 m kenkėjiškų veiksmų analize, atraskite 10 geriausių „MitRAT ATT & CK“ metodų, esančių už 93% išpuolių ir kaip ginti nuo jų.