Piratai pradėjo išnaudoti autentifikavimo apėjimo pažeidžiamumą SmarterTools SmarterMail el. pašto serveryje ir bendradarbiavimo įrankyje, leidžiančiame iš naujo nustatyti administratoriaus slaptažodžius.

SmarterTools SmarterMail autentifikavimo apėjimo pažeidžiamumas, leidžiantis neautentifikuotiems užpuolikams iš naujo nustatyti sistemos administratoriaus slaptažodį ir gauti visas privilegijas, dabar aktyviai išnaudojamas laukinėje gamtoje.

Problema kyla dėl priverstinio nustatymo iš naujo slaptažodžio API galutinio taško, kuris sąmoningai atskleidžiamas be autentifikavimo.

Kibernetinio saugumo bendrovės „watchTowr“ tyrėjai apie problemą pranešė sausio 8 d., o „SmarterMail“ sausio 15 d. išleido pataisą, nepriskirdama identifikatoriaus.

Po to, kai problema buvo išspręsta, mokslininkai rado įrodymų, kad grėsmės veikėjai pradėjo ja naudotis vos po dviejų dienų. Tai rodo, kad įsilaužėliai pakeitė pataisą ir rado būdą, kaip išnaudoti trūkumą.

SmarterMail yra savarankiškai priglobtas Windows el. pašto serveris ir bendradarbiavimo platforma, kurią sukūrė SmarterTools, kuri teikia SMTP/IMAP/POP el. paštą, žiniatinklio paštą, kalendorius, kontaktus ir pagrindines grupinės programos funkcijas.

Jį paprastai naudoja valdomų paslaugų teikėjai (MSP), mažos ir vidutinės įmonės bei prieglobos paslaugų teikėjai, siūlantys el. pašto paslaugas. „SmarterTools“ teigia, kad jos produktai turi 15 milijonų vartotojų 120 šalių.

Trūkumas be CVE kyla dėl API galutinio taško „force-reset-password“, priimančio užpuoliko valdomą JSON įvestį, įskaitant „IsSysAdmin“ bool tipo ypatybę, kuri, jei nustatyta į „true“, verčia užpakalinę programą vykdyti sistemos administratoriaus slaptažodžio nustatymo iš naujo logiką.

Tačiau mechanizmas neatlieka jokių saugumo kontrolės priemonių ir netikrina senojo slaptažodžio, nepaisant to, kad užklausoje yra laukelis „OldPassword“, nustatė „watchTowr“ tyrėjai.

Todėl kiekvienas, žinantis ar atspėjęs administratoriaus vartotojo vardą, gali nustatyti naują slaptažodį ir užgrobti paskyrą.

Tyrėjai pažymi, kad trūkumas turi įtakos tik administratoriaus lygio paskyroms, o ne įprastiems vartotojams.

Turėdami administratoriaus lygio prieigą, užpuolikai gali paleisti OS komandas ir taip gauti pilną nuotolinio kodo vykdymą pagrindiniame kompiuteryje.

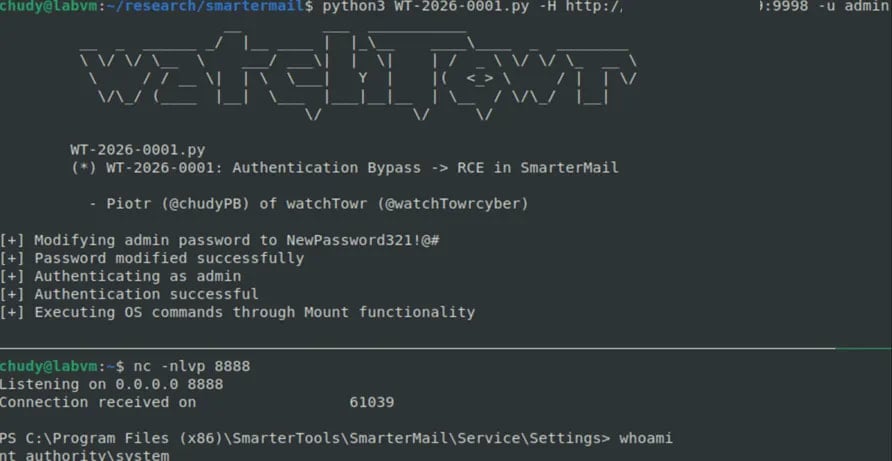

„watchTowr“ mokslininkai sukūrė koncepcijos įrodymą, kuris demonstruoja SISTEMOS lygio prieigą prie apvalkalo.

Šaltinis: watchTowr

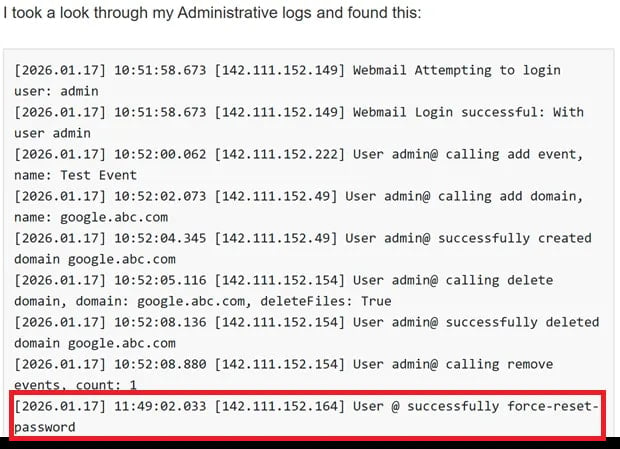

Tyrėjai sužinojo, kad pažeidžiamumas buvo išnaudojamas gamtoje iš anoniminio vartotojo, kuris pareiškė, kad kažkas iš naujo nustato administratoriaus slaptažodžius.

Pagrįsdamas savo teiginius, patarėjas „watchTowr“ tyrėjams nurodė forumo įrašą, kuriame aprašoma panaši situacija.

Išnagrinėjus bendrus žurnalus paaiškėjo, kad šios atakos buvo nukreiptos į „force-reset-password“ galutinį tašką, o tai patvirtina išvadą, kad šiuo metu problema aktyviai naudojama.

Šaltinis: watchTowr

Prieš dvi savaites „watchTowr“ aptiko kritinį „SmarterMail“ RCE trūkumą prieš autentifikavimą, pažymėtą CVE-2025-52691, dėl kurio buvo aptikta naujausia problema.

„SmarterMail“ naudotojams rekomenduojama atnaujinti į naujausią programinės įrangos versiją „Build 9511“, išleistą sausio 15 d., kuri išsprendžia abi problemas.

Tai biudžetinis sezonas! Daugiau nei 300 CISO ir saugumo lyderių pasidalijo, kaip planuoja, išleidžia išlaidas ir nustato prioritetus ateinantiems metams. Šioje ataskaitoje pateikiamos jų įžvalgos, leidžiančios skaitytojams palyginti strategijas, nustatyti naujas tendencijas ir palyginti savo prioritetus artėjant 2026 m.

Sužinokite, kaip aukščiausio lygio lyderiai investicijas paverčia išmatuojamu poveikiu.