Daugiau nei 10 000 „Fortinet“ užkardų vis dar veikia internete ir yra pažeidžiamos nuolatinių atakų, išnaudojančių penkerių metų senumo kritinį dviejų faktorių autentifikavimo (2FA) pažeidžiamumą.

„Fortinet“ 2020 m. liepos mėn. išleido „FortiOS“ versijas 6.4.1, 6.2.4 ir 6.0.10, kad pašalintų šį trūkumą (sekama kaip CVE-2020-12812) ir patarė administratoriams, kurie negalėjo iš karto pataisyti, išjungti vartotojo vardo ir didžiųjų ir mažųjų raidžių jautrumą, kad būtų užblokuoti 2FA apėjimo įrenginiai.

Šis netinkamas autentifikavimo saugos trūkumas (9,8/10 sunkumo įvertinimas) buvo rastas FortiGate SSL VPN ir leidžia užpuolikams prisijungti prie nepataisytų užkardų neprašant antrojo autentifikavimo veiksnio (FortiToken), kai pakeičiama vartotojo vardo didžioji ir mažoji raidė.

Praėjusią savaitę „Fortinet“ įspėjo klientus, kad užpuolikai vis dar naudoja CVE-2020-12812, taikydami ugniasienes su pažeidžiamomis konfigūracijomis, kurioms reikia įjungti LDAP (Lightweight Directory Access Protocol).

„Fortinet pastebėjo pastaruoju metu piktnaudžiavimą 2020 m. liepos mėn. pažeidžiamumu FG-IR-19-283 / CVE-2020-12812 laukinėje gamtoje, remiantis konkrečiomis konfigūracijomis“, – pranešė bendrovė.

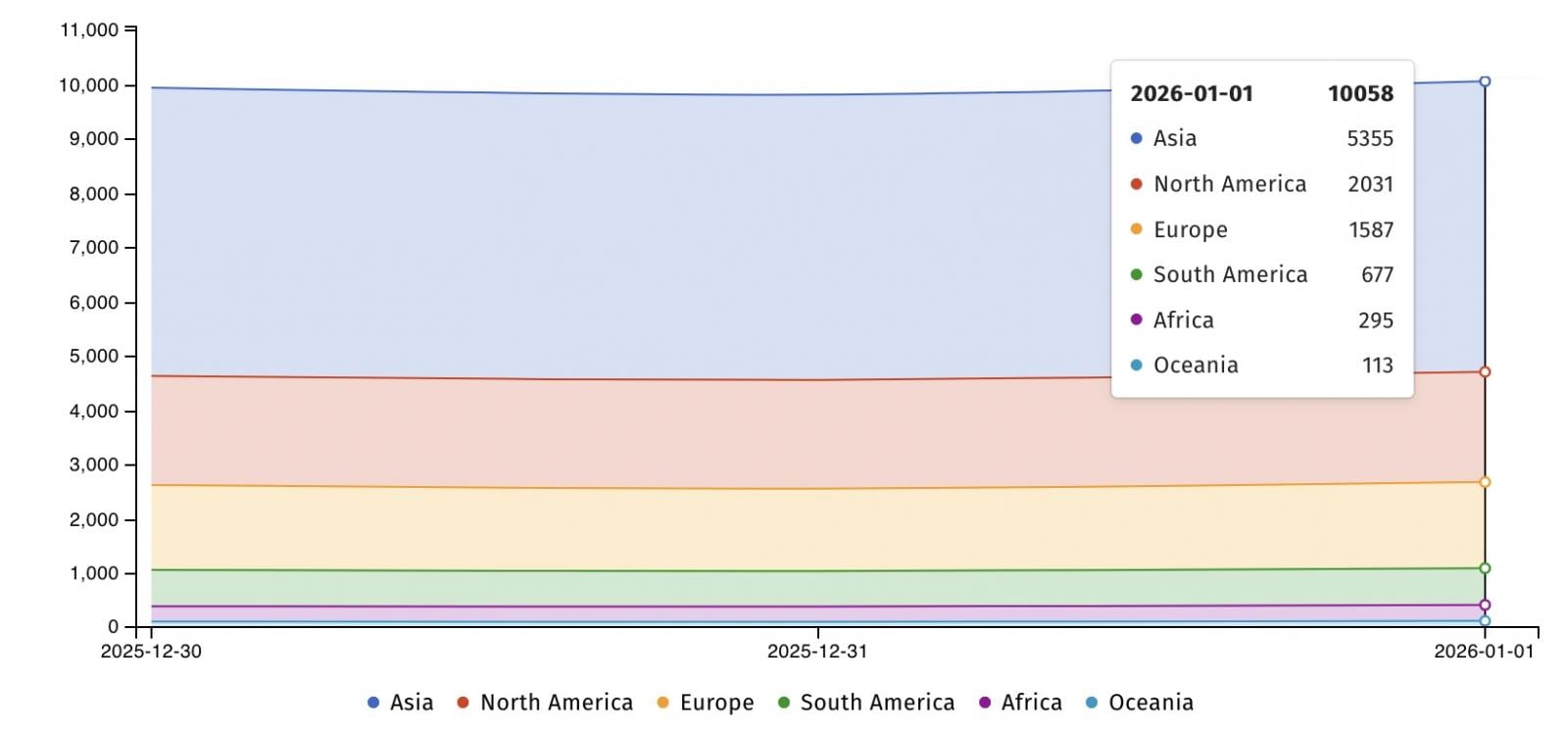

Penktadienį interneto saugumo stebėjimo tarnyba „Shadowserver“ atskleidė, kad šiuo metu ji stebi daugiau nei 10 000 „Fortinet“ ugniasienių, vis dar veikiančių internete, nepataisytų CVE-2020-12812 ir yra pažeidžiamų šių nuolatinių atakų, turinčių daugiau nei 1 300 IP adresų Jungtinėse Valstijose.

CISA ir FTB 2021 m. balandžio mėn. perspėjo, kad valstybės remiamos įsilaužimo grupės taikėsi į Fortinet FortiOS egzempliorius, naudodamos kelių pažeidžiamumų išnaudojimus, įskaitant tą, kuris piktnaudžiauja CVE-2020-12812, kad apeitų 2FA.

Po septynių mėnesių CISA įtraukė CVE-2020-12812 į žinomų išnaudotų spragų sąrašą, pažymėdama ją kaip išnaudotą išpirkos reikalaujančių programų atakų metu ir įsakydama JAV federalinėms agentūroms apsaugoti savo sistemas iki 2022 m. gegužės mėn.

Fortinet pažeidžiamumas dažnai išnaudojamas atakų metu (dažnai kaip nulinės dienos pažeidžiamumas). Pavyzdžiui, kibernetinio saugumo įmonė „Arctic Wolf“ gruodį perspėjo, kad grėsmės veikėjai jau piktnaudžiauja kritiniu autentifikavimo apėjimo pažeidžiamumu (CVE-2025-59718), siekdami užgrobti administratoriaus paskyras naudodami kenkėjiškus vieno prisijungimo (SSO) prisijungimus.

Prieš mėnesį „Fortinet“ perspėjo apie aktyviai išnaudojamą „FortiWeb“ nulinę dieną (CVE-2025-58034), ir po savaitės tai patvirtino kad jis tyliai pataisė antrąją „FortiWeb“ nulinę dieną (CVE-2025-64446), kuria buvo piktnaudžiaujama per plačiai paplitusias atakas.

2025 m. vasario mėn. ji taip pat atskleidė, kad Kinijos „Volt Typhoon“ grėsmių grupė pasinaudojo dviem „FortiOS“ trūkumais (CVE-2023-27997 ir CVE-2022-42475), kad uždarytų Nyderlandų gynybos ministerijos karinį tinklą, naudodama tinkintą „Coathanger“ nuotolinės prieigos Trojos arklytę.

Tai biudžetinis sezonas! Daugiau nei 300 CISO ir saugumo lyderių pasidalijo, kaip planuoja, išleidžia ir nustato prioritetus ateinantiems metams. Šioje ataskaitoje pateikiamos jų įžvalgos, leidžiančios skaitytojams palyginti strategijas, nustatyti naujas tendencijas ir palyginti savo prioritetus artėjant 2026 m.

Sužinokite, kaip aukščiausio lygio lyderiai investicijas paverčia išmatuojamu poveikiu.