Naujas „ToneShell“ užpakalinių durų pavyzdys, paprastai matomas Kinijos kibernetinio šnipinėjimo kampanijose, buvo pristatytas per branduolio režimo įkroviklį atakuojant prieš vyriausybines organizacijas.

Užpakalinės durys buvo priskirtos grupei „Mustang Panda“, dar žinomai kaip „HoneyMyte“ arba „Bronze President“, kuri dažniausiai taikosi į vyriausybines agentūras, NVO, ekspertų grupes ir kitas aukšto lygio organizacijas visame pasaulyje.

Kaspersky saugumo tyrėjai išanalizavo Azijos kompiuterių sistemose rastą kenkėjišką failų tvarkyklę ir išsiaiškino, kad ji buvo naudojama kampanijose prieš vyriausybines organizacijas Mianmare, Tailande ir kitose Azijos šalyse mažiausiai nuo 2025 m. vasario mėn.

Įrodymai parodė, kad pažeisti subjektai anksčiau buvo užsikrėtę senesniais ToneShell variantais, PlugX kenkėjiška programa arba ToneDisk USB kirminu, taip pat priskirtu valstybės remiamiems Kinijos įsilaužėliams.

Naujas branduolio režimo rootkit

„Kaspersky“ teigimu, naujas „ToneShell“ užpakalines duris įdiegė mini filtro tvarkyklė, pavadinta ProjectConfiguration.sys ir pasirašyta su pavogtu arba nutekėjusiu sertifikatu, galiojusiu 2012–2015 m., ir išduotu Guangzhou Kingteller Technology Co., Ltd.

Mini filtrai yra branduolio režimo tvarkyklės, kurios prijungiamos prie „Windows“ failų sistemos įvesties/išvesties krūvos ir gali tikrinti, modifikuoti arba blokuoti failų operacijas. Paprastai juos naudoja saugos programinė įranga, šifravimo įrankiai ir atsarginės kopijos priemonės.

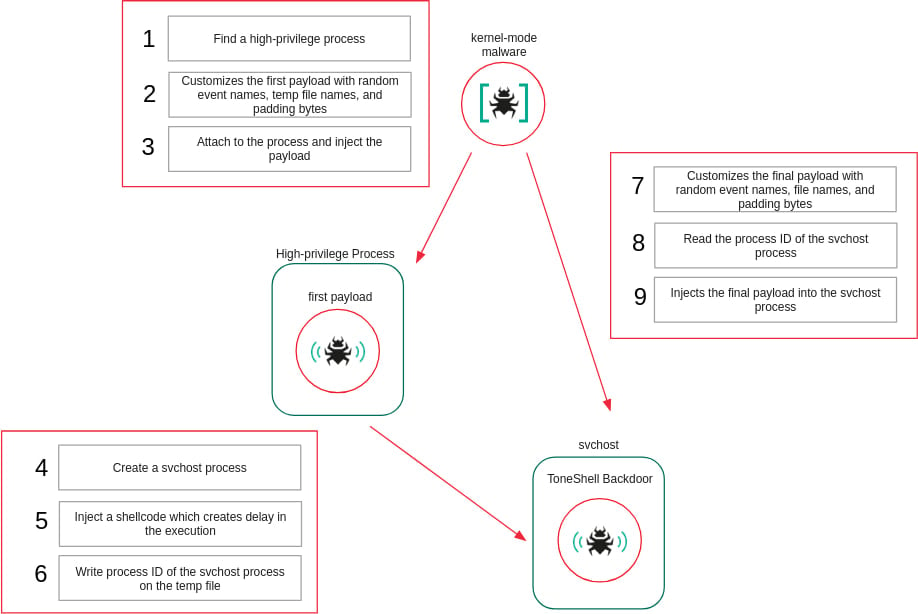

ProjectConfiguration.sys į savo .data sekciją įterpia du vartotojo režimo apvalkalo kodus, kurių kiekvienas vykdomas kaip atskira vartotojo režimo gija, kuri bus įterpiama į vartotojo režimo procesus.

Kad išvengtų statinės analizės, tvarkyklė išsprendžia reikalingas branduolio API vykdymo metu, surašydama įkeltus branduolio modulius ir suderindama funkcijų maišą, o ne tiesiogiai importuodama funkcijas.

Jis registruojamas kaip mini filtro tvarkyklė ir perima failų sistemos operacijas, susijusias su trynimu ir pervadinimu. Kai tokios operacijos nukreiptos į patį tvarkyklę, jos blokuojamos priverčiant užklausą žlugti.

Vairuotojas taip pat apsaugo su paslauga susijusius registro raktus, užregistruodama registro atgalinį skambutį ir uždrausdama bandymus juos sukurti arba atidaryti. Kad būtų užtikrintas prioritetas prieš saugos produktus, jis pasirenka mini filtro aukštį virš antivirusinės programos.

Be to, „rootkit“ trikdo „Microsoft Defender“, pakeisdamas „WdFilter“ tvarkyklės konfigūraciją, kad ji nebūtų įkeliama į įvesties / išvesties krūvą.

Siekdama apsaugoti įterptus vartotojo režimo naudinguosius krovinius, tvarkyklė tvarko apsaugotų procesų ID sąrašą, neleidžia tvarkyti prieigos prie tų procesų, kol vykdomi naudingieji kroviniai, ir pašalina apsaugą, kai tik vykdymas bus baigtas.

„Tai pirmas kartas, kai „ToneShell“ pristatoma per branduolio režimo įkroviklį, suteikiantį jam apsaugą nuo vartotojo režimo stebėjimo ir naudojančią tvarkyklės rootkit galimybes, kurios slepia savo veiklą nuo saugos įrankių“, – sako Kaspersky.

Šaltinis: Kaspersky

Naujas ToneShell variantas

Naujajame „ToneShell“ užpakalinių durų variante, kurį išanalizavo „Kaspersky“, yra pakeitimų ir slaptų patobulinimų. Kenkėjiška programa dabar naudoja naują pagrindinio kompiuterio identifikavimo schemą, pagrįstą 4 baitų prieglobos ID rinka, o ne anksčiau naudotu 16 baitų GUID, taip pat taiko tinklo srauto užtemdymą su netikromis TLS antraštėmis.

Kalbant apie palaikomas nuotolines operacijas, užpakalinės durys dabar palaiko šias komandas:

- 0x1 – sukurti laikiną failą gaunamiems duomenims

- 0x2 / 0x3 – atsisiųskite failą

- 0x4 – atšaukti atsisiuntimą

- 0x7 – sukurti nuotolinį apvalkalą per vamzdį

- 0x8 – gauti operatoriaus komandą

- 0x9 – nutraukti apvalkalą

- 0xA / 0xB – įkelti failą

- 0xC – atšaukti įkėlimą

- 0xD – uždaryti ryšį

Kaspersky pataria, kad atminties kriminalistika yra labai svarbi norint atskleisti ToneShell infekcijas, kurias palaiko naujas branduolio režimo purkštukas.

Tyrėjai labai pasitiki nauju „ToneShell“ užpakalinių durų pavyzdžiu priskirti Mustang Panda kibernetinio šnipinėjimo grupei. Jie įvertina, kad grėsmės veikėjas patobulino savo taktiką, metodus ir procedūras, siekdamas įgyti slaptumo ir atsparumo.

Kibernetinio saugumo įmonė savo ataskaitoje pateikia trumpą kompromiso rodiklių (IoC) sąrašą, kuris padės organizacijoms aptikti Mustang Panda įsibrovimus ir nuo jų apsiginti.

Sugedęs IAM yra ne tik IT problema – poveikis skleidžiasi visame versle.

Šiame praktiniame vadove aprašoma, kodėl tradicinė IAM praktika neatitinka šiuolaikinių reikalavimų, pateikiami pavyzdžiai, kaip atrodo „geras“ IAM, ir paprastas kontrolinis sąrašas, kaip sukurti keičiamo dydžio strategiją.