Sunkus pažeidžiamumas, turintis įtakos kelioms MongoDB versijoms, pavadintas MongoBleed (CVE-2025-14847), aktyviai išnaudojamas laukinėje gamtoje, o daugiau nei 80 000 potencialiai pažeidžiamų serverių yra atskleisti viešajame žiniatinklyje.

Galimas viešas išnaudojimas ir pridedama techninė informacija, parodanti, kaip užpuolikai gali sukelti klaidą, kad nuotoliniu būdu išgautų paslaptis, kredencialus ir kitus jautrius duomenis iš atskleisto MongoDB serverio.

Pažeidžiamumui buvo suteiktas 8,7 sunkumo balas ir jis buvo laikomas „kritiniu pataisymu“, o pataisa pasiekiama savaiminio prieglobos atvejais nuo gruodžio 19 d.

Išnaudokite nutekėjimo paslaptis

„MongoBleed“ pažeidžiamumas kyla dėl to, kaip „MongoDB“ serveris apdoroja tinklo paketus, kuriuos apdoroja zlib biblioteka, kad duomenys būtų glaudinami be nuostolių.

„Ox Security“ tyrėjai paaiškina, kad problemą sukelia MongoDB, apdorojant tinklo pranešimus, grąžinant skirtos atminties kiekį, o ne išspaustų duomenų ilgį.

Grėsmės veikėjas gali išsiųsti netinkamai suformuotą pranešimą, kuriame teigiama, kad jis yra išskleidęs didesnį dydį, todėl serveris gali skirti didesnį atminties buferį ir nutekėti į kliento atmintyje esančius duomenis su neskelbtina informacija.

Tokiu būdu nutekėjusių paslapčių tipas gali būti nuo kredencialų, API ir (arba) debesies raktų, seansų prieigos raktų, asmens identifikavimo informacijos (PII), vidinių žurnalų, konfigūracijų, kelių ir su klientu susijusių duomenų.

Kadangi tinklo pranešimų išglaudinimas įvyksta prieš autentifikavimo etapą, MongoBleed išnaudojančiam užpuolikui nereikia galiojančių kredencialų.

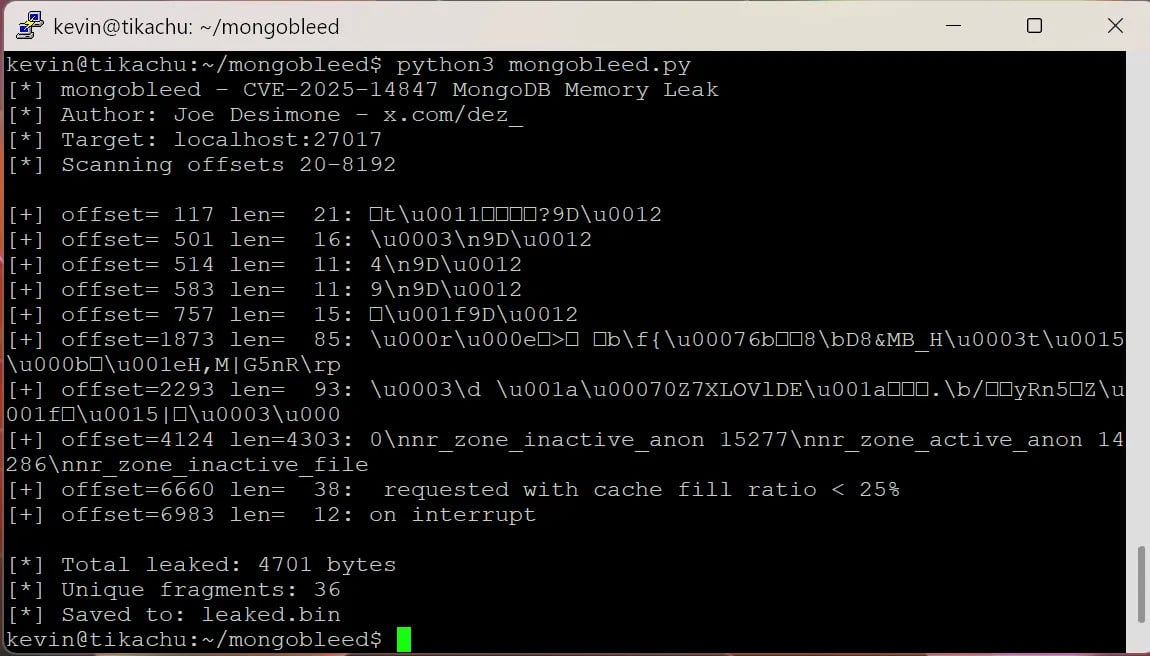

Viešas išnaudojimas, išleistas kaip koncepcijos įrodymas (PoC), pavadintas „MongoBleed“, kurį pavadino „Elastic“ saugumo tyrinėtojas Joe Desimone'as, yra specialiai sukurtas slaptiems atminties duomenims nutekėti.

Saugumo tyrinėtojas Kevinas Beaumontas teigia, kad „PoC“ išnaudojimo kodas yra galiojantis ir jam reikalingas tik „MongoDB egzemplioriaus IP adresas, kad atmintyje būtų galima kaupti tokius dalykus kaip duomenų bazės slaptažodžiai (kurie yra paprastas tekstas), AWS slaptieji raktai ir kt.

šaltinis: Kevinas Beaumontas

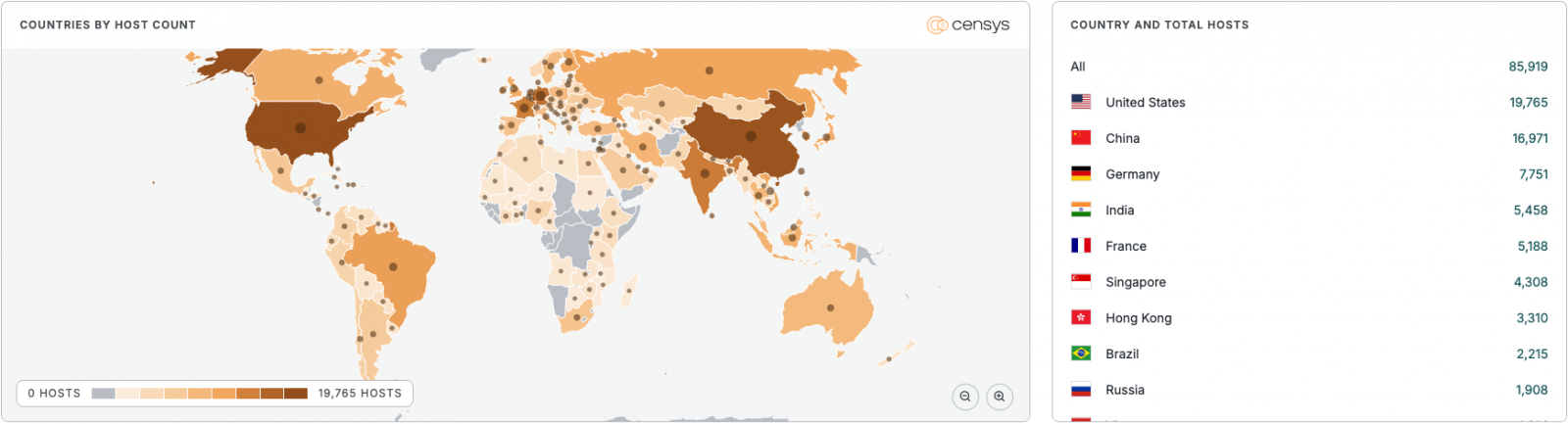

Pagal „Censys“ platformą, skirtą prie interneto prijungtiems įrenginiams atrasti, gruodžio 27 d. viešajame internete buvo daugiau nei 87 000 potencialiai pažeidžiamų MongoDB atvejų.

Jungtinėse Valstijose buvo pastebėta beveik 20 000 MongoDB serverių, Kinija su beveik 17 000 ir Vokietija su šiek tiek mažiau nei 8 000.

šaltinis: Censys

Išnaudojimas ir aptikimas

Poveikis debesų aplinkai taip pat yra reikšmingas, nes debesų saugos platformos „Wiz“ telemetrijos duomenys parodė, kad 42% matomų sistemų „turi bent vieną MongoDB egzempliorių versijoje, kuri pažeidžiama CVE-2025-14847“.

„Wiz“ mokslininkai pažymi, kad jų pastebėti atvejai apėmė ir vidinius, ir viešai atskleistus išteklius. Bendrovė teigia, kad ji stebėjo MongoBleed (CVE-2025-14847) išnaudojimą gamtoje ir rekomenduoja organizacijoms teikti pirmenybę pataisymui.

Nors nepatvirtinta, kai kurie grėsmių veikėjai teigia pasinaudoję „MongoBleed“ trūkumu neseniai pažeidę „Ubisoft“ internetinę „Ranbow Six Siege“ platformą.

„Recon InfoSec“ įkūrėjas Ericas Capuano perspėja, kad pataisymas yra tik dalis atsako į „MongoBleed“ problemą, ir pataria organizacijoms taip pat patikrinti, ar nėra kompromiso požymių.

Vakar dienoraščio įraše tyrėjas paaiškina aptikimo metodą, kuris apima „šaltinio IP su šimtais ar tūkstančiais jungčių, bet nulinių metaduomenų įvykių“ paiešką.

Tačiau Capuano perspėja, kad aptikimas pagrįstas šiuo metu turimu koncepcijos įrodymo išnaudojimo kodu ir kad užpuolikas gali jį modifikuoti, įtraukdamas netikrus kliento metaduomenis arba sumažinti išnaudojimo greitį.

Florianas Rothas – THOR APT skaitytuvo ir tūkstančių YARA taisyklių kūrėjas – panaudojo Capuano tyrimus, kad sukurtų MongoBleed Detector – įrankį, kuris analizuoja MongoDB žurnalus ir nustato galimą CVE-2025-14847 pažeidžiamumo išnaudojimą.

Saugūs be nuostolių suspaudimo įrankiai

„MongoDB“ prieš dešimt dienų išsprendė „MongoBleed“ pažeidžiamumą, pateikdama griežtą rekomendaciją administratoriams atnaujinti į saugų leidimą (8.2.3, 8.0.17, 7.0.28, 6.0.27, 5.0.32 arba 4.4.30).

Pardavėjas perspėja, kad MongoBleed (CVE-2025-14847) turi įtakos dideliam MongoDB versijų sąrašui, kai kurios senos versijos buvo išleistos dar 2017 m. pabaigoje, o kai kurios – 2025 m. lapkričio mėn.:

- MongoDB 8.2.0–8.2.3

- MongoDB 8.0.0–8.0.16

- MongoDB 7.0.0–7.0.26

- MongoDB 6.0.0–6.0.26

- MongoDB 5.0.0–5.0.31

- MongoDB 4.4.0–4.4.29

- Visos MongoDB Server v4.2 versijos

- Visos MongoDB Server v4.0 versijos

- Visos MongoDB Server v3.6 versijos

„MongoDB Atlas“, visiškai valdomos kelių debesų duomenų bazės paslaugos, klientai gavo pataisą automatiškai ir jiems nereikia imtis jokių veiksmų.

MongoDB teigia, kad pažeidžiamumui išspręsti nėra galimybės. Jei perėjimas prie naujos versijos neįmanomas, pardavėjas rekomenduoja klientams išjungti zlib glaudinimą serveryje ir pateikia instrukcijas, kaip tai padaryti.

Saugios duomenų glaudinimo be nuostolių alternatyvos yra Zstandard (zstd) ir Snappy (anksčiau Zippy), kurias atitinkamai prižiūri Meta ir Google.

Sugedęs IAM yra ne tik IT problema – poveikis skleidžiasi visame versle.

Šiame praktiniame vadove aprašoma, kodėl tradicinė IAM praktika neatitinka šiuolaikinių reikalavimų, pateikiami pavyzdžiai, kaip atrodo „geras“ IAM, ir paprastas kontrolinis sąrašas, kaip sukurti keičiamo dydžio strategiją.