Kenkėjiška „WebRAT“ programa dabar platinama per „GitHub“ saugyklas, kuriose teigiama, kad jose yra neseniai atskleistų pažeidžiamumų išnaudojimų koncepcijos įrodymas.

Anksčiau išplitusi per piratinę programinę įrangą ir apgaules tokiems žaidimams kaip Roblox, Counter Strike ir Rust, WebRAT yra užpakalinės durys su informacijos vagystės galimybėmis, kurios atsirado metų pradžioje.

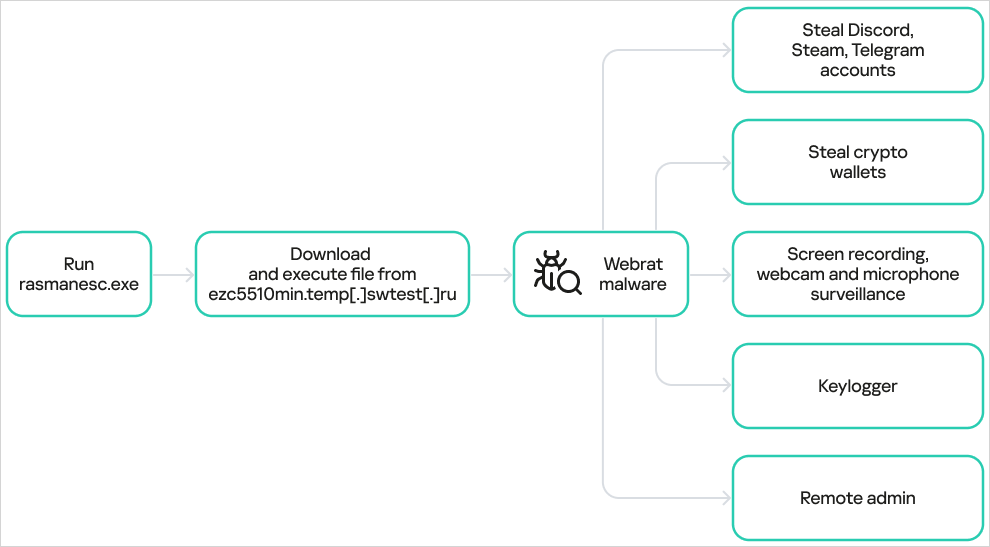

Remiantis „Solar 4RAYS“ gegužės mėn. ataskaita, „WebRAT“ gali pavogti „Steam“, „Discord“ ir „Telegram“ paskyrų kredencialus, taip pat kriptovaliutų piniginės duomenis. Jis taip pat gali šnipinėti aukas per internetines kameras ir užfiksuoti ekrano kopijas.

Bent jau nuo rugsėjo mėnesio operatoriai pradėjo platinti kenkėjiškas programas per kruopščiai sukurtas saugyklas, tvirtindamos, kad išnaudojo keletą pažeidžiamumų, apie kuriuos pranešta žiniasklaida. Tarp jų buvo:

- CVE-2025-59295 – „Windows MSHTML“ / „Internet Explorer“ komponento krūvos buferio perpildymas, leidžiantis savavališkai vykdyti kodą naudojant specialiai sukurtus duomenis, siunčiamus tinklu.

- CVE-2025-10294 – Svarbus autentifikavimo apėjimas naudojant „WordPress“ skirtą „OwnID Passwordless Login“ papildinį. Dėl netinkamo bendrinamos paslapties patvirtinimo neautentifikuoti užpuolikai gali prisijungti kaip savavališki vartotojai, įskaitant administratorius, be kredencialų.

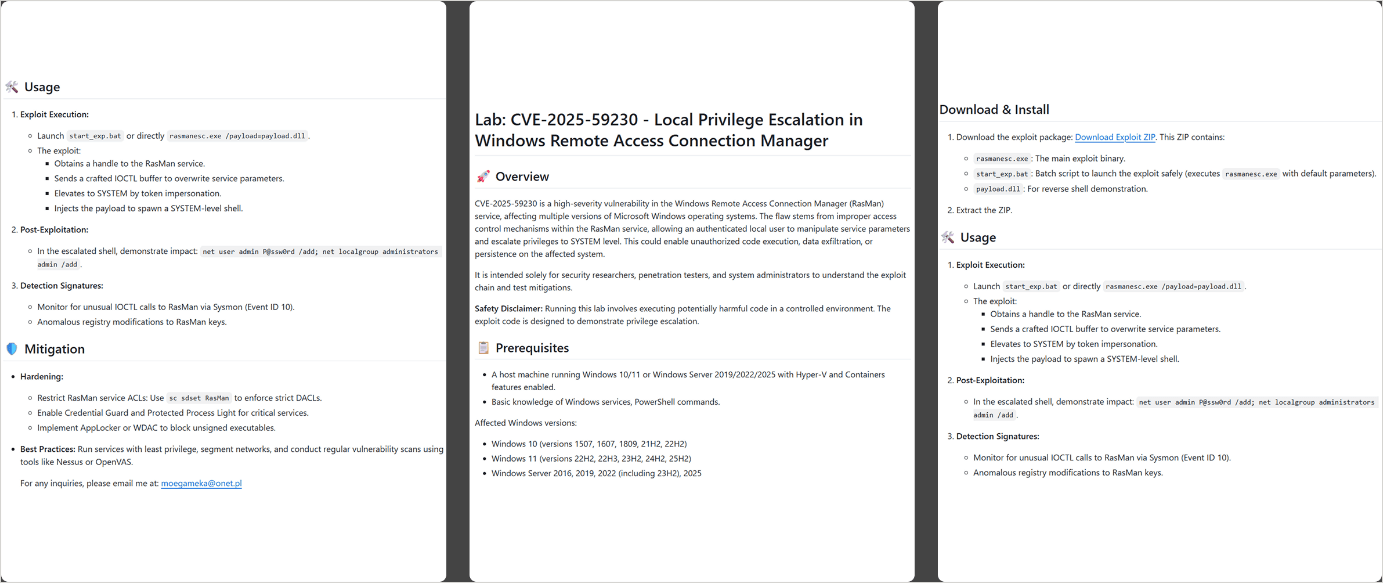

- CVE-2025-59230 – „Windows“ nuotolinės prieigos ryšio tvarkyklės (RasMan) paslaugos privilegijų padidinimo (EoP) pažeidžiamumas. Vietoje autentifikuotas užpuolikas gali išnaudoti netinkamą prieigos valdymą, kad padidintų savo teises į SISTEMOS lygį paveiktuose „Windows“ įrenginiuose.

„Kaspersky“ saugumo tyrinėtojai aptiko 15 saugyklų, platinančių „WebRAT“, visose jose pateikiama informacija apie problemą, tariamo išnaudojimo poveikį ir galimas švelninimo priemones.

Dėl informacijos struktūros „Kaspersky“ mano, kad tekstas buvo sukurtas naudojant dirbtinio intelekto modelį.

Šaltinis: Kaspersky

Kenkėjiška programinė įranga turi keletą būdų, kaip nustatyti patvarumą, įskaitant „Windows“ registro modifikacijas, užduočių planuoklį ir įpurškimą į atsitiktinius sistemos katalogus.

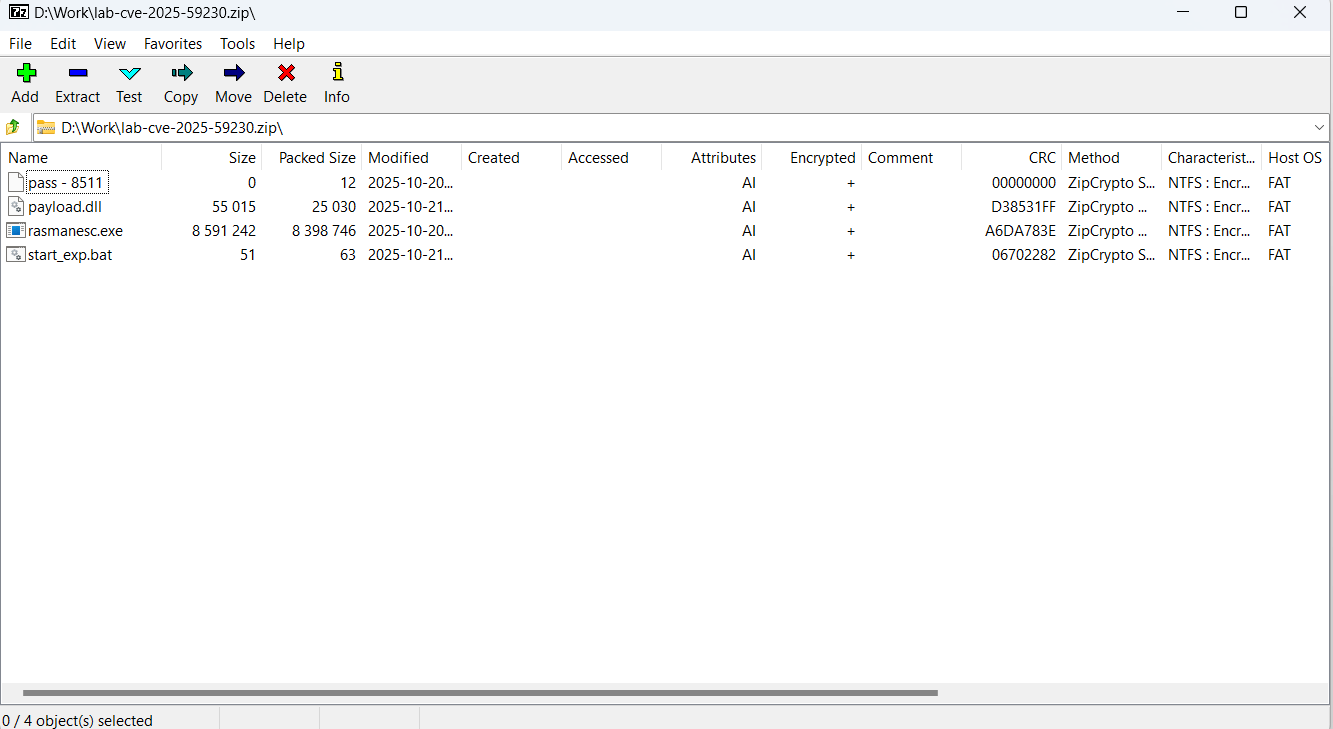

Kaspersky tyrėjai teigia, kad netikri išnaudojimai pateikiami kaip slaptažodžiu apsaugotas ZIP failas, kuriame yra tuščias failas, kurio pavadinimas yra slaptažodis, sugadintas apgaulės DLL failas, veikiantis kaip apgaulė, paketinis failas, naudojamas vykdymo grandinėje, ir pagrindinis lašintuvas. rasmanesc.exe.

Šaltinis: Kaspersky

Anot analitikų, lašintuvas padidina privilegijas, išjungia „Windows Defender“, o tada atsisiunčia ir vykdo WebRAT iš užkoduoto URL.

Kaspersky pažymi, kad šioje kampanijoje naudojamas WebRAT variantas niekuo nesiskiria nuo anksčiau dokumentuotų pavyzdžių ir pateikia tas pačias galimybes, aprašytas ankstesnėse ataskaitose.

Šaltinis: Kaspersky

Naudoti netikrus išnaudojimus „GitHub“, siekiant privilioti nieko neįtariančius vartotojus įdiegti kenkėjiškas programas, nėra nauja taktika, nes tai buvo plačiai dokumentuota praeityje (1, 2, 3, 4). Visai neseniai grėsmės veikėjai reklamavo netikrą „LDAPNightmare“ išnaudojimą „GitHub“, kad platintų informacijos vagystę.

Visos kenkėjiškos „GitHub“ saugyklos, susijusios su „WebRAT“ kampanija, kurias aptiko „Kaspersky“, buvo pašalintos. Tačiau kūrėjai ir infosec entuziastai turėtų būti atsargūs dėl naudojamų šaltinių, nes grėsmės veikėjai gali pateikti naujus masalus skirtingais leidėjų pavadinimais.

Bendra taisyklė, kai tikrinami išnaudojimai arba kodas, gaunamas iš potencialiai nepatikimo šaltinio, yra paleisti juos kontroliuojamoje, izoliuotoje aplinkoje.

Sugedęs IAM yra ne tik IT problema – poveikis skleidžiasi visame versle.

Šiame praktiniame vadove aprašoma, kodėl tradicinė IAM praktika neatitinka šiuolaikinių reikalavimų, pateikiami pavyzdžiai, kaip atrodo „geras“ IAM, ir paprastas kontrolinis sąrašas, kaip sukurti keičiamo dydžio strategiją.