Sila Özeren Hacioglu, „Picus Security“ saugumo tyrimų inžinierius.

Saugumo lyderiams baisiausias pranešimas ne visada yra įspėjimas iš jų SOC; tai nuoroda į naujienų straipsnį, atsiųstą valdybos nario. Antraštėje paprastai aprašoma nauja grėsmių grupės, pvz., FIN8, kampanija arba neseniai atskleistas didžiulis tiekimo grandinės pažeidžiamumas. Pridedamas klausimas yra trumpas, bet netiesiogiai paralyžiuojantis: „Ar mes dabar su tuo susiduriame?“.

Pasaulyje iki LLM atsakymas į šį klausimą sukėlė beprotiškas lenktynes su negailestingu laikrodžiu. Apsaugos komandos turėjo laukti pardavėjų SLA, dažnai aštuonias valandas ar ilgiau, kol kyla grėsmių, arba patiems rankiniu būdu pakeisti ataką, kad sukurtų modeliavimą. Nors šis metodas davė tikslų atsakymą, laikas, kurio prireikė tai padaryti, sukūrė pavojingą netikrumo langą.

Dirbtinio intelekto skatinamas grėsmių emuliavimas pašalino didžiąją dalį tyrimo delsimo, nes paspartino analizę ir išplėtė žinias apie grėsmes. Tačiau dirbtinio intelekto emuliacija vis dar kelia pavojų dėl riboto skaidrumo, jautrumo manipuliuoti ir haliucinacijų.

Neseniai vykusiame BAS aukščiausiojo lygio susitikime Picus CTO ir vienas iš įkūrėjų Volkanas Ertürkas perspėjo, kad „neapdorotas generatyvus AI gali sukelti išnaudojimo riziką, beveik tokią pat rimtą, kaip ir pačios grėsmės.Picus tai sprendžia naudodamasis agentu, post-LLM metodas kuri užtikrina dirbtinio intelekto lygio greitį, neįvedant naujų atakų paviršių.

Šiame tinklaraštyje aprašoma, kaip atrodo šis metodas ir kodėl jis iš esmės pagerina grėsmių patvirtinimo greitį ir saugumą.

Spąstai „Paskubėkite ir melskitės“.

Neatidėliotina reakcija į „Generative AI“ bumą buvo bandymas automatizuoti raudonųjų komandų sudarymą tiesiog paprašydami didelių kalbų modelių (LLM). generuoti atakos scenarijus. Teoriškai inžinierius galėtų pateikti grėsmės žvalgybos ataskaitą į modelį ir paprašyti jo „parengti emuliavimo kampaniją“.

Nors šis metodas neabejotinai greitas, tai nepasižymi patikimumu ir saugumu. Kaip pažymi Picuso Ertürkas, taikant šį metodą kyla tam tikras pavojus:

„… Ar galite pasitikėti naudinguoju kroviniu, kurį sukūrė AI variklis? Nemanau. Tiesa? Galbūt jis tiesiog sugalvojo tikrą pavyzdį, kurį naudojo APT grupė arba išpirkos reikalaujančių programų grupė. … tada spustelėsite tą dvejetainį failą ir būk, gali kilti didelių problemų.

Problema yra ne tik rizikingi dvejetainiai failai. Kaip minėta aukščiau, LLM vis dar yra linkę į haliucinacijas. Be griežtų apsauginių turėklų modelis gali sugalvoti TTP (taktikos, technikos ir procedūrų), kurių grėsmių grupė iš tikrųjų nenaudoja, arba pasiūlyti išnaudojimus pažeidžiamumui, kurio nėra. Dėl to saugos komandos stengiasi patvirtinti savo gynybą teoriniai grasinimai o neskirdami laiko spręsti tikruosius.

Siekdama išspręsti šias problemas, „Picus“ platforma naudoja iš esmės skirtingą modelį: agentinis požiūris.

Nustokite pasikliauti rizikingais, į haliucinacijas linkusiais LLM. „Picus“ naudoja kelių agentų sistemą, kad grėsmės žvalgybą tiesiogiai susietų su saugiais, patvirtintais modeliavimais.

Uždarykite atotrūkį tarp perspėjimo apie naujienas ir pasirengimo gynybai naudodami pirmąją pasaulyje Agentic BAS platformą.

Gaukite demonstracinę versiją

Agentiškas poslinkis: orkestravimas per kartą

Picus požiūris, įkūnytas Išmanioji grėsmėnebenaudoja AI kaip kodų generatoriaus, o naudoja jį kaip žinomų, saugių komponentų organizatorių.

Užuot prašydama dirbtinio intelekto sukurti naudingus krovinius, sistema nurodo jai priskirti grėsmes patikimai Picus grėsmių bibliotekai.

„Taigi mūsų požiūris yra… turime panaudoti AI, bet turime jį naudoti protingai… Turime pasakyti, kad, ei, aš turiu grėsmių biblioteka. Susiekite savo sukurtą kampaniją su mano TTP, kurie, kaip aš žinau, yra aukštos kokybės, mažai sprogstamasisir tiesiog pateikite man emuliacijos planą, pagrįstą tuo, ką turiu, ir mano TTP.” – Volkanas Ertürkas, CTO ir „Picus Security“ įkūrėjas.

Šio modelio esmė yra grėsmių biblioteka, sukurta ir patobulinta per 12 metų vykdant realių grėsmių „Picus Labs“ grėsmių tyrimus. Užuot generavęs kenkėjiškas programas nuo nulio, AI analizuoja išorinį intelektą ir suderina jį su iš anksto patvirtinta saugių atominių veiksmų žinių diagrama. Tai užtikrina tikslumą, nuoseklumą ir saugumą.

Kad tai atliktų patikimai, Picus naudoja a kelių agentų sistema o ne vienas monolitinis pokalbių robotas. Kiekvienas agentas turi specialią funkciją, užkertančią kelią klaidoms ir išvengiant mastelio problemų:

-

Planavimo agentas: Sutvarko bendrą darbo eigą

-

Tyrėjo agentas: Naršo žiniatinklį ieškodami informacijos

-

Grėsmių kūrėjo agentas: Surenka puolimo grandinę

-

Patvirtinimo agentas: Tikrina kitų agentų darbą, kad išvengtų haliucinacijų

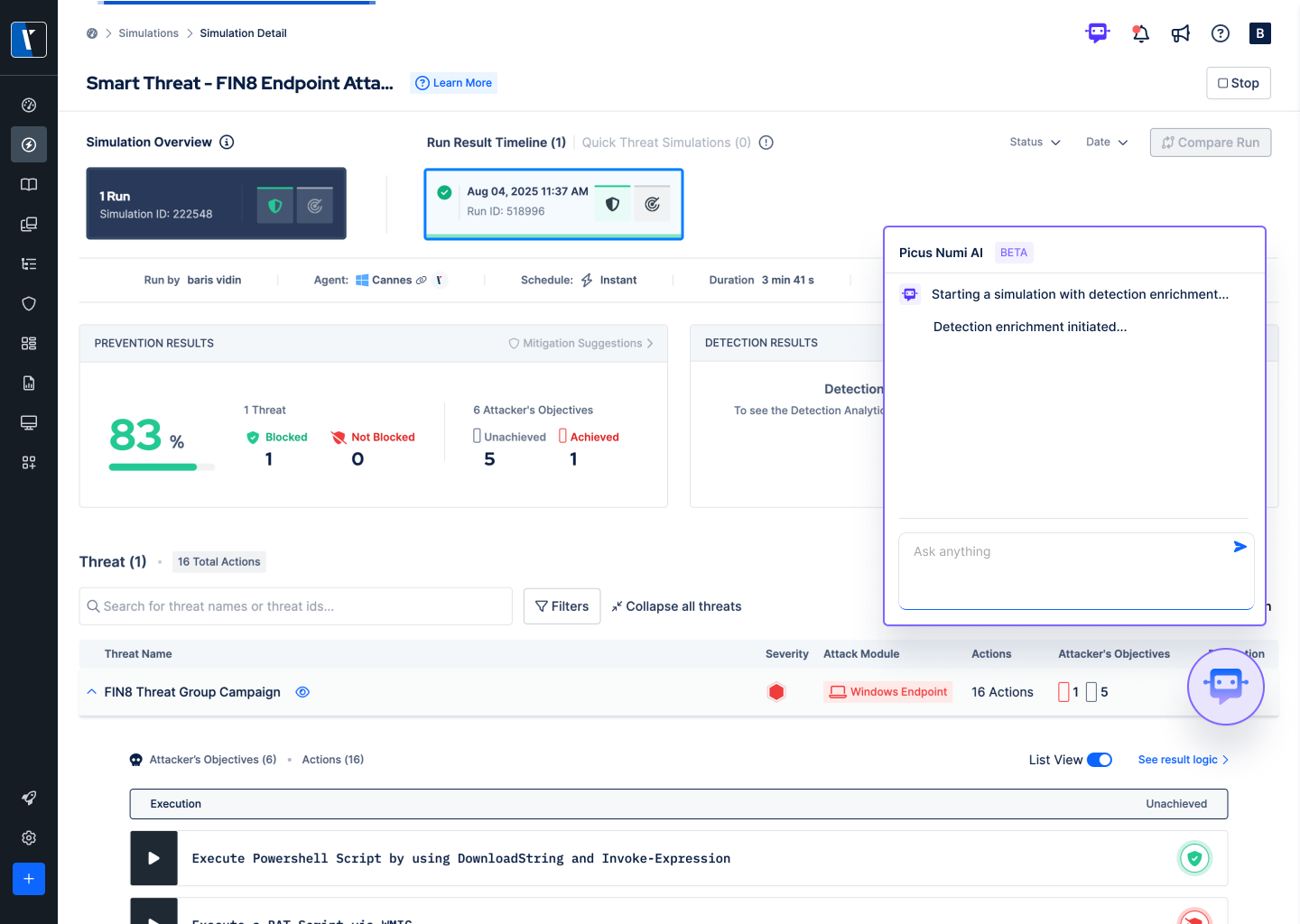

Realaus gyvenimo atvejo tyrimas: FIN8 atakos kampanijos sudarymas

Norėdami parodyti, kaip sistema veikia praktiškai, pateikiame darbo eigą, kuria „Picus“ platforma vadovaujasi apdorodama užklausą, susijusią su „FIN8“ grėsmių grupe. Šis pavyzdys iliustruoja, kaip vieną naujienų nuorodą per kelias valandas galima paversti saugiu, tiksliu emuliacijos profiliu.

BAS viršūnių susitikimo metu Picus CTO Volkan Ertürk pademonstravo tą patį procesą.

1 veiksmas: informacijos rinkimas ir tiekimas

Procesas prasideda vartotojui įvedant vieną URL, galbūt naują ataskaitą apie FIN8 kampaniją.

The Tyrėjo agentas nesibaigia ties vienu šaltiniu. Jis tikrina prijungtas nuorodas, patvirtina tų šaltinių patikimumą ir kaupia duomenis, kad sukurtų išsamųbaigtas žvalgybos pranešimas“.

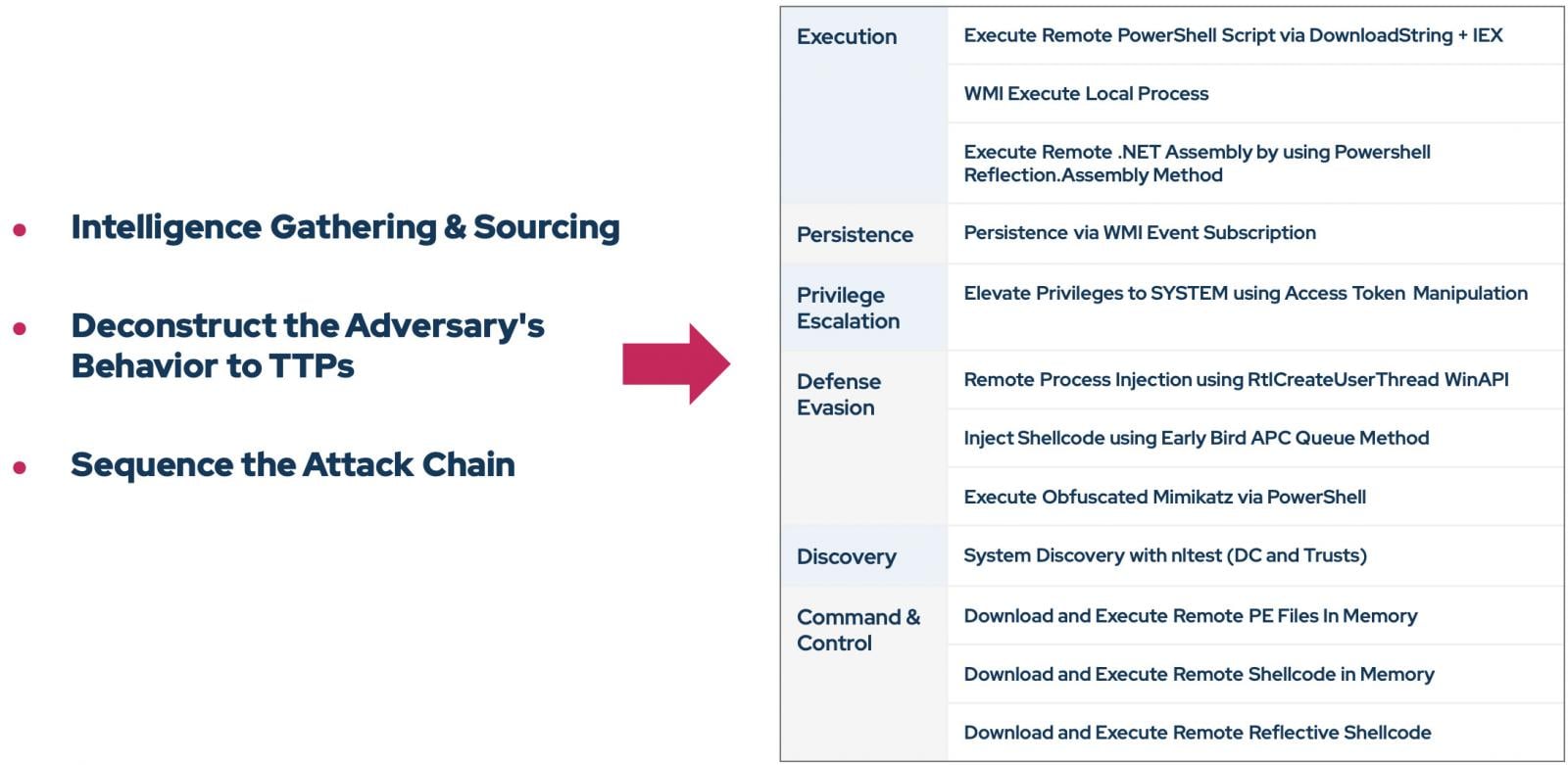

2 veiksmas: dekonstrukcija ir elgesio analizė

Surinkus žvalgybos duomenis, sistema atlieka elgesio analizę. Jis dekonstruoja kampanijos pasakojimą į techninius komponentus, identifikuojančius konkrečius priešininko naudojamus TTP.

Tikslas čia yra suprasti srautas visos atakos, o ne tik jo statiniai rodikliai.

3 veiksmas: saugus žemėlapių sudarymas naudojant žinių schemą

Tai yra esminis „apsauginis vožtuvas“.

The Grėsmių kūrėjo agentas paima identifikuotus TTP ir pateikia užklausą Picus MCP (modelio kontekstinio protokolo) serveriui. Kadangi grėsmių biblioteka yra žinių grafike, AI gali susieti priešo kenkėjišką elgesį su atitinkamu saugus modeliavimo veiksmas iš Picus bibliotekos.

Pavyzdžiui, jei FIN8 naudoja konkretų kredencialų išmetimo metodą, AI pasirenka gerybinį „Picus“ modulį, kuris tikrina tą konkretų silpnumą, iš tikrųjų neatmesdamas jokių tikrų kredencialų.

4 veiksmas: sekos nustatymas ir patvirtinimas

Galiausiai agentai suskirsto šiuos veiksmus į puolimo grandinę, kuri atspindi priešo žaidimo knygą. A Patvirtinimo agentas peržiūri žemėlapius, kad įsitikintų, jog nebuvo haliucinuotų žingsnių arba nebuvo įvestos galimos klaidos.

Išvestis yra paruoštas paleisti modeliavimo profilis, kuriame yra tiksli MITER taktika ir Picus veiksmai, reikalingi organizacijos pasirengimui patikrinti.

Ateitis: pokalbio poveikio valdymas

Šis agentinis metodas ne tik sukuria grėsmes, bet ir keičia saugumo patvirtinimo sąsają. „Picus“ integruoja šias galimybes į pokalbio sąsają, vadinamą „Numi AI“.

Tai perkelia naudotojo patirtį nuo naršymo sudėtingose informacijos suvestinėse prie paprastesnių, aiškesnių, tikslais pagrįstų sąveikų.

Pavyzdžiui, saugos inžinierius gali išreikšti aukšto lygio ketinimą.Nenoriu jokių konfigūracijos grėsmių“, o AI stebi aplinką, įspėdamas vartotoją tik tada, kai atitinkami politikos pakeitimai ar kylančios grėsmės pažeidžia tą konkretų tikslą.

Šis poslinkis link „kontekstu pagrįstas saugos patvirtinimas“ leidžia organizacijoms pirmenybę pataisyti pagal tai, kas tikrai išnaudojama.

Derindamos AI pagrįstą grėsmių žvalgybą su prižiūrimu mašininiu mokymusi, kuris numato valdymo efektyvumą ne tarpininkų įrenginiuose, komandos gali atskirti teorinį pažeidžiamumą ir tikrąją jų konkrečiai organizacijai ir aplinkai kylančią riziką.

Kraštovaizdyje, kuriame grėsmės veikėjai juda greitai, galimybė per kelias valandas paversti antraštę patvirtinta gynybos strategija nebėra prabanga; tai būtinybė.

„Picus“ metodas rodo, kad geriausias būdas naudoti AI yra ne leisti jai rašyti kenkėjiškas programas, o leisti organizuoti gynybą.

Uždarykite atotrūkį tarp grėsmės atradimo ir gynybos patvirtinimo pastangų.

Prašyti demo kad pamatytumėte, kaip veikia „Picus“ agentinis AI, ir sužinokite, kaip operatyviai panaudoti pavojaus žvalgybą, kol dar ne vėlu.

Pastaba: šį straipsnį meistriškai parašė ir prisidėjo Sila Ozeren Hacioglu, „Picus Security“ saugumo tyrimų inžinierius.

Rėmė ir parašė Picus Security.