Daugiau nei 77 000 internetinių IP adresų yra pažeidžiami dėl kritinės React2Shell nuotolinio kodo vykdymo klaidos (CVE-2025-55182), o dabar tyrėjai patvirtina, kad užpuolikai jau užpuolė daugiau nei 30 organizacijų keliuose sektoriuose.

„React2Shell“ yra neautentifikuotas nuotolinio kodo vykdymo pažeidžiamumas, kurį galima išnaudoti naudojant vieną HTTP užklausą ir kuris veikia visas sistemas, kurios įgyvendina „React Server“ komponentus, įskaitant „Next.js“, kuri naudoja tą pačią deserializacijos logiką.

Gruodžio 3 d. React atskleidė pažeidžiamumą, paaiškindama, kad nesaugus kliento valdomų duomenų deserializavimas React Server Components leidžia užpuolikams suaktyvinti nuotolinį, neautentifikuotą savavališkų komandų vykdymą.

Kūrėjai turi atnaujinti „React“ į naujausią versiją, iš naujo sukurti programas ir iš naujo įdiegti, kad ištaisytų pažeidžiamumą.

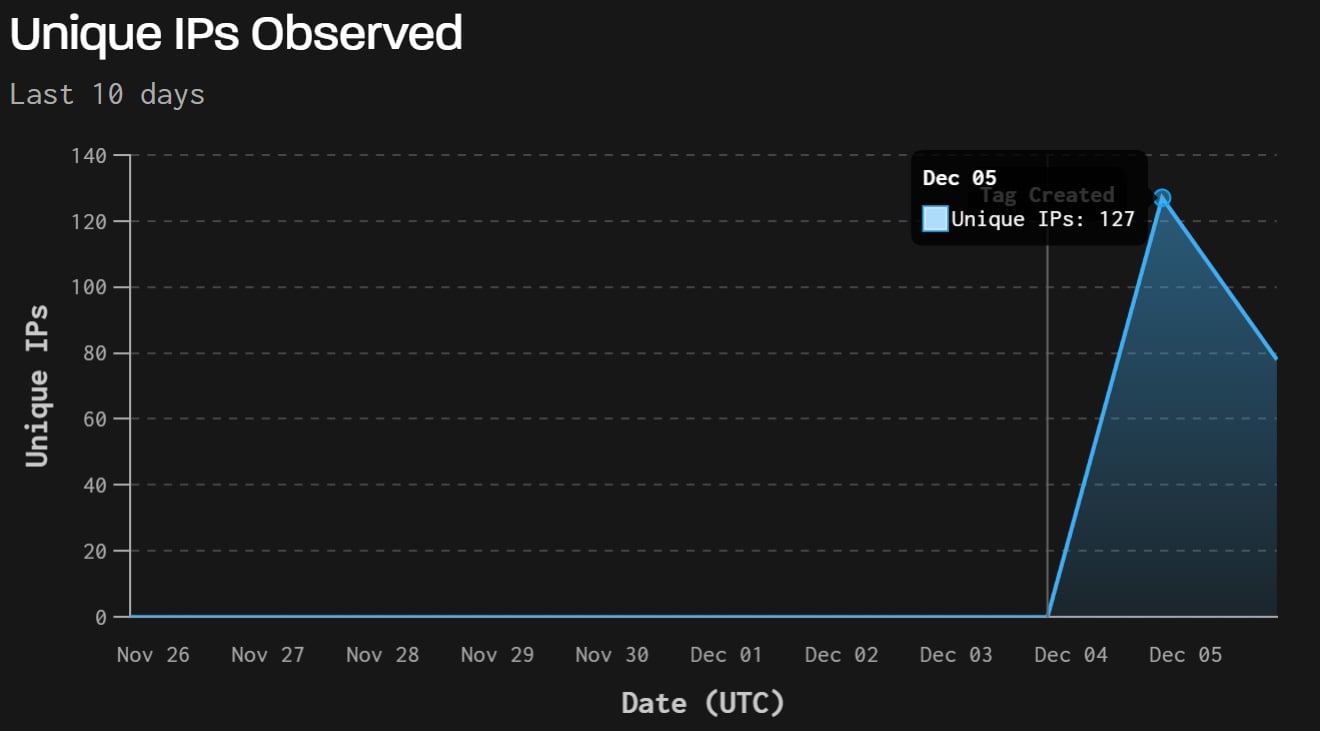

Gruodžio 4 d. saugumo tyrinėtojas Maple3142 paskelbė veikiantį koncepcijos įrodymą, demonstruojantį nuotolinio komandų vykdymą nepataisytuose serveriuose. Netrukus po to trūkumo paieška paspartėjo, nes užpuolikai ir tyrėjai pradėjo naudoti viešąjį išnaudojimą automatizuotomis priemonėmis.

Daugiau nei 77 000 pažeidžiamų IP adresų

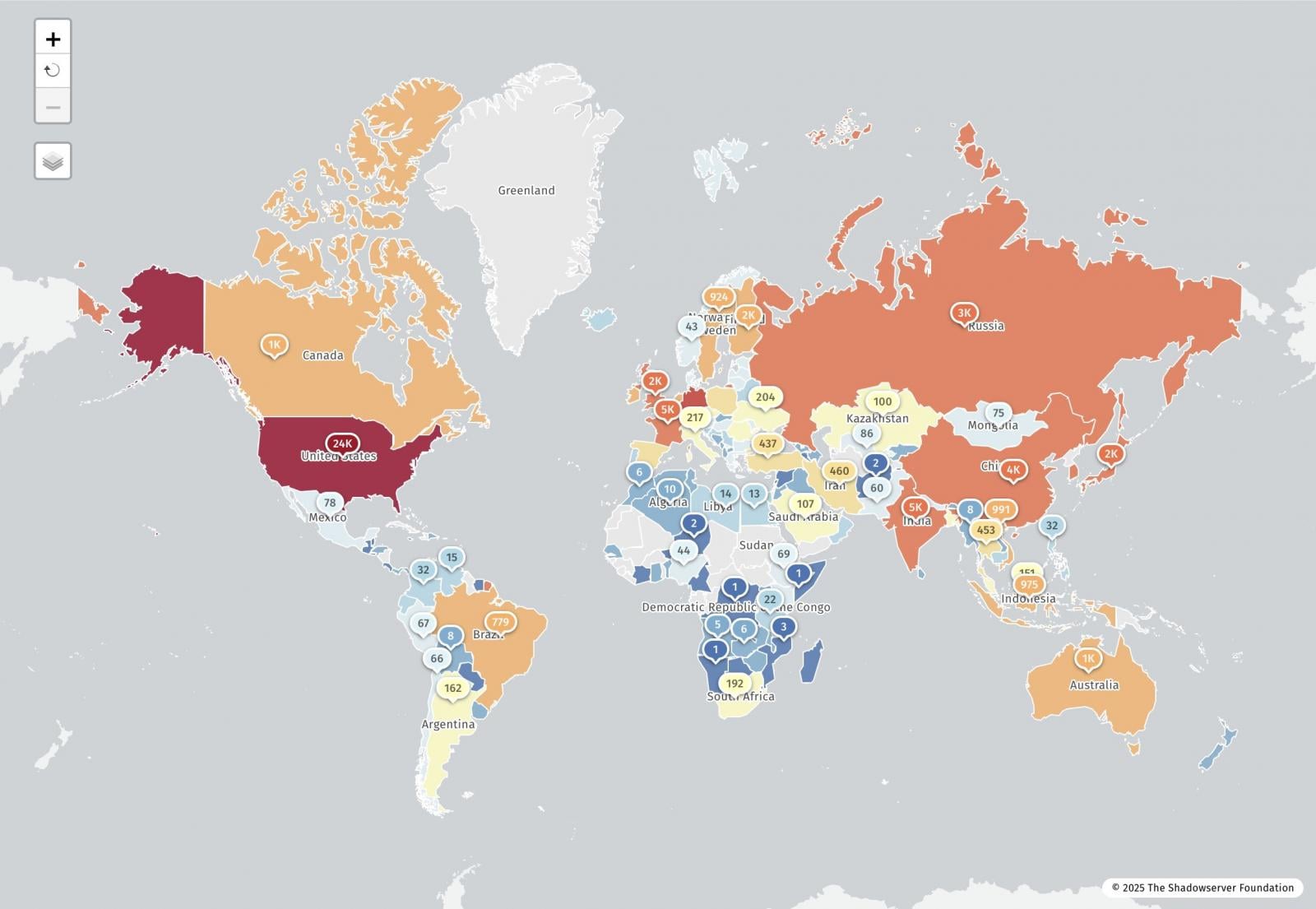

„Shadowserver“ interneto stebėjimo grupė dabar praneša, kad ji aptiko 77 664 IP adresus, pažeidžiamus „React2Shell“ trūkumo, iš kurių maždaug 23 700 yra Jungtinėse Valstijose.

Šaltinis: ShadowServer

Tyrėjai nustatė, kad IP adresai buvo pažeidžiami, naudodami Searchlight Cyber/Assetnote sukurtą aptikimo techniką, kai serveriams buvo išsiųsta HTTP užklausa, kad būtų išnaudota klaida, o konkretus atsakymas buvo patikrintas siekiant patvirtinti, ar įrenginys yra pažeidžiamas.

Per pastarąsias 24 valandas „GreyNoise“ taip pat užfiksavo 181 atskirą IP adresą, bandantį išnaudoti trūkumą, o didžioji srauto dalis buvo automatizuota. Tyrėjai teigia, kad nuskaitymai pirmiausia yra kilę iš Nyderlandų, Kinijos, JAV, Honkongo ir kai kurių kitų šalių.

Šaltinis: Greynoise

„Palo Alto Networks“ praneša, kad daugiau nei 30 organizacijų jau buvo pažeista dėl „React2Shell“ trūkumo, o užpuolikai pasinaudojo pažeidžiamumu vykdydami komandas, atlikdami žvalgybą ir bandydami pavogti AWS konfigūracijos ir kredencialų failus.

Šie kompromisai apima įsibrovimus, susijusius su žinomais su valstybe susijusiais Kinijos grėsmės veikėjais.

Plačiai paplitęs React2Shell išnaudojimas

Nuo tada, kai jis buvo atskleistas, mokslininkai ir grėsmių žvalgybos įmonės pastebėjo, kad CVE-2025-55182 trūkumas plačiai naudojamas.

„GreyNoise“ praneša, kad užpuolikai dažnai pradeda nuo „PowerShell“ komandų, kurios atlieka pagrindinę matematinę funkciją, kad patvirtintų, jog įrenginys yra pažeidžiamas dėl nuotolinio kodo vykdymo trūkumo.

Šie testai pateikia nuspėjamus rezultatus, palikdami minimalius išnaudojimo požymius:

powershell -c "40138*41979"

powershell -c "40320*43488"

Kai buvo patvirtintas nuotolinis kodo vykdymas, užpuolikai vykdo base64 koduotas PowerShell komandas, kurios atsisiunčia papildomus scenarijus tiesiai į atmintį.

powershell -enc

Viena stebima komanda vykdo antrojo etapo „PowerShell“ scenarijų iš išorinės svetainės (23(.)235(.)188(.)3), kuris naudojamas AMSI išjungti, kad būtų galima apeiti galinio taško saugumą ir įdiegti papildomus naudingus krovinius.

Anot „VirusTotal“, „GreyNoise“ pastebėtas „PowerShell“ scenarijus tiksliniame įrenginyje įdiegia „Cobalt Strike“ švyturį, suteikdamas grėsmės veikėjams įsitvirtinti tinkle.

„Amazon AWS“ grėsmių žvalgybos komandos taip pat pastebėjo greitą eksploatavimą po kelių valandų po „React CVE-2025-55182“ trūkumo atskleidimo su infrastruktūra, susijusia su su Kinija susijusiomis APT įsilaužimo grupėmis, žinomomis kaip „Earth Lamia“ ir „Jackpot Panda“.

Šio išnaudojimo metu grėsmės veikėjai atlieka žvalgybą pažeidžiamuose serveriuose naudodami komandas, pvz. whoami ir idbandant rašyti failus ir skaityti /etc/passwd.

„Palo Alto Networks“ taip pat pastebėjo panašų išnaudojimą, dalį jo priskirdamas UNC5174 – Kinijos valstybės remiamam grėsmių veikėjui, kuris, kaip manoma, susijęs su Kinijos valstybės saugumo ministerija.

„42 skyriuje stebima grėsmės veikla, kurią mes vertiname labai patikimai, atitinka CL-STA-1015 (dar žinomas kaip UNC5174), grupę, kuri, kaip įtariama, buvo pradinė prieigos tarpininkė, turinti ryšių su Kinijos valstybės saugumo ministerija“, – „BleepingComputer“ el. paštu sakė Justinas Moore'as, Palo Alto tinklų 42 skyriaus vyresnysis vadovas.

„Šioje veikloje stebėjome „Snowlight“ ir „Vshell“ kenkėjiškų programų diegimą, kurie abu labai atitinka 42 skyriaus žinias apie CL-STA-1015 (taip pat žinomą kaip UNC5174).

Šiose atakose naudojama kenkėjiška programa:

- Sniego šviesa: Kenkėjiškų programų šalinimo priemonė, leidžianti nuotoliniams užpuolikams mesti papildomus naudingus krovinius pažeistuose įrenginiuose.

- Vshell: Užpakalinės durys, kurias Kinijos įsilaužimo grupės dažniausiai naudoja nuotolinei prieigai, veiklai po išnaudojimo ir judėjimui į šoną per pažeistą tinklą.

Skubėjimas lopyti

Dėl „React“ trūkumo rimtumo įmonės visame pasaulyje suskubo įdiegti pleistrą ir taikyti švelninimo priemones.

Vakar „Cloudflare“ įdiegė avarinius aptikimus ir sumažino „React“ trūkumą savo žiniatinklio programų užkardoje (WAF) dėl plačiai paplitusio naudojimo ir sunkumo.

Tačiau naujinimas netyčia sukėlė gedimą, kuris paveikė daugybę svetainių, kol taisyklės nebuvo pataisytos.

CISA taip pat įtraukė CVE-2025-55182 į žinomų išnaudotų pažeidžiamų vietų (KEV) katalogą, reikalaudama, kad federalinės agentūros pataisytų pataisas iki 2025 m. gruodžio 26 d. pagal Įpareigojančią veiklos direktyvą 22-01.

Organizacijoms, naudojančioms React serverio komponentus arba ant jų sukurtas sistemas, patariama nedelsiant pritaikyti naujinimus, iš naujo sukurti ir iš naujo įdiegti programas ir peržiūrėti žurnalus, ar nėra PowerShell ar apvalkalo komandų vykdymo požymių.

Sugedęs IAM yra ne tik IT problema – poveikis skleidžiasi visame versle.

Šiame praktiniame vadove aprašoma, kodėl tradicinė IAM praktika neatitinka šiuolaikinių reikalavimų, pateikiami pavyzdžiai, kaip atrodo „geras“ IAM, ir paprastas kontrolinis sąrašas, kaip sukurti keičiamo dydžio strategiją.