Grėsmių dalyviai aktyviai naudojasi kritiniu pažeidžiamumu, esantį Post SMTP papildinyje, įdiegtame daugiau nei 400 000 „WordPress“ svetainių, kad perimtų visišką kontrolę užgrobdami administratoriaus paskyras.

Post SMTP yra populiarus el. pašto pristatymo sprendimas, parduodamas kaip daug funkcijų turintis ir patikimesnis numatytosios funkcijos „wp_mail()“ pakaitalas.

Spalio 11 d. „WordPress“ saugos įmonė „Wordfence“ gavo tyrėjo „netranger“ pranešimą apie el. pašto žurnalo atskleidimo problemą, kuri gali būti panaudota paskyros perėmimo atakoms.

Problema, pažymėta kaip CVE-2025-11833, gavo 9,8 kritinio sunkumo balą ir paveikia visas Post SMTP versijas nuo 3.6.0 ir senesnių.

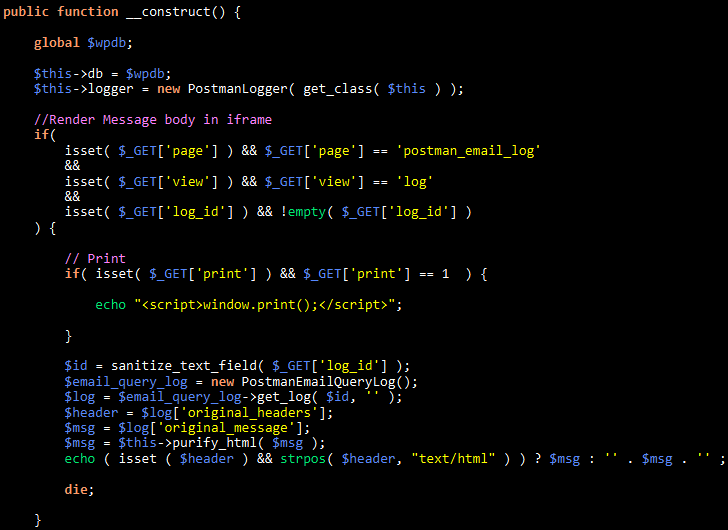

Pažeidžiamumas kyla dėl to, kad įskiepio srauto „PostmanEmailLogs“ funkcijoje „_construct“ trūksta prieigos teisės patikrų.

Šis konstruktorius tiesiogiai pateikia užregistruoto el. pašto turinį, kai jo prašoma, neatlikdamas galimybių patikrų, leidžiant neautentifikuotiems užpuolikams skaityti savavališkus užregistruotus el. laiškus.

Šaltinis: Wordfence

Atskleidimas apima slaptažodžio nustatymo iš naujo pranešimus su nuorodomis, leidžiančiomis pakeisti administratoriaus slaptažodį nereikalaujant teisėto paskyros savininko, o tai gali sukelti paskyros perėmimą ir visišką svetainės pažeidimą.

„Wordfence“ patvirtino tyrėjo išnaudojimą spalio 15 d. ir tą pačią dieną visiškai atskleidė problemą pardavėjui Saadui Iqbalui.

Spalio 29 d. buvo gautas pleistras su Post SMTP 3.6.1 versija. Remiantis WordPress.org duomenimis, maždaug pusė papildinio vartotojų jį atsisiuntė nuo pat pataisos išleidimo, todėl mažiausiai 210 000 svetainių yra pažeidžiamos administratoriaus perėmimo atakoms.

„Wordfence“ duomenimis, įsilaužėliai pradėjo naudoti CVE-2025-11833 lapkričio 1 d. Nuo tada saugos įmonė užblokavo daugiau nei 4500 bandymų išnaudoti savo klientus.

Atsižvelgiant į aktyvaus išnaudojimo būseną, svetainių savininkams, naudojantiems Post SMTP, patariama nedelsiant pereiti prie 3.6.1 versijos arba išjungti papildinį.

Liepos mėnesį „PatchStack“ atskleidė, kad „Post SMTP“ buvo pažeidžiamas dėl trūkumo, leidžiančio įsilaužėliams pasiekti el. pašto žurnalus, kuriuose yra visas pranešimų turinys, net ir iš abonento lygio.

Šis trūkumas, stebimas kaip CVE-2025-24000, turėjo tokias pačias pasekmes kaip ir CVE-2025-11833, todėl neleistini vartotojai galėjo iš naujo nustatyti slaptažodį, perimti pranešimus ir valdyti administratoriaus paskyras.

MCP (Model Context Protocol) tampant LLM prijungimo prie įrankių ir duomenų standartu, saugos komandos sparčiai dirba, kad šios naujos paslaugos būtų saugios.

Šiame nemokamame apgaulės lape pateikiamos 7 geriausios praktikos, kurias galite pradėti naudoti jau šiandien.