Interneto saugos nesiekianti pelno siekianti organizacija „Shadowserver Foundation“ internete aptiko daugiau nei 266 000 F5 BIG-IP atvejų po saugumo pažeidimo, kurį šią savaitę atskleidė kibernetinio saugumo įmonė F5.

Bendrovė trečiadienį atskleidė, kad nacionalinės valstybės įsilaužėliai pažeidė jos tinklą ir pavogė šaltinio kodą bei informaciją apie neatskleistas BIG-IP saugumo klaidas, tačiau nerado jokių įrodymų, kad užpuolikai būtų nutekėję ar pasinaudoję neatskleistas atakų spragas.

Tą pačią dieną F5 taip pat išleido pataisas, skirtas 44 pažeidžiamumui pašalinti (įskaitant tuos, kurie buvo pavogti per kibernetinę ataką), ir paragino klientus kuo greičiau atnaujinti savo įrenginius.

„Dabar pasiekiami naujiniai BIG-IP, F5OS, BIG-IP Next, skirti Kubernetes, BIG-IQ ir APM klientams“, – teigė bendrovė. „Nors mes neturime žinių apie neatskleistas kritines ar nuotolinio kodo vykdymo spragas, primygtinai rekomenduojame kuo greičiau atnaujinti BIG-IP programinę įrangą“.

Nors F5 dar nepatvirtino to viešai, F5 taip pat susiejo išpuolį su Kinija privačiuose pranešimuose, kuriais dalijamasi su klientais, teigiama ketvirtadienio Bloomberg pranešime.

F5 taip pat dalijasi grėsmių paieškos vadovu su savo klientais, kuriame minima kenkėjiška programa „Brickstorm“, „Go“ pagrindu veikianti užpakalinė programa, kurią „Google“ pirmą kartą pastebėjo 2024 m. balandžio mėn., tirdama UNC5291 China-nexus grėsmių grupės surengtų atakų tyrimą. F5 klientams taip pat pranešė, kad grėsmės veikėjai bendrovės tinkle veikė mažiausiai metus.

UNC5291 anksčiau buvo siejamas su „Ivanti“ nulinių dienų išnaudojimu atakose, nukreiptose į vyriausybines agentūras, naudojant pritaikytas kenkėjiškas programas, tokias kaip „Zipline“ ir „Spawnant“.

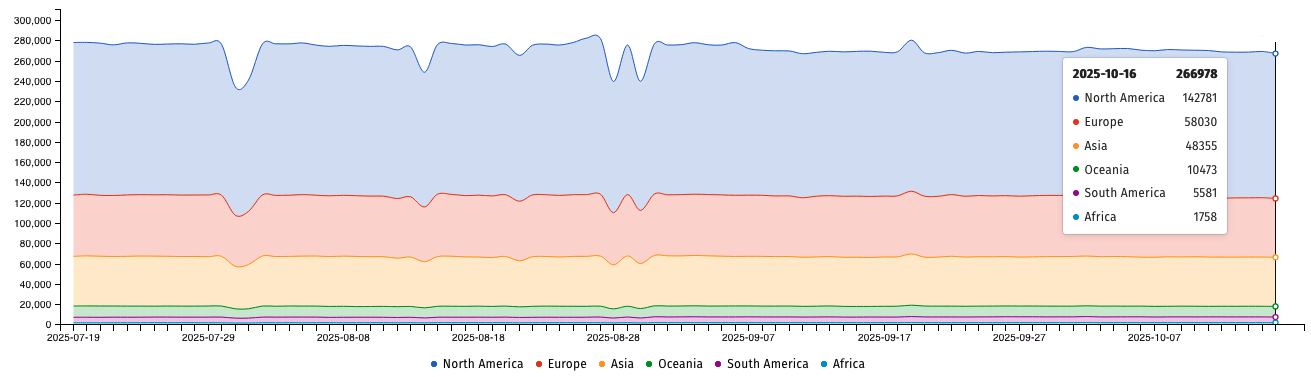

„Shadowserver“ interneto stebėjimo grupė dabar seka 266 978 IP adresus su F5 BIG-IP pirštų atspaudais, beveik pusę iš jų (daugiau nei 142 000) Jungtinėse Amerikos Valstijose, o dar 100 000 – Europoje ir Azijoje.

Tačiau nėra informacijos, kiek iš jų jau buvo apsaugota nuo atakų, galinčių išnaudoti šią savaitę atskleistus BIG-IP pažeidžiamumus.

Šią savaitę CISA taip pat paskelbė nepaprastosios padėties direktyvą, įpareigojančią JAV federalines agentūras apsaugoti F5OS, BIG-IP TMOS, BIG-IQ ir BNK/CNF produktus iki spalio 22 d. įdiegiant naujausius F5 saugos pataisymus, o visų kitų F5 aparatinės ir programinės įrangos įrenginių tinkluose terminas pratęstas iki spalio 31 d.

CISA taip pat įsakė atjungti ir išjungti visus prie interneto veikiančius F5 įrenginius, kurių palaikymas baigėsi, nes jie nebegaus pataisų ir gali būti lengvai pažeisti atakų metu.

„CISA nurodo Federalinės civilinės vykdomosios valdžios (FCEB) agentūroms inventorizuoti F5 BIG-IP produktus, įvertinti, ar tinklinės valdymo sąsajos pasiekiamos iš viešojo interneto, ir pritaikyti naujinimus iš F5“, – nurodė kibernetinio saugumo agentūra.

Pastaraisiais metais tiek nacionalinės valstybės, tiek kibernetinių nusikaltimų grėsmės grupės taikėsi į BIG-IP spragas, siekdamos susieti vidinius serverius, užgrobti įrenginius aukų tinkluose, pažeisti įmonių tinklus, pavogti neskelbtinus failus ir įdiegti duomenis naikinančias kenkėjiškas programas.

Sukompromituoti F5 BIG-IP įrenginiai taip pat gali leisti grėsmės veikėjams pavogti kredencialus ir taikomųjų programų sąsajos (API) raktus, judėti į šoną taikinių tinkluose ir užtikrinti patvarumą.

F5 yra „Fortune 500“ technologijų milžinė, teikianti kibernetinį saugumą, programų pristatymo tinklus (ADN) ir paslaugas daugiau nei 23 000 klientų visame pasaulyje, įskaitant 48 iš „Fortune 50“ įmonių.

46 % aplinkų slaptažodžiai buvo nulaužti, beveik dvigubai daugiau nei 25 % praėjusiais metais.

Gaukite „Picus Blue Report 2025“ dabar, kad išsamiai apžvelgtumėte daugiau išvadų apie prevencijos, aptikimo ir duomenų išfiltravimo tendencijas.