„Salesforce“ patvirtino, kad nesiims derybų su ar nemokės išpirkos grėsmių veikėjams už didžiulę duomenų vagystės atakų bangą, kuri šiais metais paveikė bendrovės klientus.

Kaip pirmą kartą pranešė „Bloomberg“, „Salesforce“ antradienį elektroniniu paštu išsiuntė klientams, norėdami pasakyti, kad jie nemokės išpirkos, ir perspėjo, kad „patikimas grėsmės žvalgyba“ rodo, kad grėsmės veikėjai planuoja nutekėti pavogtus duomenis.

„Aš galiu patvirtinti, kad„ Salesforce “nedalyvaus, nesiims derybų su bet kokiu turto prievartavimo paklausa“, – „Salesforce“ taip pat patvirtino „Bleepingcomputer“.

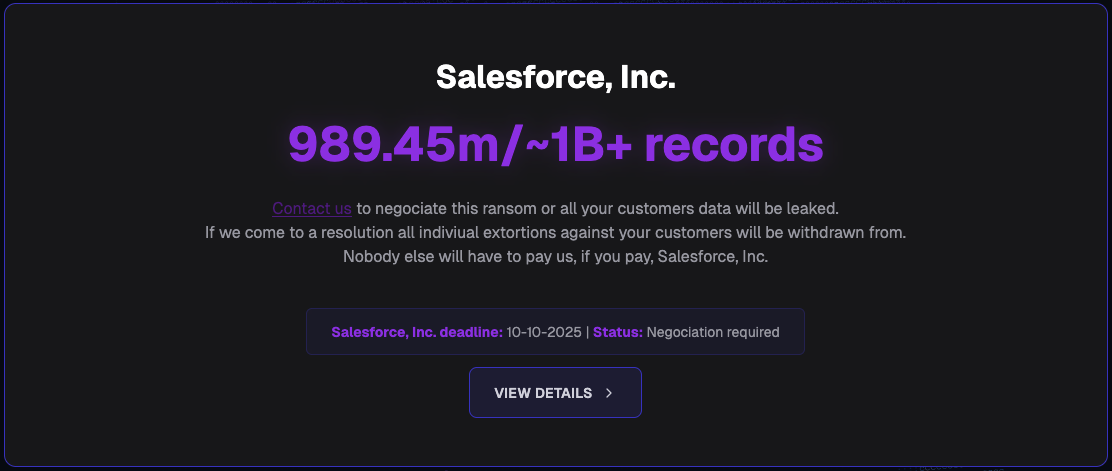

Šis pareiškimas seka grėsmės veikėjų, žinomų kaip „Scatter Lapsus $ Hunters“, duomenų nutekėjimo svetainę, kuri bando išspausti 39 bendroves, kurių duomenys buvo pavogti iš „Salesforce“. Svetainė buvo „Breaksfforums“ (.) HN domene, kuris pavadintas „Notorious Breachfforums“ svetaine – įsilaužimo forumu, žinomu dėl pavogtų duomenų pardavimo ir nutekėjimo.

The companies being extorted on the data leak site included well-known brands and organizations, including FedEx, Disney/Hulu, Home Depot, Marriott, Google, Cisco, Toyota, Gap, Kering, McDonald's, Walgreens, Instacart, Cartier, Adidas, Sake Fifth Avenue, Air France & KLM, Transunion, HBO MAX, UPS, Chanel, and IKEA.

Iš viso grėsmės veikėjai teigė, kad pavogė beveik 1 milijardą duomenų įrašų, kurie būtų viešai išleisti, jei turto prievartavimo paklausa būtų sumokėta atskirų bendrovių arba kaip vienintelė „Salesforce“ mokėjimas, kuris apimtų visus paveiktus klientus, išvardytus svetainėje.

Šaltinis: „BleepingComputer“

Šie duomenys buvo pavogti iš „Salesforce“ pavyzdžių dviejose atskirose kampanijose, kurios įvyko 2025 m.

Pirmoji duomenų vagystės kampanija prasidėjo 2024 m. Pabaigoje, kai grėsmės veikėjai pradėjo vykdyti socialines inžinerines atakas, apsimesdamas IT palaikymo darbuotojais, kad darbuotojai galėtų sujaudinti kenksmingą OAuth programą su savo įmonės „Salesforce“ egzemplioriumi.

Susiejus, grėsmės veikėjai naudojo ryšį, norėdami atsisiųsti ir pavogti duomenų bazes, kurios vėliau buvo naudojamos įmonei išstumti el. Paštu.

Šios socialinės inžinerijos išpuoliai paveikė „Google“, „Cisco“, „Qantas“, „Adidas“, „Allianz Life“, „Farmers Insurance“, „Workday“, „Kering“ ir „LVMH“ dukterinės įmonės, tokios kaip „Dior“, „Louis Vuitton“ ir „Tiffany & Co.“.

Antroji „Salesforce“ duomenų vagysčių kampanija prasidėjo 2025 m. Rugpjūčio pradžioje, kai grėsmės veikėjai panaudojo pavogtą „Salesloft OATH“ žetonus, kad galėtų pasukti klientų CRM aplinkai ir išaiškinti duomenis.

„SalesLoft“ duomenų vagystės atakos pirmiausia buvo nukreiptos į paramos bilietų duomenų vogimą, kad būtų galima nuskaityti kredencialus, API žetonus, autentifikavimo žetonus ir kitą neskelbtiną informaciją, kuri leistų užpuolikams pažeisti įmonės infrastruktūrą ir debesies paslaugas.

Vienas iš grėsmių dalyvių, po „SalesLoft“ išpuolių, žinomų kaip „ShinyHunters“, „Bleepingcomputer“ sakė, kad per šią kampaniją jie pavogė maždaug 1,5 milijardo duomenų įrašų daugiau nei 760 bendrovių.

Daugelis kompanijų jau patvirtino, kad jas paveikė „SalesLoft“ tiekimo grandinės ataka, įskaitant „Google“, „Cloudflare“, „Zscaler“, „Tenable“, „Cyberark“, „Elastic“, „BeyondTrust“, „ProofPoint“, „JFrog“, „Nutanix“, „Qualys“, „Rubrik“, „Cato Networks“, „Palo Alto Networks“ ir daugelį kitų.

Neseniai paleista duomenų nutekėjimo svetainė pirmiausia buvo naudojama klientams išstumti originaliose socialinės inžinerijos išpuoliuose, o grėsmės veikėjai teigė, kad jie pradės viešai išspausti tuos, kuriuos paveikė „SalesLoft“ išpuoliai po spalio 10 d.

Tačiau duomenų nutekėjimo svetainė dabar yra uždaryta, o domenas dabar naudoja „Surina.ns.cloudflare.com“ ir „Hans.ns.cloudflare.com“ vardus, kuriuos abu buvo naudojami FTB praeityje, kai tikrinant domenus.

„Bleepingcomputer“ susisiekė su FTB dėl to, ar jie konfiskavo domeną, tačiau šiuo metu negavo atsakymo.

Prisijunkite prie Pažeidimo ir puolimo modeliavimo viršūnių susitikimas ir patirti Saugumo patvirtinimo ateitis. Išgirsti iš geriausių ekspertų ir pažiūrėkite, kaip AI varomas Bas Keičiasi pažeidimo ir puolimo modeliavimas.

Nepraleiskite įvykio, kuris suformuos jūsų saugumo strategijos ateitį