Įsilaužėliai buvo pastebėti naudojant SEO apsinuodijimo ir paieškos variklių reklamas, siekiant reklamuoti netikrus „Microsoft“ komandų montuotojus, kurie užkrečia „Windows“ įrenginius austrių užpakalinėje dalyje, suteikiant pradinę prieigą prie įmonių tinklų.

„Oyster“ kenkėjiška programa, dar žinoma kaip „Broomstick“ ir „CleanUploader“, yra užpakalinė duris, pirmą kartą pasirodžiusi 2012 m. Viduryje ir nuo to laiko buvo susietas su keliomis kampanijomis. Kenkėjiška programa užpuolikams suteikia nuotolinę prieigą prie užkrėstų įrenginių, leidžiančią jiems vykdyti komandas, diegti papildomus naudingus krovinius ir perduoti failus.

„Oyster“ dažniausiai plinta per netinkamą kampanijas, kurios apsimesdama populiarias IT įrankius, tokius kaip „PuTty“ ir „WinSCP“. „Ransomware“ operacijos, kaip ir „Rhysida“, taip pat panaudojo kenkėjišką programą, kad pažeistų įmonių tinklus.

Netikras „Microsoft“ komandų montuotojas stumia kenkėjišką programą

Naujoje apsinuodijimo ir SEO apsinuodijimo kampanijoje, kurią pastebėjo „Blackpoint Soc“, grėsmės veikėjai reklamuoja netikrą svetainę, kuri pasirodo, kai lankytojai ieško „komandų atsisiuntimo“.

Šaltinis: „Blackpoint“

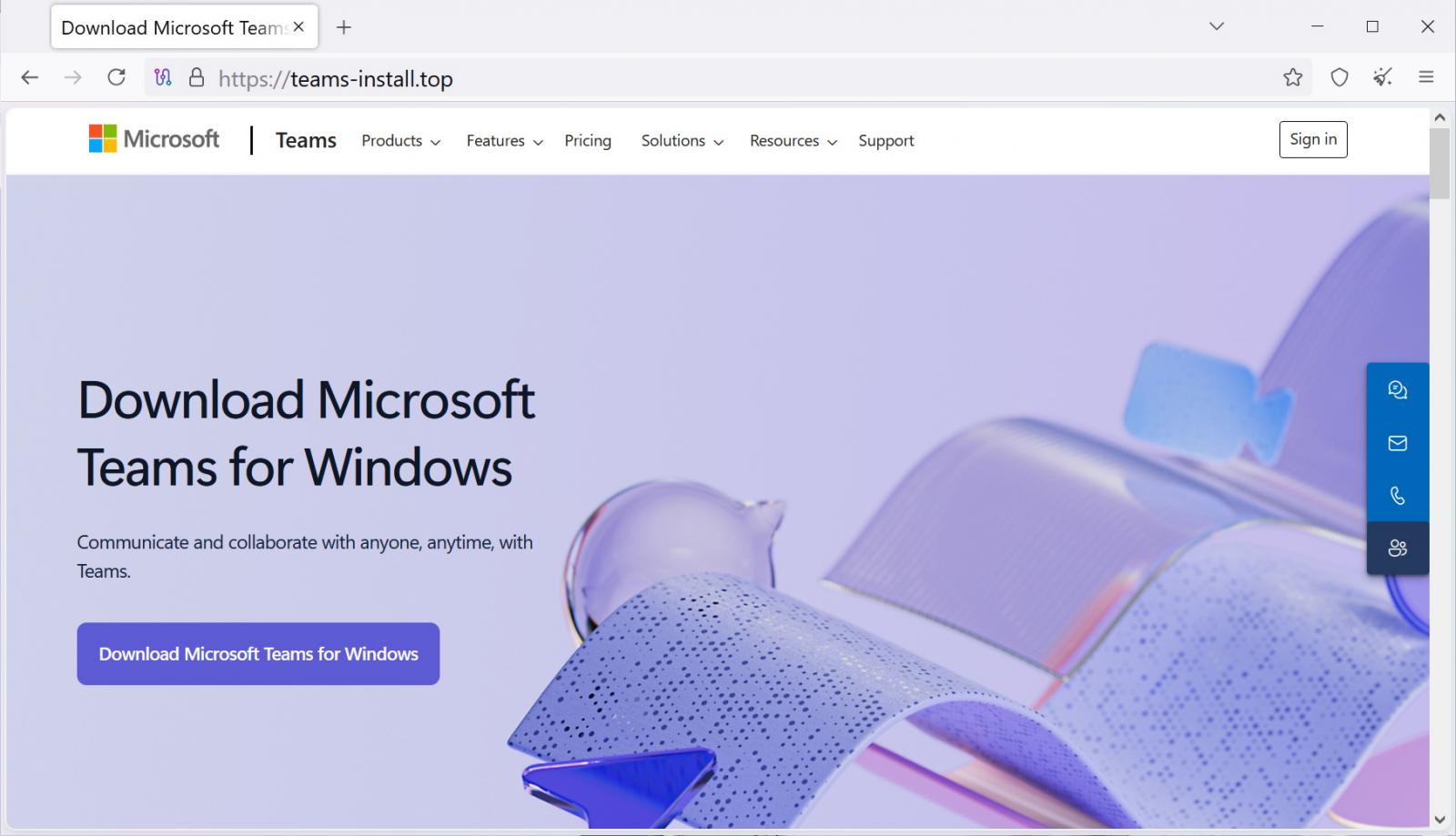

Nors skelbimai ir domenai nesukelia „Microsoft“ domeno, jie sukelia svetainę „Team-Install“ (.) Top, kuris apsimeta „Microsoft“ komandų atsisiuntimo svetaine. Spustelėjus atsisiuntimo nuorodą, atsisiųsite failą pavadinimu „MSteamSSetup.exe“, kuris yra tas pats failo vardas, kurį naudoja oficialus „Microsoft Download“.

Šaltinis: „Blackpoint“

Kenkėjiškas „MsteamSetup.exe“ („Virustotal“) buvo pasirašytas su „4-osios valstybės OY“ ir „NRM Network Rizikų valdymo inc“ sertifikaais, kad būtų galima pridėti failo teisėtumą.

Tačiau, kai jis įvykdytas, netikras diegimo programa numetė kenksmingą DLL, pavadintą „CaptureService.dll“ („VirustoTal“) į %appData %\ tarptinklinio aplanko.

Dėl atkaklumo montuotojas sukuria suplanuotą užduotį, pavadintą „FacturedService“, kad atliktų DLL kas 11 minučių, užtikrinant, kad užpakalinė duris išliktų aktyvi net perkrovimo metu.

Ši veikla primena ankstesnius netikrus „Google Chrome“ ir „Microsoft“ komandų montuotojus, kurie pastūmėjo „Oyster“, pabrėždama, kaip apsinuodijimas SEO ir netinkamas lieka populiaria taktika pažeidžiant įmonių tinklus.

„Ši veikla pabrėžia nuolatinį piktnaudžiavimą apsinuodijimu SEO ir kenksmingomis reklamos, skirtos pristatyti prekių užpakalines duris pagal patikimą programinę įrangą“, – reziumuoja „Blackpoint“.

„Panašiai, kaip ir suklastotos„ Putty “kampanijos, pastebėtos anksčiau šiais metais, grėsmės veikėjai išnaudoja vartotojų pasitikėjimą paieškos rezultatais ir žinomais prekės ženklais, kad gautų pradinę prieigą.”

Kadangi administratoriai yra populiarus tikslas, norint gauti prieigą prie kredencialų, turinčių aukštas privilegijas, jiems patariama atsisiųsti programinę įrangą iš patikrintų domenų ir vengti spustelėti paieškos variklių reklamą.

46% aplinkos slaptažodžiai buvo nulaužti, beveik padvigubėjo nuo 25% pernai.

Dabar gaukite „Picus Blue Report 2025“, kad galėtumėte išsamiai įvertinti daugiau išvadų apie prevencijos, aptikimo ir duomenų eksfiltravimo tendencijas.