Grėsmės aktoriai naudojo kelias svetaines, reklamuojamas per „Google“ skelbimus, kad paskirstytų įtikinamą PDF redagavimo programą, kuri teikia informacijos vysvojimo kenkėjišką programą, vadinamą „TampperedChef“.

Kampanija yra didesnės operacijos su keliomis programomis dalis, kuri gali atsisiųsti viena kitą, kai kurie iš jų apgaudinėja vartotojus, kad jie įtrauktų savo sistemą į gyvenamuosius tarpinius serverius.

Nustatyta, kad daugiau nei 50 domenų rengiamos apgaulės programos, pasirašytos su apgaulingais pažymėjimais, kuriuos išleido mažiausiai keturios skirtingos bendrovės.

Atrodo, kad kampanija yra plačiai paplitusi ir gerai sutvarkyta, nes operatoriai laukė, kol skelbimai, prieš suaktyvindami kenkėjiškus komponentus programose, praneša, sako tyrėjai.

Visas atnaujinimas suteikia „Infostealer“

Kibernetinio saugumo paslaugų bendrovės „TrueSec“ techninė analizė apibūdina „TampperedChef Infostealer“, pristatyto į vartotojo sistemą, procesą.

Tyrėjai sužinojo, kad kenkėjiška programa buvo pristatyta per kelias svetaines, kuriose reklamuojamas nemokamas įrankis, pavadintas „AppSuite PDF“ redaktoriumi.

Remdamiesi interneto įrašais, tyrėjai nustatė, kad kampanija prasidėjo birželio 26 d., Kai daugelis susijusių svetainių buvo registruotos arba pradėjo reklamuoti „AppSuite PDF“ redaktorių.

Tačiau tyrėjai nustatė, kad kenksminga programa buvo patikrinta per „ViRustotal Fenkware“ nuskaitymo paslaugas gegužės 15 d.

Atrodo, kad programa paprastai elgėsi iki rugpjūčio 21 d., Kai ji gavo atnaujinimą, kuriame suaktyvintos kenkėjiškos galimybės, sukurtos rinkti neskelbtinus duomenis, tokius kaip kredencialai ir žiniatinklio slapukai.

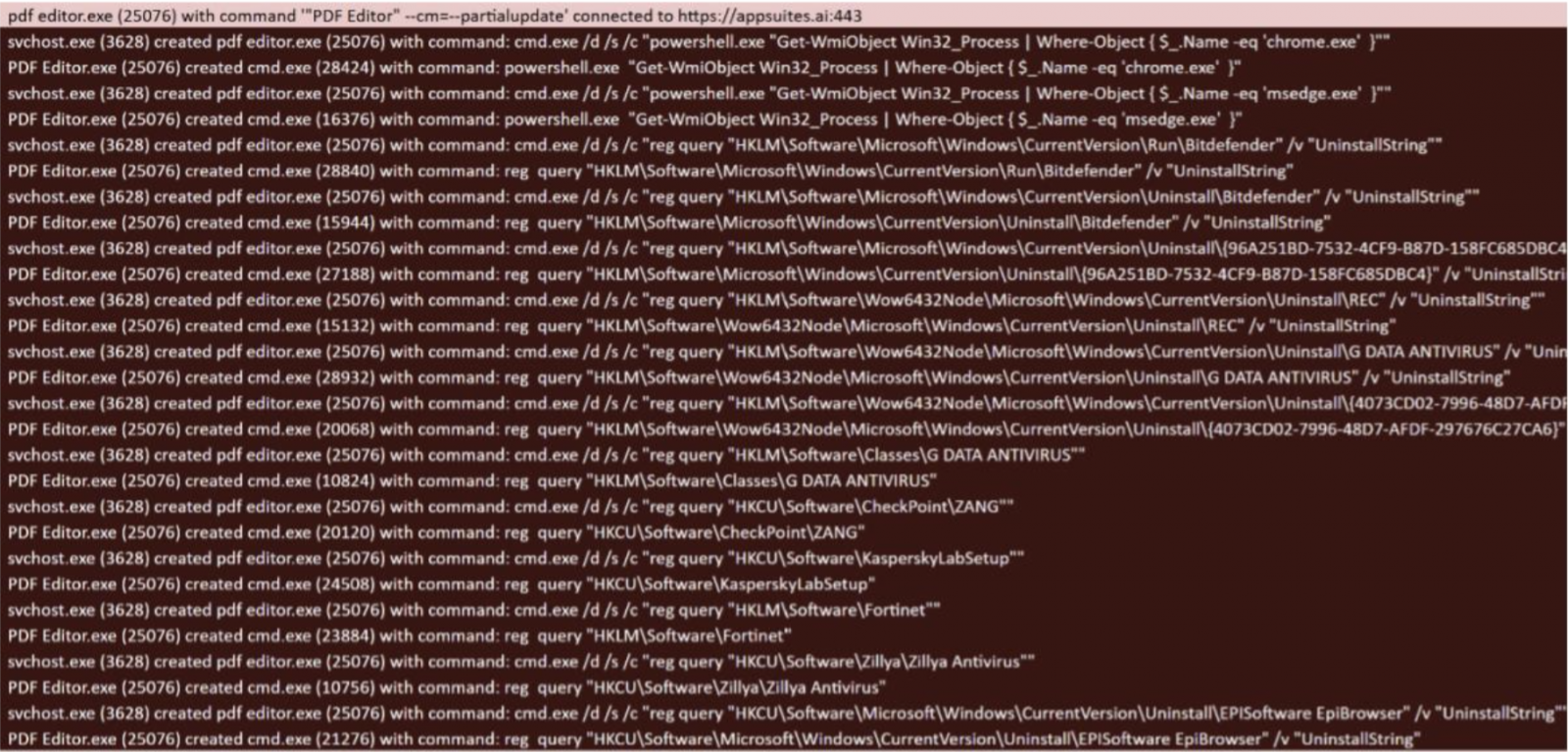

Anot „Truesec“, „TamperedChef Infostealer“ pateikiamas su „-fullupdate“ argumentu dėl PDF redaktoriaus vykdomojo programos.

Kenkėjiškos programos patikrina įvairius pagrindinio kompiuterio saugos agentus. Tai taip pat klausia įdiegtų žiniatinklio naršyklių duomenų bazių, naudojant DPAPI (duomenų apsaugos programų programavimo sąsają) – komponentas „Windows“, kuris užšifruoja neskelbtinus duomenis.

Šaltinis: „Truesec“

Kasdami gilesnį paskirstymo metodą, „Truesec“ tyrėjai rado įrodymų, rodančių, kad grėsmės aktorius skleidžia „ThperedChef“ „AppSuites PDF“ redaktoriuje, rėmėsi „Google“ reklama, kad reklamuotų kenksmingą programą.

„„ Truesec “pastebėjo mažiausiai 5 skirtingus„ Google “kampanijos ID, o tai rodo plačiai paplitusią kampaniją“ – „TrueSec“

Grėsmių aktorius greičiausiai turėjo strategiją, kaip maksimaliai padidinti atsisiuntimų skaičių prieš suaktyvindamas kenksmingą komponentą „AppSuites PDF“ redaktoriuje, nes jie pristatė „Infostealer“ likus vos keturioms dienoms iki tipinio „Google“ reklaminės kampanijos tipinio galiojimo laikotarpio.

Žvelgdami į „AppSuites PDF“ redaktorių, tyrėjai nustatė, kad skirtingas programos versijas pasirašė pažymėjimai „iš mažiausiai keturių kompanijų“, tarp jų – „Infini SDN BHD“, „Glint“, „Glint by J Sdn“. BHD ir „Summit Nexus Holdings LLC“, BHD.

Prisijungimas prie gyvenamojo tarpinio serverio

„Truesec“ nustatė, kad šios kampanijos operatorius buvo aktyvus bent jau nuo 2024 m. Rugpjūčio mėn. Ir reklamavo kitus įrankius, įskaitant „OnEStart“ ir „Epibrowser“ naršykles.

Verta paminėti, kad „OneStart“ paprastai pažymėta kaip potencialiai nepageidaujama programa (PUP), kuri paprastai yra skelbimo programos terminas.

Tačiau „Expel“ „Expel“ tyrėjai taip pat ištyrė incidentus, kuriuose dalyvavo „AppSuites PDF“ redaktorius, rankinis ieškiklis ir „OnStrart“, visi „labai įtartini failai numesti, vykdyti netikėtas komandas ir paversti šeimininkus gyvenamosiomis patalpomis“, tai yra arčiau kenkėjiškų programų elgesio.

Jie nustatė, kad „OneStart“ gali atsisiųsti „AppSuite-PDF“ (pasirašytą „Echo Infini Sdn. BHD“ sertifikatą), kuris gali gauti PDF redaktorių.

„Pradinius„ OneStart “,„ AppSuite-PDF “ir„ PDF “redaktorių atsisiuntimus platina didelės reklamos kampanijos, reklamuojančios PDFS ir PDF redaktorius. Šie skelbimai nukreipia vartotojus į vieną iš daugelio svetainių, siūlančių atsisiųsti„ AppSuite-PDF “, PDF redaktorių ir„ OnStrart “,„ Exel “.

Šioje kampanijoje naudojami kodo pasirašymo sertifikatai jau buvo atšaukti, tačiau dabartinių įrenginių rizika vis dar yra.

Kai kuriais PDF redaktoriaus atvejais programa vartotojams parodytų pranešimą, kuriame prašoma leidimo naudoti savo įrenginį kaip gyvenamąjį tarpinį serverį už tai, kad naudotų įrankį nemokamai.

Tyrėjai pažymi, kad įgaliotinis tinklo teikėjas gali būti teisėtas subjektas, nedalyvaujantis kampanijoje ir kad PDF redaktoriaus operatorius pasinaudoja filialais.

Atrodo, kad kas atsilieka nuo PDF redaktoriaus, bando maksimaliai padidinti savo pelną vartotojų sąskaita visame pasaulyje.

Net jei šios kampanijos programos laikomos šuniukais, jų galimybės būdingos kenkėjiškoms programoms ir turėtų būti traktuojamos kaip tokios.

Tyrėjai perspėja, kad jų atidengtoje operacijoje apima daugiau programų, kai kurios iš jų dar nėra ginkluotos, galinčios paskirstyti kenkėjiškas programas ar įtartinus failus arba slapta vykdyti komandas sistemoje.

Abiejose „TrueSec“ ir „Expel“ (1, 2) ataskaitose yra didelis kompromiso (TOC) rodiklių rinkinys, kuris galėtų padėti gynėjams apsaugoti vartotojus ir turtą nuo užkrėtimo.

46% aplinkos slaptažodžiai buvo nulaužti, beveik padvigubėjo nuo 25% pernai.

Dabar gaukite „Picus Blue Report 2025“, kad galėtumėte išsamiai įvertinti daugiau išvadų apie prevencijos, aptikimo ir duomenų eksfiltravimo tendencijas.