„Microsoft“ perspėja, kad grėsmės veikėjas, stebimas kaip „Storm-0501“, sukūrė savo veiklą, perkeldamas nuo šifravimo įrenginių su „Ransomware“ ir sutelkė dėmesį į debesų pagrindu sukurtą šifravimą, duomenų vagystes ir turto prievartavimą.

Dabar įsilaužėliai piktnaudžiauja vietinėmis debesies funkcijomis, kad ištremtų duomenis, nuvalytų atsargines kopijas ir sunaikintų saugojimo sąskaitas, taip pritaikydami slėgį ir išspaudžiant aukas neįdiegus tradicinių išpirkos programų šifravimo įrankių.

„Storm-0501“ yra grėsmės veikėjas, kuris aktyviai veikė mažiausiai nuo 2021 m., Distuodamas „Sabbath Ransomware“ išpuolius prieš organizacijas visame pasaulyje. Laikui bėgant, grėsmės aktorius prisijungė prie įvairių „Ransomware-A-A-Service“ (RAAS) platformų, kur jie naudojo „Hive“, „Blackcat“ („AlphV“), „Hunters International“, „Lockbit“ ir „Embargo Ransomware“ šifriptorius.

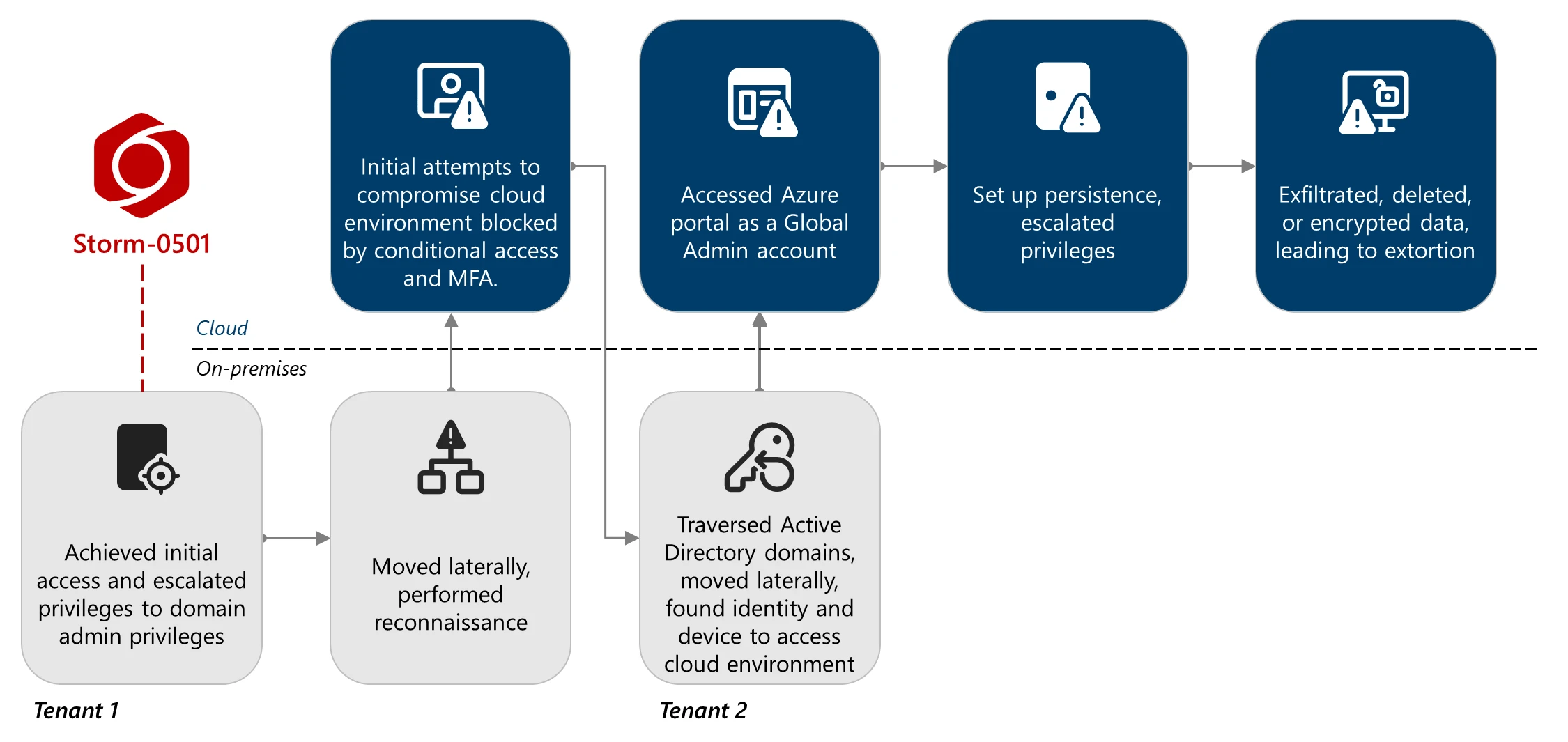

2024 m. Rugsėjo mėn. „Microsoft“ išsamiai aprašė, kaip „Storm-0501“ išplėtė savo veiklą į hibridinę debesų aplinką, pradedant nuo kompromiso „Active Directory“ iki ENTRA ID nuomininkų. Šių išpuolių metu grėsmės veikėjai arba sukūrė nuolatinius užpakalinius duris per kenksmingus federalinius domenus, arba užšifruoti vietoje esančius prietaisus, naudodamiesi „Ransomware“, pavyzdžiui, „Embargo“.

Naujoje „Microsoft“ ataskaitoje šiandien aprašomas taktikos pokytis, kai „Storm-0501“ nebepasikliauja šifravimu vietoje ir vietoj to vykdo išpuolius vien debesyje.

„Skirtingai nuo tradicinių išpirkos programų, kai grėsmės aktorius paprastai naudoja kenkėjišką programą, kad šifruotų kritinius failus visuose pažeisto tinklo galiniuose taškuose, o po to derasi dėl iššifravimo rakto, debesų pagrindu sukurta išpirkos programa įveda pagrindinį poslinkį“,-rašoma „Microsoft Great Intellience“ pranešime.

„Pasinaudojant debesų gimtosiomis galimybėmis,„ Storm-0501 “greitai išnaudoja didelius duomenų kiekius, sunaikina duomenis ir atsargines kopijas aukų aplinkoje ir reikalauja išpirkos-visa tai nepasikliaujama tradiciniu kenkėjiškų programų diegimu.”

Debesų pagrindu sukurtos išpirkos programos atakos

Naujausiose „Microsoft“ pastebėtuose išpuoliuose įsilaužėliai pakenkė keliems „Active Directory“ domenams ir „Entra“ nuomininkams, išnaudodami „Microsoft Defender“ diegimo spragas.

Tada „Storm-0501“ naudojo pavogtus katalogų sinchronizacijos paskyras (DSA), kad išvardytų vartotojus, vaidmenis ir „Azure“ išteklius su tokiais įrankiais kaip „Azurehound“. Užpuolikai galiausiai atrado pasaulinę administratoriaus paskyrą, kuriai trūko daugiafaktoriaus autentifikavimo, leisdami jiems iš naujo nustatyti slaptažodį ir įgyti visišką administracinę valdymą.

Turėdami šias privilegijas, jie nustatė atkaklumą, pridėdami kenkėjiškus federalinius domenus, kuriuos jie kontroliuoja, leisdami jiems apsimesti beveik bet kuriuo vartotoju ir apeiti UPA apsaugą domene.

„Microsoft“ sako, kad jie padidino savo prieigą prie „Azure“ piktnaudžiaudami „Microsoft.Authorization“/„ElevateAccess/Action“, kuris leido jiems galų gale priskirti save savininko vaidmenims, veiksmingai perimant visą aukos žydėjimo aplinką.

Šaltinis: „Microsoft“

Kai kontroliuojama debesų aplinka, „Storm-0501“ pradėjo išjungti gynybą ir vogti neskelbtinus duomenis iš „Azure“ saugojimo sąskaitų. Grėsmės aktoriai taip pat bandė sunaikinti saugyklos momentinius vaizdus, atkurti taškus, atkūrimo paslaugų skliautus ir saugyklų sąskaitas, kad tikslas negalėtų nemokamai atkurti duomenų.

Kai grėsmės aktorius negalėjo ištrinti duomenų iš atkūrimo paslaugų, jie panaudojo debesų pagrindu sukurtą šifravimą, sukurdami naujus raktų skliautus ir klientų valdomus raktus, veiksmingai šifruoti duomenis naujais klavišais ir padaryti jį neprieinamą įmonei, nebent jie moka išpirkos.

Pavogęs duomenis, sunaikindamas atsargines kopijas ar užšifruodamas debesies duomenis, „Storm-0501“ perėjo prie turto prievartavimo etapo, susisiekdamas su aukomis per „Microsoft“ komandas, naudodama pažeistas sąskaitas, kad patenkintų išpirkos poreikius.

„Microsoft“ ataskaita dalijasi apsaugos patarimais, „Microsoft Defender XDR“ aptikimais ir medžioklės užklausomis, kurios gali padėti surasti ir aptikti šio grėsmės aktoriaus naudojamą taktiką.

Kadangi „Ransomware“ šifravatoriai vis labiau blokuojami, kad jie galėtų užšifruoti įrenginius, galime pamatyti, kaip kiti grėsmės veikėjai pasitraukia iš įmonės šifravimo į debesies duomenų vagystes ir šifravimą, kuriuos gali būti sunkiau nustatyti ir blokuoti.

46% aplinkos slaptažodžiai buvo nulaužti, beveik padvigubėjo nuo 25% pernai.

Dabar gaukite „Picus Blue Report 2025“, kad galėtumėte išsamiai įvertinti daugiau išvadų apie prevencijos, aptikimo ir duomenų eksfiltravimo tendencijas.