JK įsikūrusi telekomunikacijų bendrovė „Colt Technology Services“ susijusi su kibernetine puolimu, kuris sukėlė kelių dienų kai kurių bendrovės operacijų nutraukimą, įskaitant prieglobos ir perkėlimo paslaugas, „Colt Online“ ir „Voice API“ platformas.

Britanijos telekomunikacijų ir tinklo paslaugų teikėjas atskleidė, kad išpuolis prasidėjo rugpjūčio 12 d., O sutrikimas tęsiasi, nes IT darbuotojai dirba visą parą, kad sušvelnintų jo padarinius.

1992 m. Įkurta kaip Londono miesto telekomunikacijų (COLT) ir įsigijo „Fidelity Investments 2015“, COLT yra pagrindinis telekomunikacijų paslaugų teikėjas, veikiantis 30 šalių visoje Europoje, Azijoje ir Šiaurės Amerikoje. Bendrovėje dirba 75 000 km pluošto tinklų, jungiančių 900 duomenų centrų.

Paslaugos vis dar neprisijungus

Iš pradžių bendrovė paskelbė „techninę problemą“ nepatvirtindama kibernetinio įvykio. Tačiau įvykio pobūdis buvo praneštas vėlesniuose būsenos atnaujinimuose.

Išpuolis privertė įmonę imtis konkrečių sistemų neprisijungus nuo apsauginės priemonės, kuri paveikė palaikymo paslaugų, įskaitant „Colt Online“ ir „Voice API“ platformą, operacijas.

Klientų bendravimas per internetinius portalus šiuo metu nėra prieinamas, o klientams patariama susisiekti su COLT el. Paštu ar telefonu ir tikėtis lėtesnių nei įprastų atsakymų.

Bendrovė pabrėžė, kad paveiktos sistemos yra palaikymo paslaugos, o ne pagrindinė klientų tinklo infrastruktūra.

Nuo šiandien nėra jokių įvertinimų, kaip atkurti paveiktas sistemas ir operacijas.

Coltas sako, kad pranešė valdžios institucijoms apie įvykį, nepateikdama jokios informacijos apie nusikaltėlius ar išpuolių tipą.

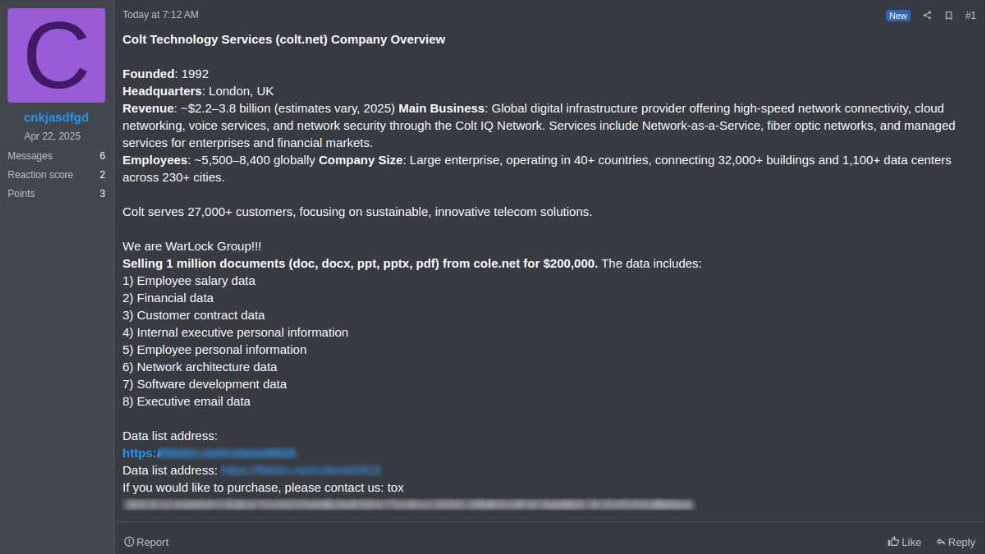

Warlockas teigia išpuolį

Grėsmės aktorius, naudojantis slapyvardžiu „cnkjasdfgd“ ir tvirtindamas, kad jis yra „Warlock Ransomware Gang“ narys, pareiškė išpuolį ir pasiūlė parduoti už 200 000 USD už vieną milijono dokumentų partiją, tariamai pavogtą iš Colt.

Taip pat buvo paskelbti keli duomenų pavyzdžiai, siekiant įrodyti failų pagrįstumą. Anot grėsmės aktoriaus, pavogtose failuose yra finansų, darbuotojų, klientų ir vykdomųjų duomenų, vidinių el. Laiškų ir programinės įrangos kūrimo informacijos.

Šaltinis: Kela

Nors telekomunikacijų bendrovė neatskleidė pažeidimo priežasties, saugumo tyrinėtojas Kevinas Beaumontas sako, kad įsilaužėlis greičiausiai sugebėjo įgyti pradinę prieigą, išnaudodamas nuotolinio kodo vykdymo pažeidžiamumą „Microsoft SharePoint“, stebėtą kaip CVE-2025-53770.

Saugumo problema buvo išnaudota kaip nulinė diena bent jau liepos 18 d. Ir laikoma kritiška sunkumu. Liepos 21 d. „Microsoft“ kreipėsi į tai saugos atnaujinime.

Anot Beaumont, įsilaužėliai pavogė kelis šimtus gigabaitų failų su kliento duomenimis ir dokumentais.

„Bleepingcomputer“ susisiekė su Colt, kad paprašytų patikrinti šiuos įtarimus, o atstovas atsiuntė mums žemiau pateiktą komentarą:

„Mes žinome apie pretenzijas dėl kibernetinio įvykio. Šiuo metu tiriame šiuos teiginius.”

„Mūsų techninė komanda yra orientuota į vidinių sistemų, kurias paveikė kibernetinis incidentas, atkūrimą ir glaudžiai bendradarbiauja su trečiųjų šalių kibernetiniais ekspertais. Mes esame dėkingi už mūsų klientų supratimą, nes siekiame rezoliucijos, kad ištaisytume paveiktas vidines sistemas.” – „Colt“ atstovas

Atnaujinkite 8/15 – Pridėta Colt komentaras

46% aplinkos slaptažodžiai buvo nulaužti, beveik padvigubėjo nuo 25% pernai.

Dabar gaukite „Picus Blue Report 2025“, kad galėtumėte išsamiai įvertinti daugiau išvadų apie prevencijos, aptikimo ir duomenų eksfiltravimo tendencijas.