„Lumma Infostealer“ kenkėjiškų programų operacija palaipsniui atnaujina veiklą po didžiulės teisėsaugos operacijos gegužę, dėl kurios konfiskavo 2 300 domenų ir jo infrastruktūros dalių.

Nors „Lumma“ kenkėjiškų programų kaip paslaugų (MAAS) platforma patyrė reikšmingą teisėsaugos veiksmų sutrikimą, kaip tai patvirtino birželio pradžioje pranešimai apie „Infostealer“ veiklą, ji nebuvo uždaryta.

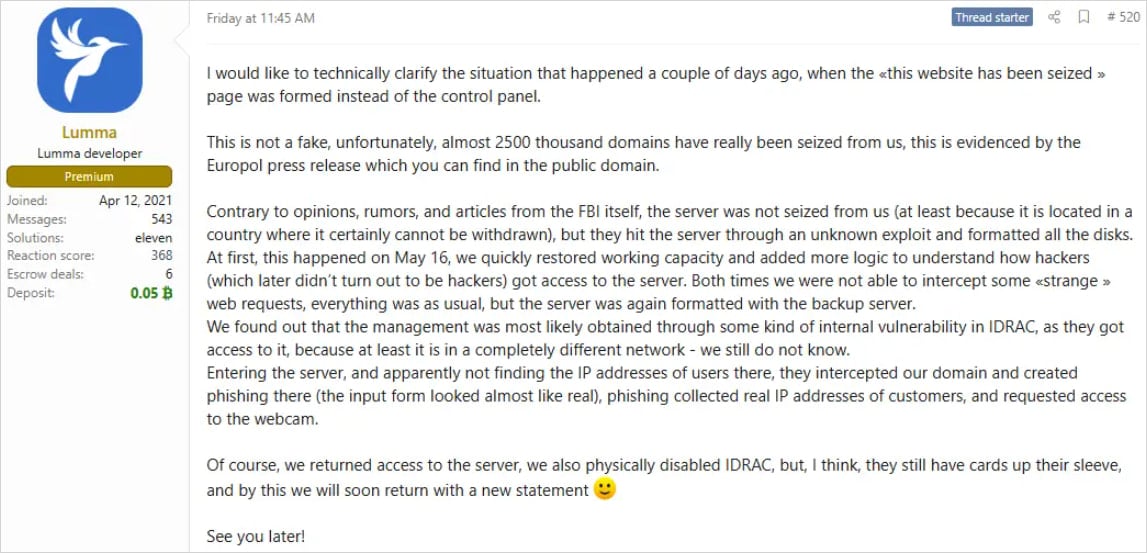

Operatoriai iškart pripažino situaciją XSS forumuose, tačiau teigė, kad jų centrinis serveris nebuvo konfiskuotas (nors jis buvo nuvalytas nuotoliniu būdu), o restauravimo pastangos jau buvo vykdomos.

Šaltinis: tendencijos mikro

Palaipsniui „Maas“ vėl sukūrė ir atgavo pasitikėjimą elektroninių nusikaltimų bendruomenėje ir dabar vėl palengvina infosterinių operacijų keliose platformose.

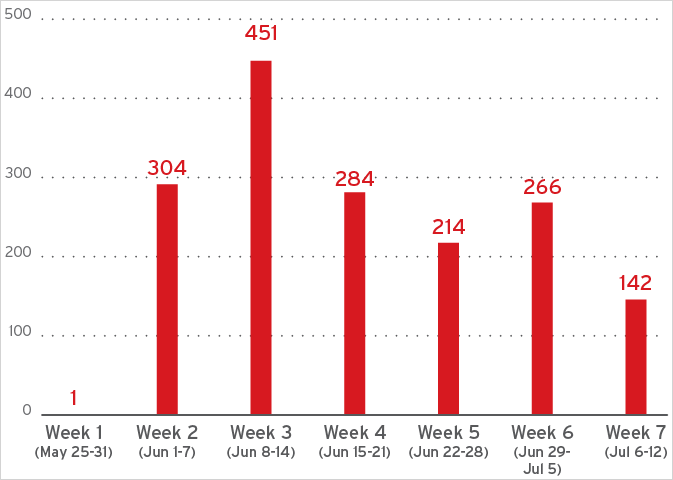

Anot „Trend Micro“ analitikų, „Lumma“ beveik grįžo į išankstinį aktyvumo lygį, o kibernetinio saugumo įmonės telemetrija rodo greitą infrastruktūros atstatymą.

„Po teisėsaugos veiksmų prieš Lumma Vairerį ir su ja susijusią infrastruktūrą, mūsų komanda pastebėjo aiškius Lummos operacijų atgimimo požymius“, – rašoma „Trend Micro“ ataskaitoje.

„Tinklo telemetrija nurodo, kad Lummos infrastruktūra vėl pradėjo augti per kelias savaites nuo panaikinimo.”

Šaltinis: tendencijos mikro

„Trend Micro“ pranešimai, kad „Lumma“ vis dar naudoja teisėtą debesų infrastruktūrą, kad užmaskuotų kenksmingą srautą, tačiau dabar iš „Cloudflare“ perėjo prie alternatyvių paslaugų teikėjų, ypač Rusijos įsikūrusios „Selectel“, kad išvengtų panaikinimo.

Tyrėjai pabrėžė keturis platinimo kanalus, kuriuos Lumma šiuo metu naudoja naujoms infekcijoms pasiekti, tai rodo visišką grįžimą į daugialypį taikymą.

- Netikri įtrūkimai/raktai: Netikrūs programinės įrangos įtrūkimai ir „Keygens“ reklamuojami atliekant netinkamą ir manipuliuojant paieškos rezultatais. Aukos yra nukreiptos į apgaulingas svetaines, kurios prieš pradedant „Lumma Downloader“, pirštų atspaudus jų sistemai, naudojant srauto aptikimo sistemas (TDS).

- „ClickFix“: Pažeistose svetainėse pateikiami netikrūs „Captcha“ puslapiai, kurie apgaudinėja vartotojus į „PowerShell“ komandas. Šios komandos įkelia „Lumma“ tiesiai į atmintį, padėdami išvengti failų pagrįstų aptikimo mechanizmų.

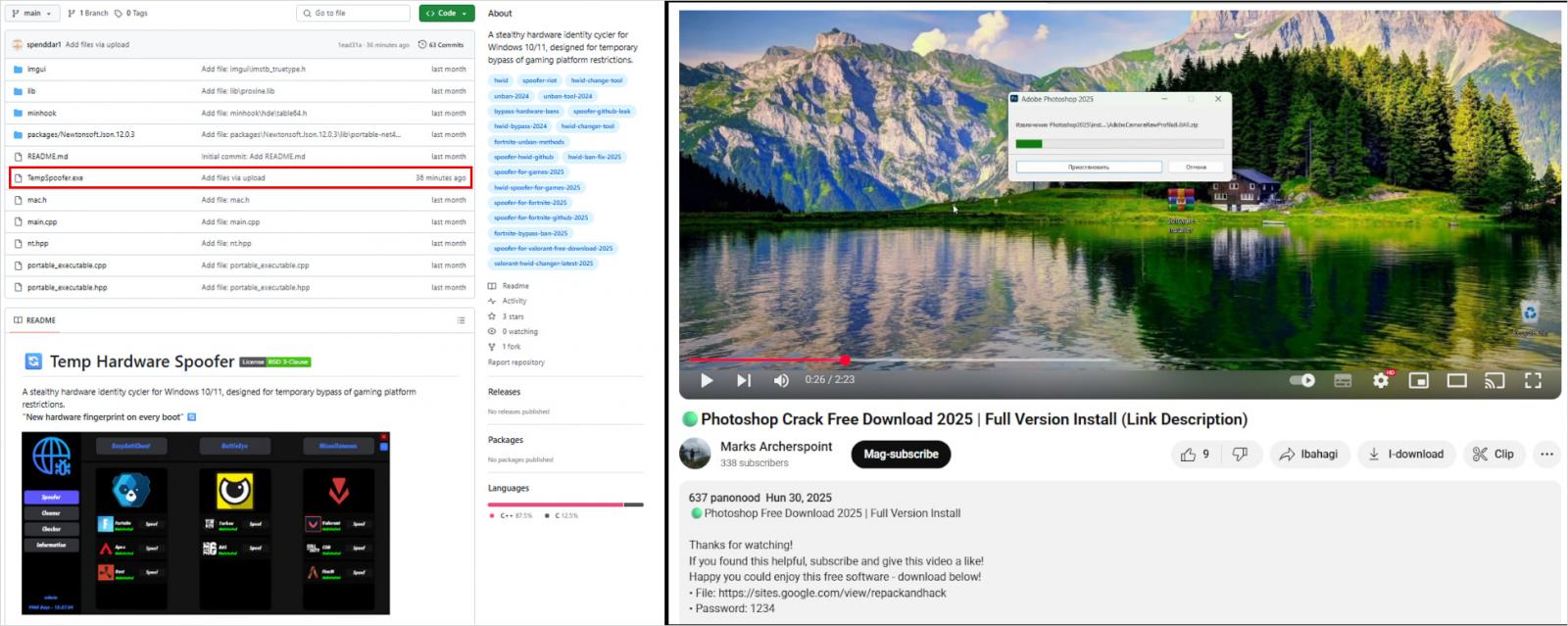

- Github: Užpuolikai aktyviai kuria „GitHub“ saugyklas su AI sukurtu turinio reklamos suklastotais žaidimų apgaulėmis. Šie „Repos“ priglobia „Lumma“ naudingus krovinius, tokius kaip „Temppoomer.exe“, kaip vykdomieji failai arba ZIP failuose.

- „YouTube“/„Facebook“: Dabartinis „Lumma“ platinimas taip pat apima „YouTube“ vaizdo įrašus ir „Facebook“ įrašus, reklamuojančius nulaužtą programinę įrangą. Šios nuorodos lemia išorines svetaines, kuriose talpina „Lumma“ kenkėjiška programa, kuri kartais piktnaudžiauja patikimais paslaugomis, tokiomis kaip svetainės.google.com, kad jie pasirodytų patikimi.

Šaltinis: tendencijos mikro

Lummos, kaip didelės grėsmės, atgaivinimas rodo, kad teisėsaugos veiksmai, neturintys areštų ar bent jau kaltinimų, yra neveiksmingi sustabdyti šiuos ryžtingus grėsmės veikėjus.

MAAS operacijos, tokios kaip „Lumma“, yra nepaprastai pelningos, o pagrindiniai operatoriai greičiausiai vertina teisėsaugos veiksmus kaip įprastas kliūtis, kurias jie tiesiog turi naršyti.

CISOS žino, kad įsigyti lentą prasideda aiškus, strateginis vaizdas, kaip debesų saugumas skatina verslo vertę.

Šis nemokamas, redaguojamas valdybos ataskaitos denis padeda saugumo lyderiams aiškiai įvertinti riziką, poveikį ir prioritetus. Saugumo atnaujinimus paverskite prasmingais pokalbiais ir greitesniu sprendimų priėmimu posėdžių salėje.