Naujas įrankis, pavadintas „Defendnot“, gali išjungti „Microsoft Defender“ „Windows“ įrenginiuose, užregistruodamas padirbtą antivirusinį produktą, net kai neuždiegta realaus AV.

Triuke naudojama dokumentų neturintis „Windows Security Center“ (WSC) API, kurią antivirusinė programinė įranga naudoja „Windows“ pasakojimui, kad ji įdiegta, ir dabar valdo realaus laiko apsaugą įrenginiui.

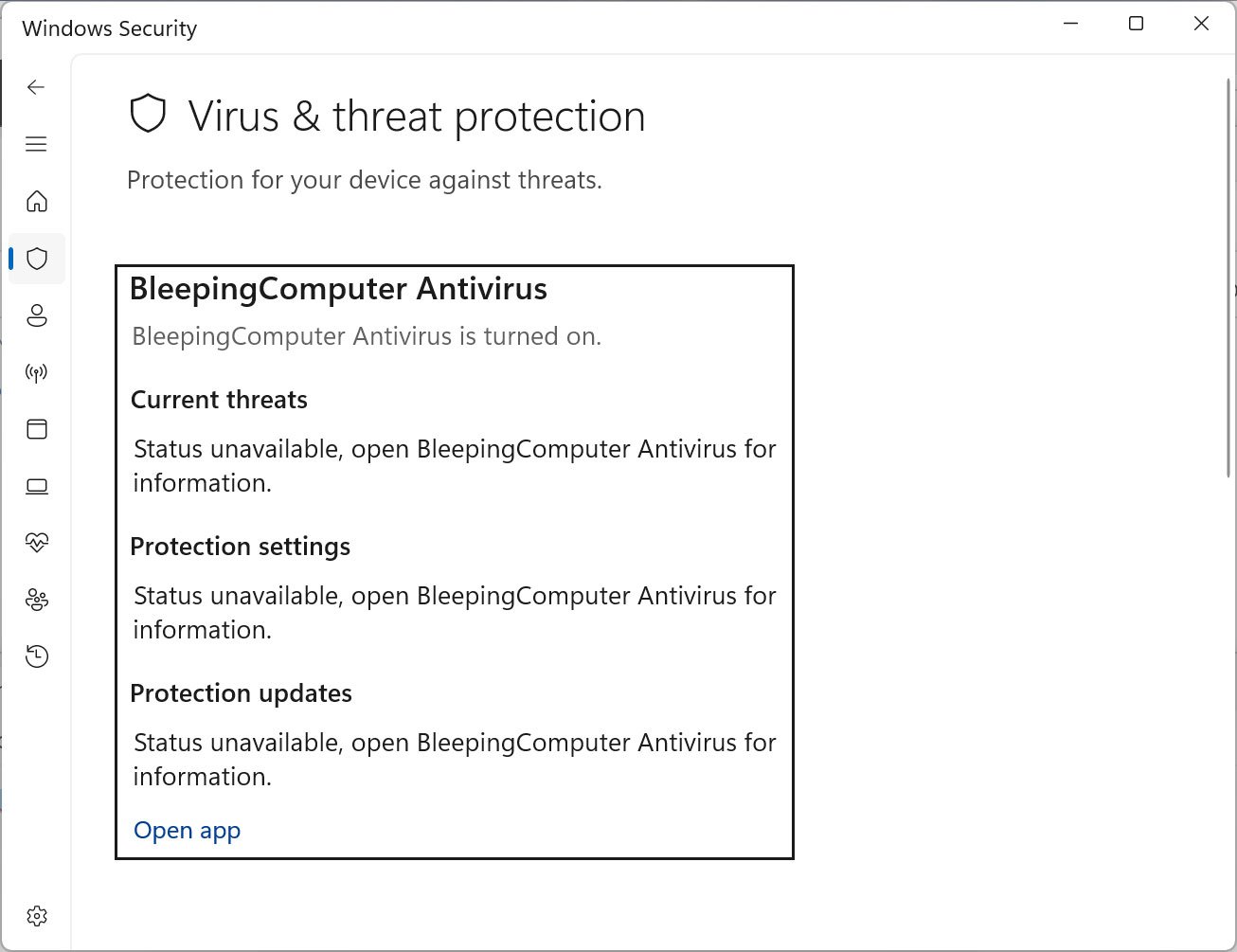

Kai užregistruojama antivirusinė programa, „Windows“ automatiškai išjungia „Microsoft Defender“, kad išvengtų konfliktų nuo kelių saugumo programų tame pačiame įrenginyje.

„Defendnot“ įrankis, kurį sukūrė tyrėjas ES3N1N, piktnaudžiauja šia API, užregistruodamas netikrą antivirusinį produktą, kuris atitinka visus „Windows“ patvirtinimo patikrinimus.

Įrankis yra pagrįstas ankstesniu projektu, pavadinimu „NO-Gefender“, kuriuo naudojo kodą nuo trečiųjų šalių antivirusinio produkto iki apgaulingos registracijos su WSC. Tas ankstesnis įrankis buvo ištrauktas iš „GitHub“ po to, kai pardavėjas pateikė DMCA panaikinimą.

„Tada po kelių savaičių po išleidimo projektas gana susprogdino ir įgijo ~ 1,5k žvaigždžių, po to antivirusinės viruso, kurį naudojau, kūrėjai, pateikiau DMCA panaikinimo užklausą ir aš tikrai nenorėjau nieko daryti su tuo, todėl ką tik ištryniau ir pavadinau dieną“, – kūrėjas paaiškina tinklaraščio įraše.

„Defendnot“ vengia autorių teisių problemų, kurdamas funkcionalumą nuo nulio per manekeną antivirusinį DLL.

Paprastai WSC API yra apsaugota per apsaugotą proceso šviesą (PPL), galiojančius skaitmeninius parašus ir kitas funkcijas.

Norėdami apeiti šiuos reikalavimus, „DePendnot“ įšvirkščia savo DLL į sistemos procesą, „TaskMgr.exe“, kurį pasirašo ir jau pasitiki „Microsoft“. Iš šio proceso jis gali užregistruoti manekenės antivirusą su apgaulingu ekrano pavadinimu.

Užsiregistravęs, „Microsoft Defender“ iškart išsijungia, nepalikdamas jokios aktyvios apsaugos įrenginyje.

Šaltinis: „BleepingComputer“

Į įrankį taip pat įeina krautuvas, kuris perduoda konfigūracijos duomenis per „CTX.bin“ failą ir leidžia nustatyti antivirusinį pavadinimą, kurį norite naudoti, išjungti registraciją ir įjungti „Verbose“ registravimą.

Dėl atkaklumo „Defendnot“ sukuria „Autorun“ per „Windows“ užduočių planavimo priemonę, kad jis prasidėtų, kai prisijungsite prie „Windows“.

Nors „Defendnot“ laikomas tyrimų projektu, įrankis parodo, kaip galima manipuliuoti patikimomis sistemos funkcijomis, kad būtų išjungtos saugos funkcijos.

Šiuo metu „Microsoft Defender“ aptinka ir karantrauja „Defendnot“ kaip „win32/sabsik.fl.! Ml; aptikimas.

Remdamiesi 14 m kenkėjiškų veiksmų analize, atraskite 10 geriausių „MitRAT ATT & CK“ metodų, esančių už 93% išpuolių ir kaip ginti nuo jų.